Si sei preoccupato per la sicurezza di Android, dovresti sapere tutto ciò che non ti è stato detto, poiché questo sistema operativo mantiene alcuni segreti che pochi conoscono. Tutto ciò che non ti hanno detto o non ti dicono, a parte i servizi GMS di Google, i BLOB binari, il root e le presunte app di sicurezza, alcune delle quali senza molto uso reale contro gli attacchi informatici.

Inoltre, è anche importante determinare se Android è più o meno sicuro di iOS e se lo è davvero Possiamo fare qualcosa come utenti per migliorare la sicurezza dei nostri dispositivi mobili.

Root o non root: questo è il dilemma

Android è basato sul kernel Linux, ma non è una distribuzione GNU/Linux. Questo sistema di Google è molto limitato in termini di capacità dell'utente, con molte restrizioni. Queste restrizioni possono essere superate essendo root, ovvero un utente privilegiato che può fare tutto. Ma nonostante, il rooting del cellulare ha i suoi rischi per la sicurezza. Pertanto, un cellulare rootato non è sempre più sicuro come alcuni pensano:

- Vantaggi:

- Capacità di amministrazione illimitata, ovvero maggiore controllo sul sistema.

- Prestazioni superiori.

- Possibilità di disinstallare bloatware.

- Maggiore funzionalità.

- Accesso a un terminale Linux.

- Possibilità di apportare modifiche alla sicurezza.

- Svantaggi:

- Annulla la garanzia.

- Potresti essere a rischio che il dispositivo smetta di funzionare (o non funzioni come dovrebbe) se non eseguito correttamente.

- Se scarichi la ROM dal sito sbagliato, potrebbe includere malware pericoloso.

- Problemi con gli aggiornamenti OTA.

- Le applicazioni dannose hanno privilegi di esecuzione, quindi non solo l'utente può fare ciò che vuole, ma anche le app. Cioè, il rooting massimizza il potenziale danno del codice dannoso.

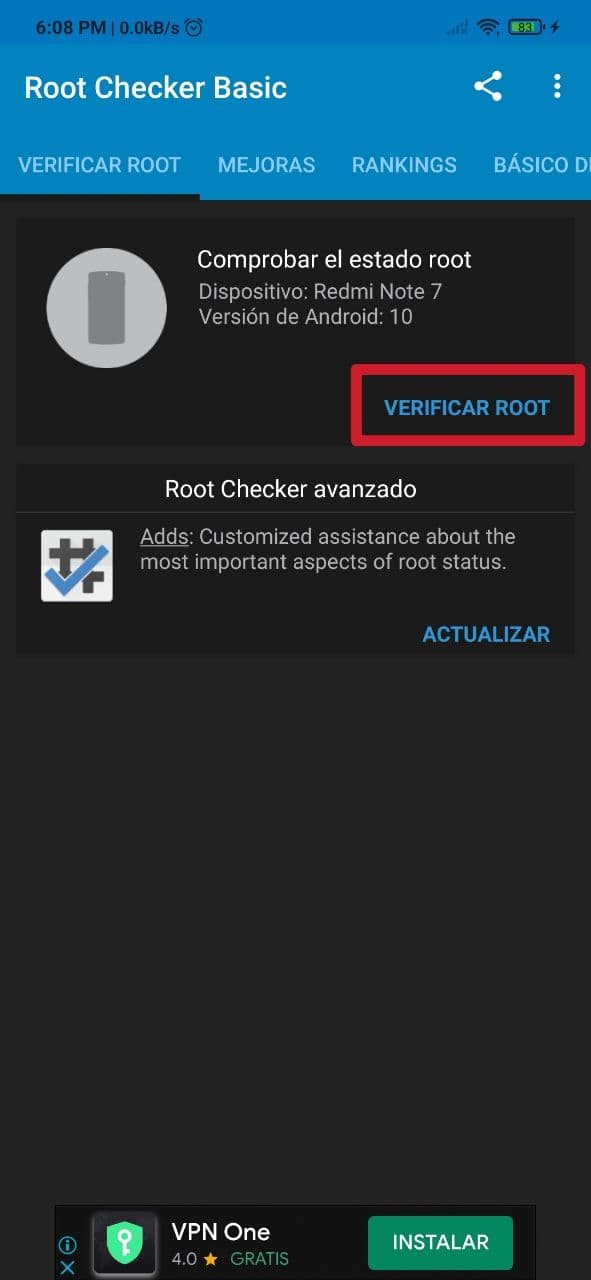

A volte il tuo cellulare potrebbe essere rootato a tua insaputa, dal momento che qualcuno ha avuto accesso ad esso e lo ha fatto alle tue spalle. Il motivo potrebbe essere l'installazione di un qualche tipo di spyware. Ad esempio, per poter controllare a distanza il tuo cellulare, accedere al microfono e ascoltare quello che dici, o la tua videocamera e vedere cosa fai, ecc. È molto più frequente di quanto immagini, soprattutto nelle coppie gelose che non si fidano l'una dell'altra. Per scoprire se è rootato, puoi usare app come Root Checker, è molto semplice e ti dirà se l'accesso come root è stato installato correttamente o meno. Se viene installato correttamente, rappresenterà un pericolo per la tua sicurezza.

Sicurezza innata Android: SELinux

I sistemi Linux generalmente utilizzano AppArmor o SELinux come moduli di sicurezza. Nel caso di Android, viene utilizzato SELinux. Un modulo inizialmente sviluppato da Red Hat e dalla NSA, qualcosa che genera sfiducia in molti paranoici della sicurezza. Inoltre, coloro che preferiscono AppArmor non solo lo scelgono per questo, ma è anche molto più facile da gestire, mentre SELinux può essere troppo complesso per essere compreso e sfruttato al meglio.

Il problema è che Android viene già fornito con una configurazione predefinita e tu non puoi cambiarlo a meno che tu non sia root. Se vedi alcune app che promettono di apportare modifiche a SELinux, sono una truffa o richiedono l'accesso come root per farlo. L'unica cosa che si può fare è rivedere le impostazioni di privacy e sicurezza che hai in Impostazioni Android per vedere attentamente cosa è consentito e cosa no, e lasciare il cellulare il più corazzato possibile.

Google Play: un'arma a doppio taglio

La L'app store di Google Play è un'arma a doppio taglio. Da un lato, è molto pratico installare le app di cui hai bisogno da una fonte affidabile, evitando di scaricare pericolosi .apk da terze parti o da fonti sconosciute. Questi APK potrebbero non essere dannosi, ma in molti casi verranno modificati con codice dannoso per rubare password, accedere a dettagli bancari, utilizzare le risorse del tuo cellulare per estrarre criptovalute, ecc.

Ma la faccia nascosta è che ci sono milioni di app disponibili e, nonostante i filtri di Google, puoi sempre sfuggire ad alcune app dannose che saranno disponibili per il download (alcune con nomi simili o uguali ad altre che non sono dannose) e lo sarai installare malware senza accorgersene, con conseguenze che possono essere molto gravi, come l'utilizzo di app e origini sconosciute. Per questo motivo, è meglio verificare se lo sviluppatore dell'app che stai per installare è affidabile cercando informazioni su di lui su Internet.

Per migliorare la sicurezza sul tuo Google Play, devi segui questi suggerimenti:

- Proteggi il sistema di pagamento che utilizzi in modo che altre persone (o minori) che hanno il tuo cellulare non possano acquistare app o servizi senza il tuo consenso. Per fare ciò, vai su Impostazioni di Google Play> Pagamenti e abbonamenti> Metodi di pagamento> lì puoi gestire i metodi di pagamento attivi. Per proteggere i pagamenti, invece, vai su Impostazioni di Google Play > Impostazioni > Autenticazione > Richiedi password per gli acquisti > Per tutti gli acquisti effettuati tramite questo dispositivo.

- Usa l'opzione Gioca Proteggere per analizzare le app dannose.

Antimalware che non funziona

Un altro problema di sicurezza di Android è il software antivirus o antimalware che esiste su Google Play. Non tutti quelli che vedi funzionano o non funzionano come dovrebbero. Pertanto, non fidarti di questi pacchetti che scansionano il sistema alla ricerca di malware, poiché potrebbero non rilevare minacce molto pericolose. Per sicurezza, ti consiglio di utilizzare queste app:

- CONAN Cellulare: è un'app gratuita sviluppata da INCIBE ed è responsabile dell'analisi delle impostazioni di sicurezza del tuo Android, dell'analisi delle app, delle autorizzazioni, del monitoraggio proattivo della rete, dell'analisi della vulnerabilità dei tuoi indirizzi e-mail e offre consulenza OSI. Non è un antimalware in quanto tale, né un software antivirus, ma è un compagno perfetto per loro.

- AVIRA antivirus: È un'applicazione antivirus gratuita e facile da usare, sebbene abbia una versione Premium a pagamento, con funzioni extra. Il motivo di questa raccomandazione è che si tratta di un'app sviluppata in Europa, per una maggiore sicurezza, e fa abbastanza bene il suo lavoro.

- BitDefender Mobile Security: un altro europeo e uno dei migliori che puoi trovare quando si tratta di un'app antivirus a pagamento. Ha un sistema di protezione contro malware, minacce online, protezione delle informazioni, ecc.

Usa VPN

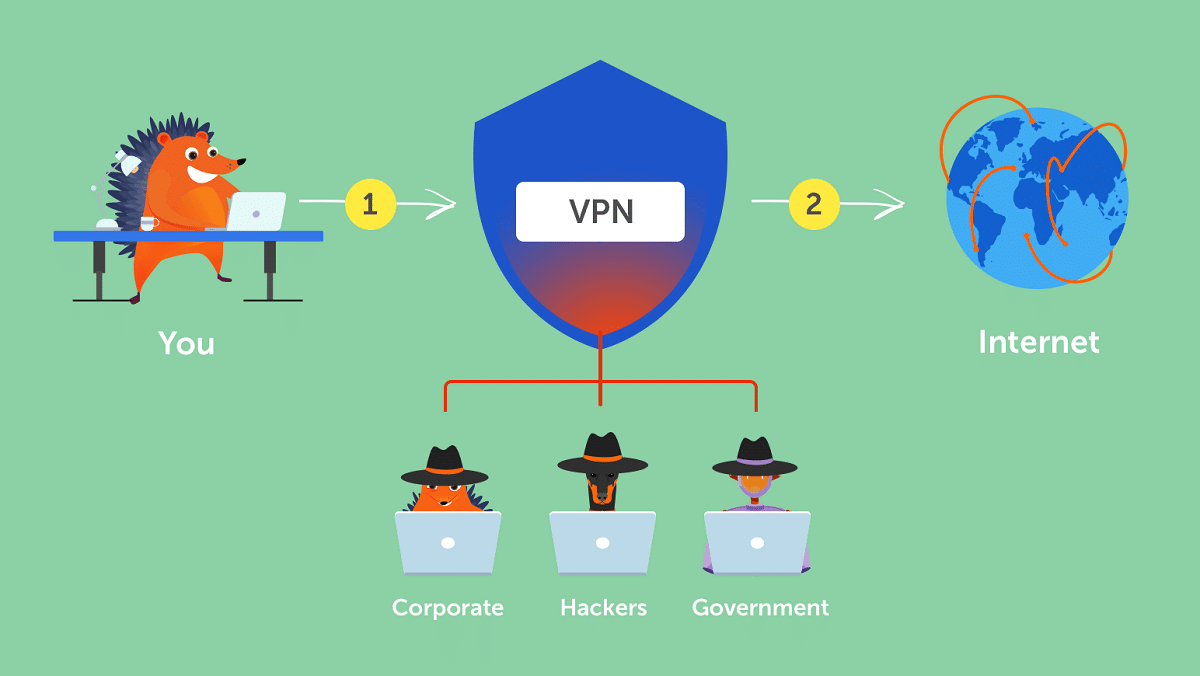

Non importa quanto siano buone le tue impostazioni di sicurezza Android, e non importa quanto sia buono il software di protezione che hai installato, per assicurarti di non essere vulnerabile ad attacchi di tipo MitM, spionaggio delle tue password, ecc., è meglio usare una VPN, con molte più ragioni se fai il telelavoro con il tuo dispositivo mobile e gestisci dati aziendali o clienti sensibili.

Grazie a questi servizi, per nulla costosi, potrai criptare tutto il traffico di rete in entrata e in uscita, per maggiore sicurezza e che nessuno può accedervi, oltre a fornire maggiore anonimato, con un IP diverso da quello reale e senza che il tuo IPS possa raccogliere dati sull'utilizzo della rete sui suoi server.

Esistono molte app VPN native per Android, ma i tre migliori che dovresti considerare e che ti permetteranno di utilizzare le piattaforme di streaming senza problemi, sono:

- ExpressVPN: forse il più sicuro, veloce, completo e adatto all'uso professionale, anche se è anche più costoso di altri servizi.

- CyberGhost: il meglio se stai cercando qualcosa di economico, facile, funzionale, sicuro e semplice.

- PrivateVPN: una buona alternativa se non sei soddisfatto dei precedenti.

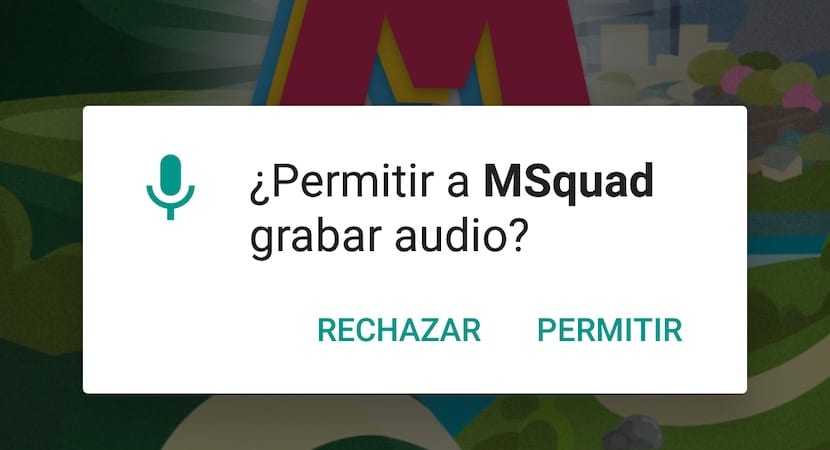

Gestisci le autorizzazioni dell'app

Un altro punto essenziale per mantenere una buona sicurezza e privacy è gestire bene i permessi delle applicazioni installate. Non solo è sufficiente dire sopra, per installare quelle app che richiedono meno autorizzazioni, ma anche gestire queste autorizzazioni. Anche la conoscenza dell'utente e il buon senso entrano in gioco qui. Ad esempio, tornando al caso precedente, l'app torcia B che necessita dell'autorizzazione per la fotocamera, l'elenco dei contatti e l'archiviazione indicherà che sta facendo qualcosa di più dell'illuminazione. L'accesso alla fotocamera è giustificato, poiché è necessario per accendere o spegnere la luce del flash. Invece, l'accesso al tuo calendario o spazio di archiviazione è probabilmente dovuto ai dati dei rapporti (usando i tracker).

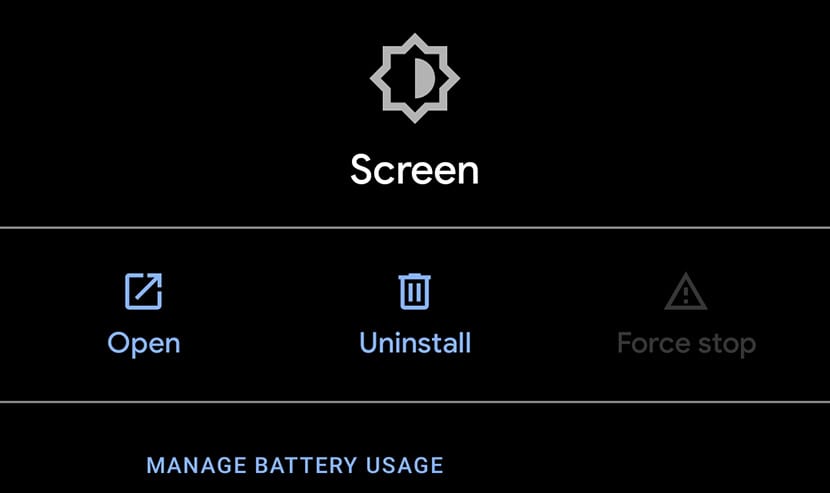

Ci sono alcune app su Google Play per gestire le autorizzazioni, anche se non necessarie, con le proprie Le impostazioni Android sono sufficienti:

- Vai all'app Impostazioni Android.

- Cerca la sezione Applicazioni.

- Autorizzazioni

- E lì puoi vedere e modificare le autorizzazioni di ciascuna app.

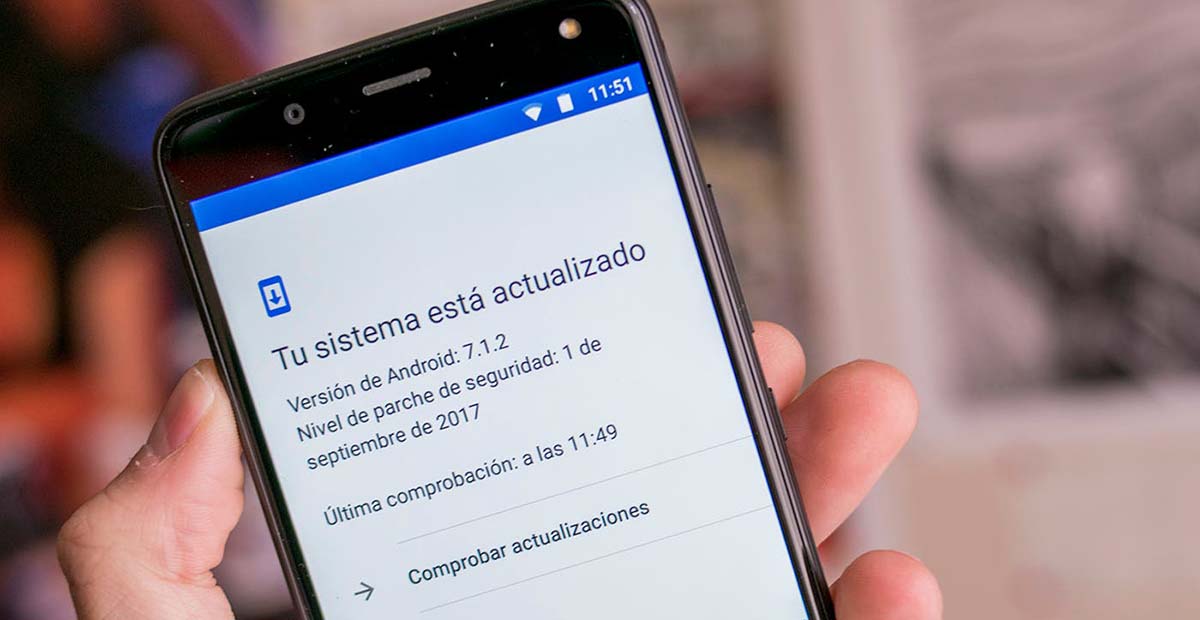

Sistema aggiornato

Certo, è una cosa che non mi stancherò di dire, mantenere aggiornato il sistema operativo (e il firmware), così come le app installate, è anche un bel miglioramento della sicurezza. Tieni presente che il sistema Android o uno qualsiasi dei suoi elementi potrebbe presentare vulnerabilità. Essendo gli ultimi aggiornamenti, sarai in grado di avere le ultime patch di sicurezza disponibili, in modo che questa vulnerabilità venga risolta e non possa essere sfruttata dai criminali informatici.

Non trascurare questa parte, è più importante di quanto molti pensino. Ricordate sempre rivedere gli aggiornamenti in sospeso. Per aggiornare il tuo sistema Android tramite OTA (se supportato):

- Vai all'app Impostazioni.

- Trova il programma di aggiornamento del sistema (il nome può variare a seconda del livello dell'interfaccia utente di personalizzazione).

- Verifica la disponibilità di aggiornamenti.

- Scarica e installa gli aggiornamenti.

En il caso delle app:

- Vai su Google Play.

- Quindi clicca sul tuo account per accedere al menu di configurazione.

- Vai a Gestisci app e dispositivi.

- Quindi vai alla scheda Gestisci.

- E aggiorna le app nell'elenco con aggiornamenti in sospeso.

Nel caso in cui il tuo sistema operativo Android sia di una versione precedente per la quale non c'è più supporto e non vengono rilasciati aggiornamenti, le opzioni sono installare una ROM più aggiornata da solo, cosa che non è affatto consigliata, perché potrebbe non funzionare correttamente se non ha il supporto per il tuo hardware, o considera di passare a un altro nuovo cellulare con una versione più recente che ha aggiornamenti di OTA (Over The Air).

Riduci al minimo e vincerai

Mantenere il cellulare con il massimo minimalismo è un altro chiaro vantaggio per la sicurezza di Android. Cioè, esso è meglio che lasci solo esclusivamente le app che usi di frequentee che disinstalli tutti quelli che non usi più, così come il bloatware che di solito viene fornito con il cellulare dalla fabbrica. Ciò impedirà che qualsiasi vulnerabilità che una qualsiasi di queste app potrebbe avere venga sfruttata per compromettere il tuo dispositivo. Ricorda la formula:

meno codice (meno app) = meno possibili vulnerabilità

Buonsenso e sfiducia: l'arma migliore

Il phishing è diventato un altro grosso problema. Per combattere questa minaccia alla sicurezza, lo strumento migliore che hai a disposizione si chiama buon senso e sfiducia. Possono salvarti da pericoli abbastanza importanti. Ad esempio, alcuni suggerimenti sono:

- Non aprire (per non parlare del download degli allegati) da email sospette. I più sospetti di solito provengono da e-mail fraudolente che si spacciano per entità bancarie, Poste, Endesa, Telefónica, Agenzia delle Entrate, ecc., rivendicando così presunti debiti che hai. Sono frequenti anche coloro che ti danno qualcosa senza condizioni. A volte possono essere messaggi in spagnolo, altre volte possono essere in un'altra lingua come l'inglese, qualcosa di ancora più sospetto.

- non prestare attenzione chiamate spam o che ti chiedono coordinate bancarie, accesso a servizi, ecc. Una banca o un'azienda non ti chiederanno mai queste credenziali per telefono. Se lo fanno, è una truffa.

- Lo stesso può essere applicato a SMS e altri messaggi che possono arrivare tramite app di messaggistica istantanea come WhatsApp, e che ti chiedono password, codici, ecc., o che sono persone che non hai aggiunto all'agenda. Sii sempre sospettoso e non inviare nulla. Molte volte cercano di impersonare la tua identità per crimini.

- ingresso vietato siti Web sospetti e tanto meno accedere alle pagine della tua banca o ad altri servizi dove sei registrato da link che ti arrivano via email, ecc. Possono essere un'esca per inserire i tuoi dati di accesso e li manterranno, reindirizzandoti al web reale. I cybercriminali hanno perfezionato questi metodi a tal punto che a volte è impossibile distinguere ad occhio nudo il sito web fraudolento da quello reale, anche con un certificato SSL (HTTPS).

- Rivedi periodicamente i tuoi account, se sospetti un accesso sospetto, utilizza la verifica in due passaggi ove possibile o cambia la password.

- In caso di dubbio, siiprudente e non rischiare.

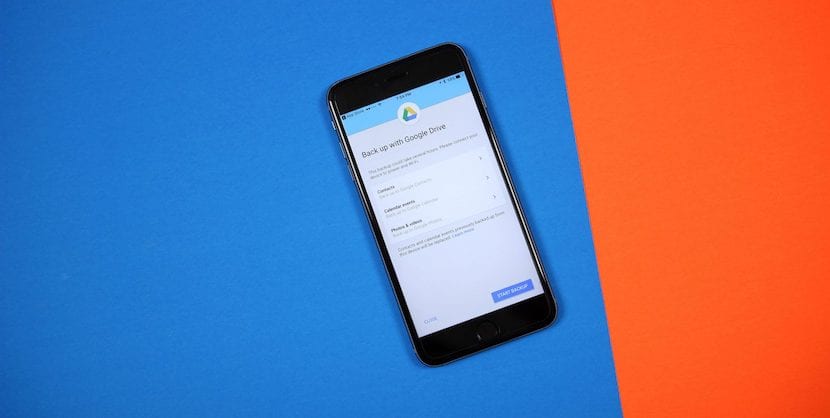

politica di backup

Sebbene nei sistemi Android ci siano molti dati sincronizzare con il cloudcome contatti, calendario, messaggi da app di messaggistica istantanea e così via, è importante disporre di una politica di backup proattiva. Non fa male che di tanto in tanto si faccia un backup di tutti i propri dati su una pen drive o su un supporto di memorizzazione esterno.

Ciò eviterà problemi, come quelli che potrebbero causare un guasto al tuo dispositivo mobile che ti fa perdere tutti i dati, o minacce come il ransomware, con cui crittografano i tuoi dati e ti chiedono un pagamento in cambio della tua password per poter accedere nuovamente ai tuoi dati.

Password complesse

Le password utilizzate devono soddisfare una serie di requisiti minimi per essere al sicuro:

- Dovrebbero avere almeno 8 o più caratteri. Più è corto, più è vulnerabile agli attacchi di forza bruta.

- Non utilizzare mai password facilmente intuibili Ingegneria sociale, come il nome del tuo animale domestico, una data specifica come il tuo compleanno, la tua squadra del cuore, ecc.

- Non usare mai parole che sono nel dizionario come password, o sarai vulnerabile agli attacchi del dizionario.

- Non utilizzare una password principale per tutti. Ogni servizio (e-mail, login del sistema operativo, banca,...) deve avere una password univoca. Pertanto, se ne scoprono uno, non potranno accedere ad altri servizi. Se invece un insegnante ti scopre, avrà accesso a tutti i servizi, con il danno che questo comporta.

- La password complessa deve essere un misto di lettere minuscolo, maiuscolo, simboli e numeri.

Ad esempio, a modello di password complessa voluto:

d6C*WQa_7ex

Per poter ricordare bene queste password lunghe e complicate, ti consiglio di utilizzare a gestore di password come KeePass. In questo modo non dovrai ricordarli e li avrai in un database crittografato e sicuro.

Privacy: un diritto

La la privacy è un diritto, ma è un diritto violato giorno per giorno da grandi società tecnologiche che utilizzano dati personali che analizzano con i Big Data per ottenere qualche tipo di vantaggio o che vendono a terzi per somme di denaro molto succose. A loro si aggiungono inoltre i criminali informatici, che potrebbero utilizzare questi dati personali rubati per furto, ricatto, vendita sul deep/dark web, ecc.

Provare fornire il minor numero di dati possibilee ridurre al minimo la loro perdita. Negli attacchi alla sicurezza informatica, una delle prime fasi è chiamata "raccolta di informazioni" e più informazioni ha un utente malintenzionato su di te, più facile sarà l'attacco e maggiore sarà l'impatto che avrà.

un po ' consigli per questo sono:

- Usa app di messaggistica istantanea sicure.

- Usa anche browser web sicuri e più rispettosi della tua privacy. Alcuni consigli sono Brave Browser, DuckDuck Go Privacy Browser e Firefox. Inoltre, non dimenticare di accedere alle loro impostazioni e bloccare popup, cookie, cronologia, dati di registro memorizzati, ecc. Se puoi, naviga in modalità di navigazione in incognito.

Antifurto

Molti software antivirus hanno funzione antifurto, con cui poter rilevare tramite GPS dove si trova il tuo dispositivo mobile, e persino inviare un comando per cancellare tutti i dati da remoto in modo che il ladro (o chi trova il tuo cellulare in caso di smarrimento) non possa avere accesso ai dati sensibili, come banche, ecc. È importante attivare questo tipo di funzioni nel caso si verifichi uno di questi furti. Non fare affidamento su PIN o schemi dello schermo, password di accesso, ecc., sono ulteriori barriere positive, ma è meglio non sfidare l'ingegnosità del sospettato.

Per questo, ti consiglio di installare l'app Google per Android Trova il mio dispositivo, o quello che usi il servizio web. Se hai attivato la posizione sul tuo telefonino, sarai in grado di localizzarla, farla squillare in caso di smarrimento in modo da poterla ritrovare e cancellare i dati da remoto per sicurezza.

Reti sicure, reti oscure

a rafforza le tue reti Sui dispositivi mobili, dovresti tenere a mente tre punti fondamentali che migliorano la sicurezza di Android:

- non connetterti a reti wireless non affidabili, da BT a portata di mano, o reti WiFi gratuite. Possono essere esche per ottenere un accesso più facile al tuo dispositivo.

- Non li usi? Spegne. Non solo risparmi la batteria, puoi anche disabilitare la rete WiFi, Bluetooth, NFC, Dati. La modalità aereo può anche essere una soluzione rapida da attivare, anche se tieni presente che non avrai nemmeno una linea.

- Analizza se tu il router presenta qualche vulnerabilità. In tal caso, aggiorna il firmware se sono presenti patch di sicurezza. Ad esempio, con l'app WiFi Analyzer. Ci sono anche altre app interessanti come Fing, WiFi WPS/WPA Tester, ecc.

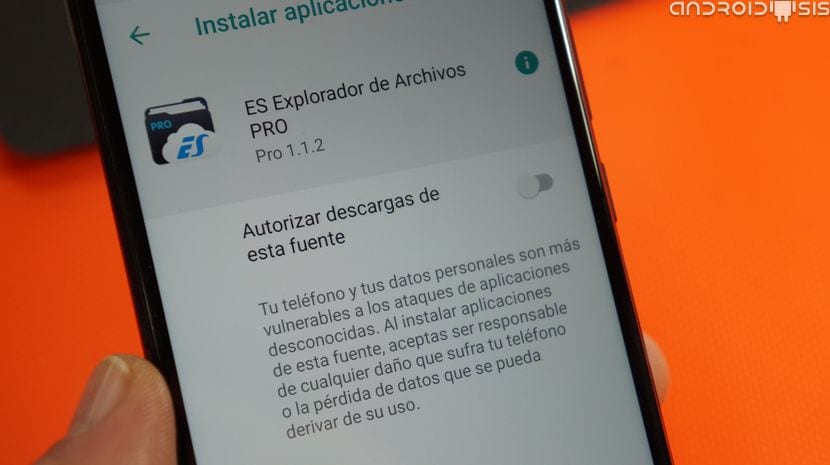

Fonti e ROM sconosciute

Ovviamente, dovresti sempre avere l'autorizzazione per installare app da origini sconosciute fuori sul tuo sistema Android:

- Vai alle impostazioni.

- La ricerca di "Origini sconosciute" in altri livelli dell'interfaccia utente può essere chiamata in modo diverso, ad esempio "Installa app sconosciute" o simili.

- Entra e puoi disabilitarlo o vedere le app di sistema correnti che hanno tale autorizzazione (non dovrebbero essercene).

Per quanto riguarda le rom, se non decidi di installare una versione diversa da solo, o root, non dovresti avere problemi al riguardo. Solo chi decide di installare una ROM diversa può incorrere in questi problemi, scaricando ROM da siti Web di terze parti (non ufficiali), che sono state alterate con codice dannoso. Pertanto, scarica sempre dai siti Web ufficiali.

Blob binari, software proprietario e altri rischi

Altri problemi di sicurezza contro i quali tutti gli utenti sono totalmente non protetti, indipendentemente dalle configurazioni e dai plugin di sicurezza che utilizzi, sono quelli che fuori dal controllo dell'utente:

- Software

:

- Codice proprietario o chiuso: quando si utilizzano app o servizi proprietari o closed source, non si accede al codice sorgente del programma e non si sa con certezza cosa faccia effettivamente (backdoor per consentire l'accesso remoto senza il consenso dell'utente, tracciamento dei dati, il famoso telemetria che alcuni la chiamano, vulnerabilità intenzionali o meno, bug, ecc.), a parte le funzioni per cui apparentemente è stato progettato. Anche se viene rilevato un problema di sicurezza, lo sviluppatore del software è l'unico che può correggerlo e fornire le patch appropriate. Ma per questo, devi fidarti del buon lavoro dello sviluppatore e della volontà di farlo rapidamente.

- Manipolazione nella filiera open source: anche il software libero e open source non sfugge a molti di questi mali. I codici sorgente potrebbero essere modificati per introdurre intenzionalmente vulnerabilità o backdoor, nonché altri tipi di codice dannoso, ecc. Non è la prima volta che succede, quindi non dovresti nemmeno fidarti al 100%. Tuttavia, la cosa positiva è che chiunque può guardare il codice sorgente e trovare tali problemi e persino correggerli da solo. Pertanto, è molto più difficile nascondere qualcosa nei file che sono esposti al mondo intero (aperti) che in quelli a cui solo un'azienda o uno sviluppatore ha accesso (chiusi).

- nocciolo:

- blob binari: Questi sono i moduli o controller (driver), così come il firmware, che è closed source o proprietario e si trova nel kernel Linux, messo lì da aziende che includono determinate funzioni per supportare i loro dispositivi. Molti sono sospettosi di queste parti opache, poiché avrebbero gli stessi pericoli dei software chiusi con un'aggravante, non girano nello spazio utente, ma nello spazio privilegiato, motivo per cui possono essere molto più dannosi.

- Bug e vulnerabilità: ovviamente, né Linux né nessun altro kernel del sistema operativo è sicuro al 100%, ha anche vulnerabilità e bug che vengono rilevati e corretti con nuove versioni e aggiornamenti, anche se è anche vero che quando escono nuove versioni, ci sono possibilità che vengono aggiunte altre possibili vulnerabilità o bug che prima non erano presenti. Qualcosa che accade con tutti i sistemi e software del mondo, di qualunque tipo esso sia.

- Hardware:

- Hardware Torjan: Ultimamente si parla sempre più di hardware modificato per includervi funzioni nascoste o per renderlo più vulnerabile. Questi tipi di modifiche possono essere apportate dai disegni RTL dei chip, attraverso le ultime fasi di sviluppo, anche una volta che il progetto definitivo è arrivato in fonderia o fabbrica di semiconduttori, alterando le maschere per la fotolitografia. E questi problemi sono estremamente difficili da rilevare, se non impossibili. Quindi, se un governo o un'entità volesse introdurre una minaccia alla sicurezza per i propri nemici, questo sarebbe il metodo migliore.

- vulnerabilità: Ovviamente, anche se non intenzionali, possono esserci anche vulnerabilità hardware, come si vede con Spectre, Meltdown, Rowhammer, ecc., e questi tipi di attacchi side-channel possono esporre dati altamente compromessi, come le password.

Batteria rimovibile, linguette per telecamere e interruttori di sicurezza

Dovresti saperlo anche quando il cellulare si spegne e la batteria è scarica, è rimasta un po' di alimentazione e il terminale potrebbe essere rintracciato. Pertanto, molti criminali, per evitare il tracciamento, utilizzano vecchi cellulari o quelli che possono essere rimossi dalla batteria per portarli completamente offline. Purtroppo, anche se non è per commettere un reato, ma per essere sicuri al 100% che il cellulare non stia segnalando nulla, è raro che tu possa rimuovere la batteria, quasi tutti ce l'hanno integrata.

Alcuni terminali, come il PinePhone di Pine64, e altri marchi dedicati alla creazione di telefoni cellulari sicuri e al miglioramento della privacy, hanno aggiunto interruttori hardware per lo spegnimento dei moduli sensibili. Cioè, alcuni interruttori fisici con cui è possibile spegnere parti come la fotocamera, il microfono o il modem WiFi/BT, per essere sicuri quando non si utilizzano questi elementi.

Dal momento che la stragrande maggioranza dei modelli non ce l'ha, una delle poche cose che possiamo fare per prevenire le intercettazioni da parte della telecamera del dispositivo, è semplicemente compra le schede da coprire questo quando non lo usi. Tuttavia, gli attuali sistemi multisensore per la fotocamera posteriore o principale dei telefoni cellulari hanno reso questo un po' più difficile, sebbene sia ancora possibile sulla parte anteriore. Alcuni cellulari includono dettagli per migliorare la privacy come una telecamera che può essere nascosta, anch'esso apprezzato.

Non vorrei andarmene nel calamaio sensori biometrici, come lettori di impronte digitali, riconoscimento facciale o oculare. Questi dati sono anche sensibili e unici, quindi non è una buona idea che cadano nelle mani sbagliate. Sfortunatamente, i produttori stanno rendendo sempre più difficile aggirarli. Per esempio:

- Sono passati dal mettere il sensore di impronte digitali dietro il cellulare o a un'estremità a metterli sotto lo schermo stesso o nel pulsante di accensione e spegnimento, quindi non hai altra scelta che usarlo.

- Ci sono anche sviluppi e brevetti per fotocamere sotto lo schermo stesso, un altro ostacolo per insabbiarlo.

Scheda di memoria e cavo USB: fai attenzione a dove li metti

Al di là di tutto quanto detto sopra, un altro aspetto al quale a cui prestare attenzione è la scheda di memoria e la porta dati USB. Sono elementi per i quali non bisogna dimenticare che possono essere utilizzati come vettori di ingresso per malware. Per evitarlo:

- Non collegare il telefono Android tramite cavo USB a un computer sconosciuto, come Internet cafè, biblioteca pubblica, ecc.

- Non inserire la scheda microSD in computer di cui non ti fidi, potrebbe infettarsi e quindi infettare il tuo dispositivo mobile quando lo metti.

- E, tanto meno, usa una microSD che trovi, non potrebbe essere una svista, ma un atto intenzionale per te usarla e infettarti con qualche malware.

Disattiva il debug ora!

El modalità di debug o debug, di Android, può essere utile per accedere a determinate funzioni o informazioni importanti per gli sviluppatori, o in determinati casi specifici. Tuttavia, di norma non dovresti averlo attivo, poiché alcuni attacchi potrebbero trarne vantaggio. Per disabilitare questa modalità:

- Vai in Impostazioni Android.

- Puoi cercare nel motore di ricerca "sviluppatore" e appariranno Opzioni sviluppatore.

- Entra e disabilita questa opzione.

L'origine dello smartphone è importante?

LG Wing con display orientabile

Ultimo ma non meno importante, dovresti sempre scegli i marchi che non sono nelle liste nere da certi governi per la loro dubbia sicurezza (e non mi riferisco a marchi “puniti” da guerre geopolitiche). Molto meglio se europei, anche se in questo senso non c'è molto da scegliere. Ad esempio, FairPhone, originario dei Paesi Bassi e mirato a migliorare la sicurezza, la privacy degli utenti e una maggiore sostenibilità.

Un'altra opzione è utilizzare i dispositivi telefoni cellulari particolarmente orientati alla sicurezza, alla privacy e all'anonimato. Magnifiche opzioni per un uso professionale, come quelle di Silent Circle, anche se se prendi in considerazione tutti i suggerimenti di questo tutorial, puoi scegliere quello che preferisci e ottenere buoni livelli di sicurezza.