El patrón de desbloqueo en un teléfono Android a día de hoy se ha tornado como una de las medidas más seguras para evitar que alguien curioso se adentre en las entrañas de nuestro teléfono para conocer los secretos que podemos llegar a tener en él. Finalmente son las fotos de la abuela, de esa hamburguesa que nos comimos en tal restaurante o la copia del ticket del billete de avión. Lo que implica con el patrón de desbloqueo es una medida de seguridad para proteger nuestra privacidad o lo que nos dé la gana.

Si ya las contraseñas se han visto puestas en tela de juicio porque al final muchos son usuarios que las hacen bien simples sin complicaciones, lo que permite que puedan ser descubiertas para que alguien con malas intenciones se adentre en nuestro correo o lo que sería nuestra cuenta de banco online, ahora una estudiante noruega ha analizado los más de 4.000 patrones que se pueden llegar a realizar para lanzar un estudio sobre las tendencias que tenemos en esta forma de seguridad.

Un «1234567» de los buenos

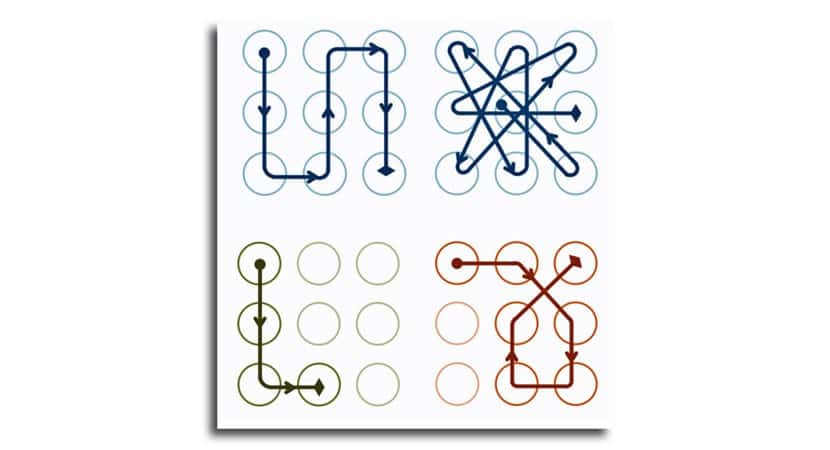

Marte Løge, la estudiante encargada de este estudio, dice que los patrones de seguridad sufren casi del mismo problema que el de las contraseñas, la predictibilidad. Los patrones listados en la imagen de cabecera son los más comunes, por los que puede llegar a ser fácil desbloquear un terminal si a eso se le suma algunas conocidas tendencias.

Más del 10 por ciento utilizan su patrón de seguridad como si fuera una letra del alfabeto y ésta suele ser una de sus iniciales o alguna de las propias de sus niños. Otro de los datos recogidos desde su estudio es que el 44 por ciento empiezan desde el nodo superior izquierda de la pantalla, algo que da igual si el usuario es zurdo o diestro.

Otro curioso dato es que el 77 por ciento de los patrones empiezan desde alguna de las cuatro esquinas del patrón y que el máximo de nodos por los que pasamos llegan a 5 mientras los demás pasan por cuatro, lo que significa que pueden llegar a existir un máximo de 1.624 combinaciones totales.

Fácil de predecirnos

La misma Løge, en una conferencia en Las Vegas, mantuvo como somos bastante predecibles y que solemos utilizar los mismos aspectos cuando creamos un patrón de desbloqueo, un código pin o una contraseña.

Un patrón de desbloqueo puede llegar a tener cuatro nodos como mínimo y un máximo de nueve. En la imagen a continuación puedes ver la cantidad de combinaciones que puede posibilitar el número de nodos usados.

Otro de los datos surgidos de este estudio fue cuando se puso a los participantes ante la tentativa que es crear un patrón para una app de compras online, una de banca online y otra para desbloquear un smartphone. Lo curioso fue que los chicos más jóvenes eran los que creaban patrones más raros e intrincados. Algo que quizás tenga que ver con la edad y como ya estamos a veces agotados por tantas contraseñas para distintos servicios a lo que podemos sumar estos patrones de desbloqueos.

Løge aconseja que intentemos utilizar más nodos y que sean más complicado su patrón. Claro, esto también conlleva que lleguemos a olvidarnos del mismo con el engorro que esto puede producir al usuario. Por lo que finalmente nos vemos dirigidos a crear un patrón fácil a lo «1234567».

Un estudio interesante que sigue mostrando lo fácil que puede llegar a ser desbloquear el teléfono, y si aquel que curiosea se pone a mirar el reflejo de la pantalla con el rastro de la huella del patrón dejado anteriormente, seguramente que acceda al teléfono sin apenas despeinarse.