Цікаво те, що ряд дослідників Google Home, Siri та Alexa були зламані проеціюванням лазерного світла в них не сама новина має свою річ, але вона досі невідома точно, оскільки ці помічники реагують на світло так, ніби воно звукове.

Ми говоримо про них троє помічників вразливі до нападу вони страждають від лазерів, які "вводять" нечутні, а часом і невидимі світлові команди в пристрої, що змушують двері розблоковуватись, відвідувати веб-сайти або навіть знаходити транспортні засоби.

Помічник, Сірі та Алекса зламані

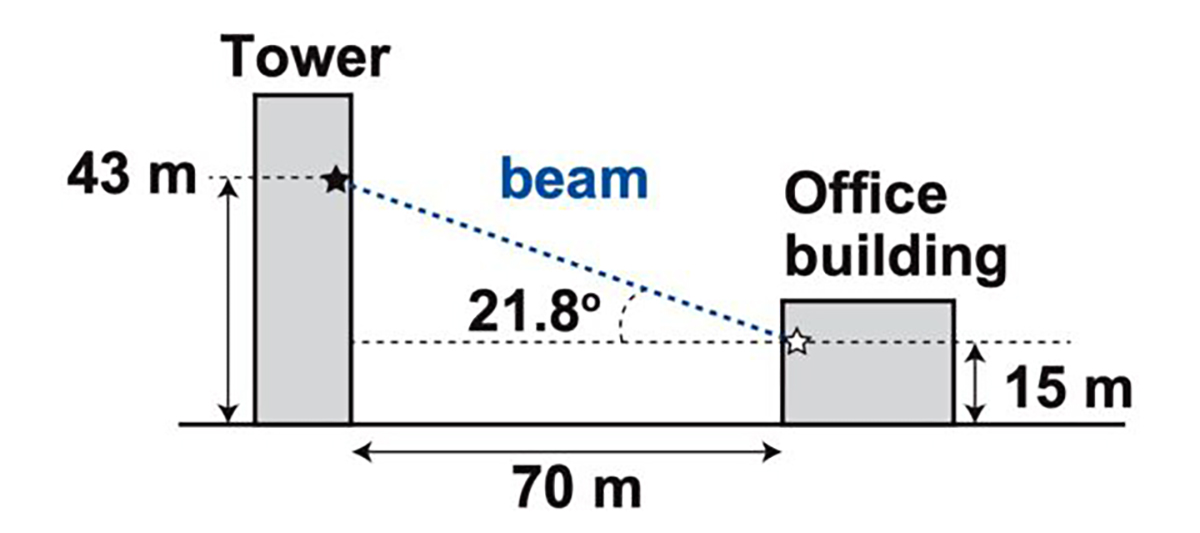

І саме на відстані 110 метрів ви можете спроектувати низькочастотне лазерне світло для активації цих голосових систем в якому «вводяться» команди, які потім виконують найрізноманітніші дії. Ці дослідники навіть змогли передавати такі типи світлових команд від однієї будівлі до іншої та проходити крізь скло, щоб дістатися до пристрою за допомогою Google Assistant або Siri.

Наскільки ми можемо зрозуміти, атака використовує наявну вразливість у мікрофонах та ін використовувати те, що називається MEMS (мікро-електромеханічні системи). Мікроскопічні компоненти MEMS ненавмисно реагують на світло як на звук.

І хоча дослідники протестували такий тип атак на Google Assistant, Siri, Alexa, таких як навіть на порталі Facebook та невеликій серії планшетів та телефонів, вони починають вірити, що всі пристрої, що використовують мікрофони MEMS, сприйнятливі до атаки за допомогою цих так званих «Світлових команд».

Нова форма нападу

Ці типи атак мають ряд обмежень. Перший - це зловмисник повинен мати прямий приціл до пристрою на кого ви хочете напасти. По-друге, світло має бути дуже точно сфокусоване на дуже конкретній частині мікрофона. Слід також зазначити, що якщо зловмисник не використовує інфрачервоний лазер, світло може легко побачити кожен, хто знаходиться поблизу пристрою.

Висновки цієї серії дослідників є досить важливими з кількох причин. Не лише завдяки тому, що вони можуть атакувати цю серію голосових пристроїв, які керують деякими важливими пристроями в будинку, але також показує, як можна здійснювати атаки майже в реальному середовищі.

Що привертає велику увагу - це що причина "фізичного" до кінця не зрозуміла легких команд, які стають частиною "експлуатування" або вразливості. Насправді, знання того, чому це відбувається насправді, означало б більший контроль та шкоду над атакою.

Вражає також те, що ця серія пристроїв з голосовим управлінням не мати певного виду пароля або PIN-коду. Тобто, якщо ви можете «зламати» їх за допомогою цього типу випромінювання світла, ви можете керувати цілим будинком, в якому Google Assistant або Siri контролює світло, термостат, дверні замки тощо. Майже як у кіно.

Невисока вартість атаки

І ми могли б уявити, що наявність лазерного проектора світла може коштувати вам. Або що, принаймні, вартість була висока, щоб мати змогу здійснити атаку цього стилю. Зовсім не. Одне з налаштувань атак передбачає витрати 390 дол з придбанням лазерного вказівника, лазерного драйвера та підсилювача звуку. Якщо ми вже отримуємо більше гурманів, ми додаємо телеоб'єктив за $ 199 і можемо націлюватись на більші відстані.

Ви можете задатися питанням, хто стоїть за цією дивовижною знахідкою дослідників, яка показує новий спосіб атаки на низку пристроїв, які ми всі вкладаємо в свої будинки. Ну ми говоримо про Такесі Сугавара з Університету електрокомунікацій в Японіїта Сара Рампацці, Бенджамін Сір, Даніель Генкін та Кевін Фу з Мічиганського університету. Іншими словами, якщо ви в якийсь момент думали, що мова йде про фантазію, а не про реальність.

Una нова атака на голосові пристрої Google Assistant, Siri та Alexa з легкими командами і що матиме хвіст у найближчі роки; Google Assistant, який інтегрується з WhatsApp, тож трохи уявіть, що можна зробити з цими атаками.