Det märkliga att en serie forskare har hackat Google Home, Siri och Alexa genom att projicera laserljus i dem är det inte själva nyheterna, som har sina egna, men det är fortfarande inte känt med säkerhet eftersom dessa assistenter reagerar på ljus som om det vore ljud.

Vi pratade om dessa tre assistenter är sårbara för attacker de lider av lasrar som "injicerar" ohörbara och ibland osynliga ljuskommandon i enheter för att få dörrar att låsas upp, besöka webbplatser eller till och med för att lokalisera fordon.

Assistent, Siri och Alexa hackade

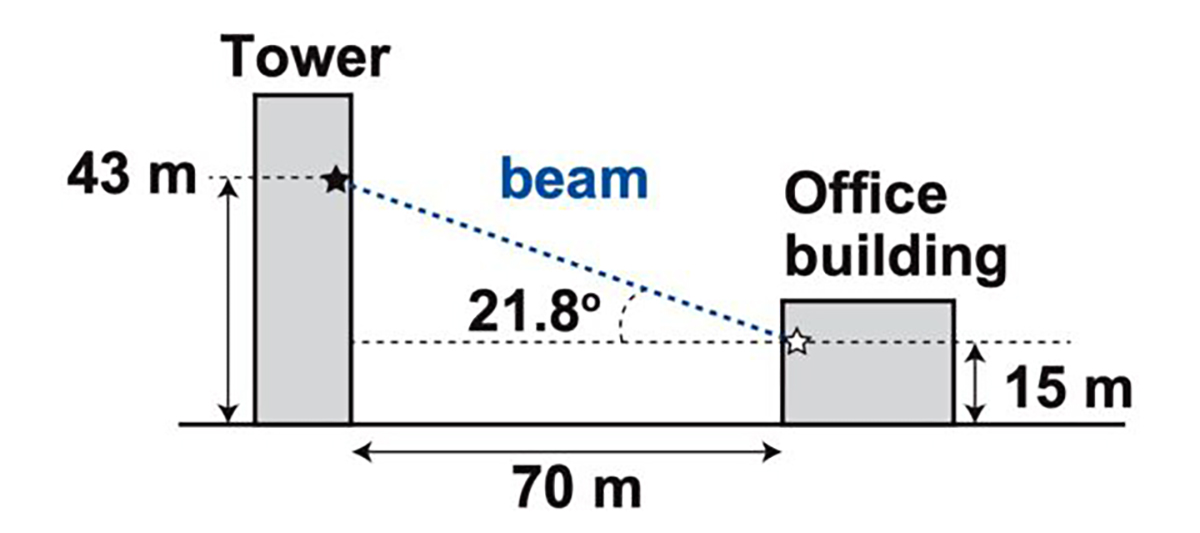

Och det är på ett avstånd av 110 meter från vilket du kan projicera lågfrekvent laserljus för att aktivera dessa röstsystem där kommandon "injiceras" som sedan utför en mängd olika åtgärder. Dessa forskare har till och med kunnat skicka dessa typer av ljuskommandon från en byggnad till en annan och genom glaset för att nå enheten med Google Assistant eller Siri.

Så vitt vi kan säga utnyttjar attacken en befintlig sårbarhet i mikrofonerna och det använd vad som kallas MEMS (mikro-elektromekaniska system). Mikroskopiska MEMS-komponenter reagerar oavsiktligt på ljus som om det vore ljud.

Och medan forskare har testat den här typen av attacker på Google Assistant, Siri, Alexa, som t.ex även på Facebook-portalen och en liten serie surfplattor och telefoner, börjar de tro att alla enheter som använder MEMS-mikrofoner är mottagliga för att attackeras av dessa så kallade "Light Commands".

Ett nytt sätt att attackera

Dessa typer av attacker har ett antal begränsningar. Det första är det angriparen måste ha en direkt siktlinje till enheten som vill attackera. Det andra är att ljuset måste fokuseras mycket exakt på en mycket specifik del av mikrofonen. Tänk också på att om inte angriparen använder en infraröd laser, skulle ljuset lätt ses av alla i närheten av enheten.

Vad som hittats av denna serie forskare är ganska viktigt av flera skäl. Inte bara för att kunna attackera den här serien av röststyrda enheter som hanterar några viktiga enheter i ett hem, utan också visar hur attacker kan utföras i nästan verkliga miljöer.

Det som drar mycket uppmärksamhet är att orsaken till "fysiken" inte är helt förstådd av de ljuskommandon som blir en del av "exploateringen" eller sårbarheten. Faktum är att att verkligen veta varför det händer skulle innebära mer kontroll och skada över attacken.

Det är också slående att denna serie av röststyrda enheter de har inte med sig något slags lösenord eller PIN-krav. Med andra ord, om du kan "hacka" dem med den här typen av ljusemission kan du styra ett helt hem där en Google Assistant eller Siri styr lamporna, termostaten, dörrlåsen och mer. Nästan ute ur en film.

låg kostnad attack

Och vi skulle kunna tänka oss att ha en laserljusprojektor kan kosta sig själv. Eller att åtminstone kostnaden var hög för att kunna utföra en attack av denna stil. Inte alls. En av konfigurationerna för attacker innebär en kostnad på 390 dollar med anskaffning av en laserpekare, en laserdrivrutin och en ljudförstärkare. Om vi får fler matälskare lägger vi till några teleobjektiv för 199 $ och vi kan sikta på större avstånd.

Du kanske undrar vilka forskarna ligger bakom detta överraskande fynd, som visar ett nytt sätt att attackera en rad enheter som vi alla sätter in i våra hem. Jo vi pratade om Takeshi Sugawara från University of Electro-Communications i Japan, och Sara Rampazzi, Benjamin Cyr, Daniel Genkin och Kevin Fu från University of Michigan. Med andra ord, om du någon gång trodde att vi pratade om fantasi, inte alls, en fullständig verklighet.

en ny attack för Google Assistant, Siri och Alexa röststyrda enheter med lätta kommandon och som kommer att ha en svans under de kommande åren; en Google Assistant som integreras med WhatsApp, så föreställ dig lite vad som kan göras med dessa attacker.