Si você está preocupado com a segurança do Android, você deve saber tudo o que não lhe foi dito, pois esse sistema operacional guarda alguns segredos que poucos conhecem. Tudo o que não te contaram ou não te contaram, além dos serviços GMS do Google, blobs binários, root, e supostos apps de segurança, alguns deles sem muita utilidade real contra ataques cibernéticos.

Além disso, também é importante determinar se o Android é mais ou menos seguro que o iOS e se realmente Podemos fazer algo como usuários para melhorar a segurança de nossos dispositivos móveis.

Root ou não root: eis a questão

O Android é baseado no kernel Linux, mas não é uma distribuição GNU/Linux. Este sistema do Google é muito limitado em termos de capacidade que o usuário possui, com muitas restrições. Essas restrições podem ser superadas sendo root, ou seja, um usuário privilegiado que pode fazer qualquer coisa. Porém, fazer root no celular tem seus riscos de segurança. Portanto, um celular com root nem sempre é mais seguro, como alguns pensam:

- Vantagens:

- Capacidade de administração ilimitada, ou seja, maior controle sobre o sistema.

- Performance superior.

- Capacidade de desinstalar bloatware.

- Maior funcionalidade.

- Acesso a um terminal Linux.

- Capacidade de fazer alterações de segurança.

- Desvantagens:

- Anular a garantia.

- Você pode correr o risco de o dispositivo parar de funcionar (ou não funcionar como deveria) se não for feito corretamente.

- Se você baixar a ROM do site errado, pode incluir malware perigoso.

- Problemas com atualizações OTA.

- Aplicativos maliciosos têm privilégios de execução, portanto, não apenas o usuário pode fazer o que deseja, mas também os aplicativos. Ou seja, o enraizamento maximiza o dano potencial do código malicioso.

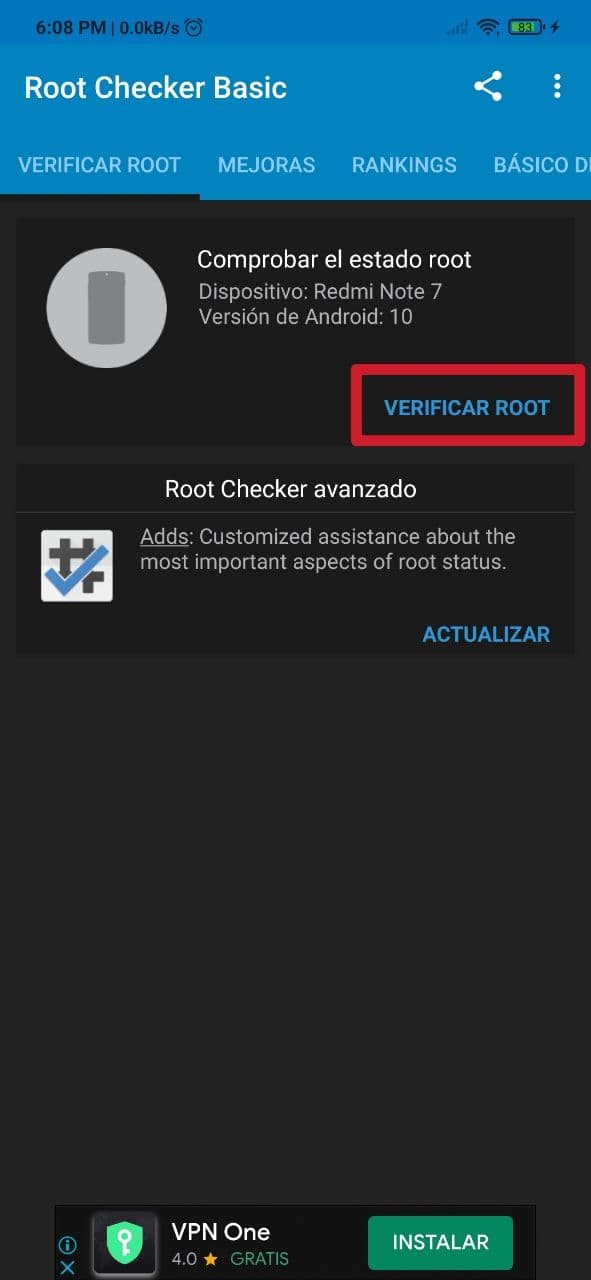

Às vezes seu celular pode estar enraizado sem você saber, já que alguém teve acesso a ele e fez isso pelas suas costas. A razão para fazer isso pode ser instalar algum tipo de spyware. Por exemplo, para poder controlar remotamente seu celular, acessar o microfone e ouvir o que você diz, ou sua câmera e ver o que você faz, etc. É muito mais frequente do que se imagina, principalmente em casais ciumentos que não confiam um no outro. Para descobrir se está enraizado, você pode usar aplicativos como o Root Checker, é muito simples, e ele lhe dirá se o acesso root foi instalado com sucesso ou não. Se for instalado com sucesso, representará um perigo para sua segurança.

Segurança inata do Android: SELinux

Os sistemas Linux geralmente usam AppArmor ou SELinux como módulos de segurança. No caso do Android, o SELinux é usado. Um módulo desenvolvido inicialmente pela Red Hat e pela NSA, algo que gera desconfiança em muitos paranóicos de segurança. Além disso, aqueles que preferem o AppArmor não apenas o escolhem por isso, mas também é muito mais fácil de gerenciar, enquanto o SELinux pode ser muito complexo para entender e fazer bom uso.

O problema é que o Android já vem com uma configuração padrão, e você você não pode alterá-lo a menos que você seja root. Se você vir alguns aplicativos que prometem fazer alterações no SELinux, eles são uma farsa ou precisam de acesso root para isso. A única coisa que pode ser feita é revisar as configurações de privacidade e segurança que você tem nas Configurações do Android para ver com cuidado o que é permitido e o que não é, e deixar o celular o mais blindado possível.

Google Play: uma faca de dois gumes

La A loja de aplicativos do Google Play é uma faca de dois gumes. Por um lado, é muito prático instalar os aplicativos que você precisa de uma fonte confiável, evitando baixar .apk perigoso de terceiros ou fontes desconhecidas. Esses APKs podem não ser maliciosos, mas em muitos casos serão modificados com código malicioso para roubar senhas, acessar dados bancários, usar os recursos do seu celular para minerar criptomoedas, etc.

Mas a face oculta é que existem milhões de aplicativos disponíveis e, apesar dos filtros do Google, você sempre pode escapar de alguns aplicativos maliciosos que estarão disponíveis para download (alguns com nomes semelhantes ou iguais a outros que não são maliciosos) e você será instalando malware sem perceber, com consequências que podem ser muito graves, como o uso de aplicativos e origens desconhecidas. Por isso, é melhor verificar se o desenvolvedor do app que você vai instalar é confiável pesquisando informações sobre ele na Internet.

Para melhorar a segurança em seu Google Play, você deve siga essas dicas:

- Proteja o sistema de pagamento que você usa para que outras pessoas (ou menores) que tenham seu celular não possam comprar aplicativos ou serviços sem o seu consentimento. Para fazer isso, vá para Configurações do Google Play> Pagamentos e assinaturas> Formas de pagamento> onde você pode gerenciar as formas de pagamento ativas. Por outro lado, para proteger os pagamentos, acesse as configurações do Google Play > Configurações > Autenticação > Exigir senha para compras > Para todas as compras feitas por meio deste dispositivo.

- Use a opção Jogar Proteger para analisar aplicativos nocivos.

Antimalware que não funciona

Outro problema de segurança do Android é o software antivírus ou antimalware que existe no Google Play. Nem todos os que você vê funcionam, ou não funcionam como deveriam. Portanto, não confie nesses pacotes que verificam o sistema em busca de malware, pois eles podem perder ameaças muito perigosas. Para estar seguro, eu recomendo que você use esses aplicativos:

- CONAN Celular: é um aplicativo gratuito desenvolvido pela INCIBE e é responsável por analisar as configurações de segurança do seu Android, analisar aplicativos, permissões, monitoramento proativo de rede, analisar se seus endereços de e-mail estão vulneráveis e oferecer conselhos OSI. Não é um antimalware como tal, nem é um software antivírus, mas é um companheiro perfeito para eles.

- AVIRA antivírus: É um aplicativo antivírus gratuito e fácil de usar, embora tenha uma versão Premium paga, com funções extras. O motivo desta recomendação é que é um aplicativo desenvolvido na Europa, para maior confiança, e cumpre muito bem o seu papel.

- Segurança Móvel BitDefender: outro europeu, e um dos melhores que você pode encontrar quando se trata de um aplicativo antivírus pago. Possui um sistema de proteção contra malware, ameaças online, proteção de informações, etc.

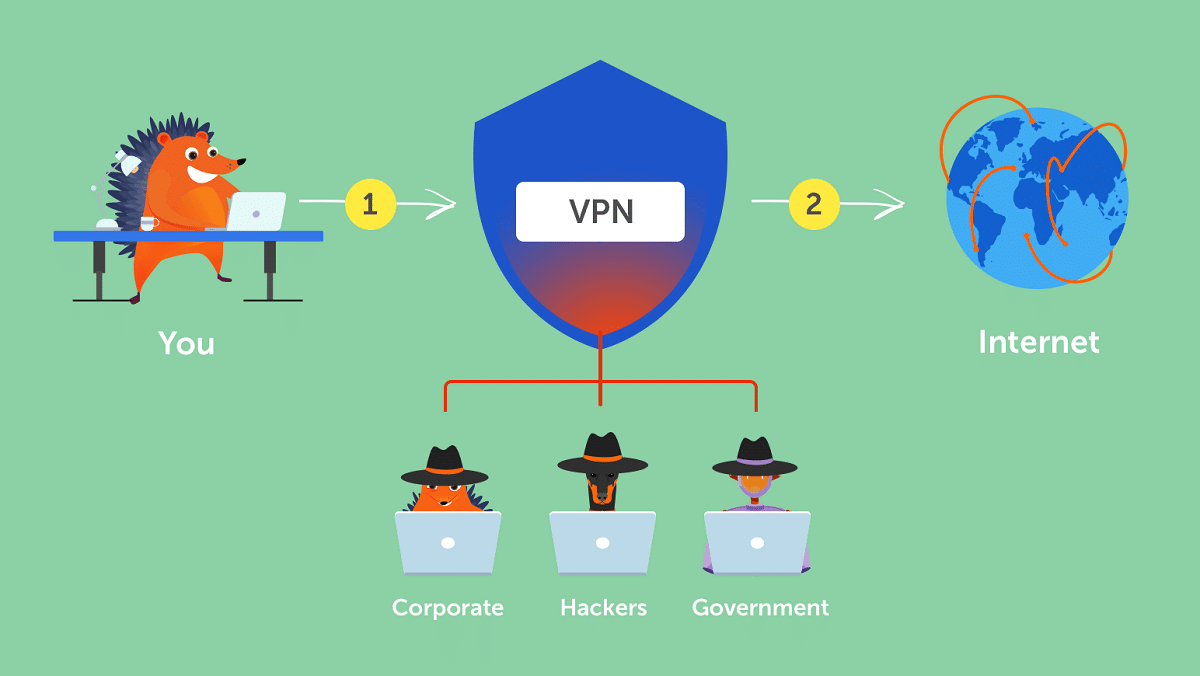

Usar VPN

Não importa quão boas sejam suas configurações de segurança do Android, e não importa quão bom software de proteção você tenha instalado, para garantir que você não esteja vulnerável a ataques do tipo MitM, espionagem de suas senhas etc., é melhor usar uma VPN, com muito mais razão se você se comunicar com seu dispositivo móvel e lidar com dados confidenciais da empresa ou do cliente.

Graças a esses serviços, que não são caros, você poderá criptografar todo o tráfego de rede de entrada e saída, para maior segurança e que ninguém pode acessá-lo, além de fornecer maior anonimato, com um IP diferente do real e sem que seu IPS consiga coletar dados de uso da rede em seus servidores.

Existem muitos aplicativos VPN nativos para Android, mas os três melhores que você deve considerar e que permitirá que você use plataformas de streaming sem problemas, são:

- ExpressVPN: talvez o mais seguro, rápido, completo e adequado para uso profissional, embora também seja mais caro que outros serviços.

- CyberGhost: o melhor se você procura algo barato, fácil, funcional, seguro e simples.

- PrivateVPN: uma boa alternativa se você não estiver satisfeito com as anteriores.

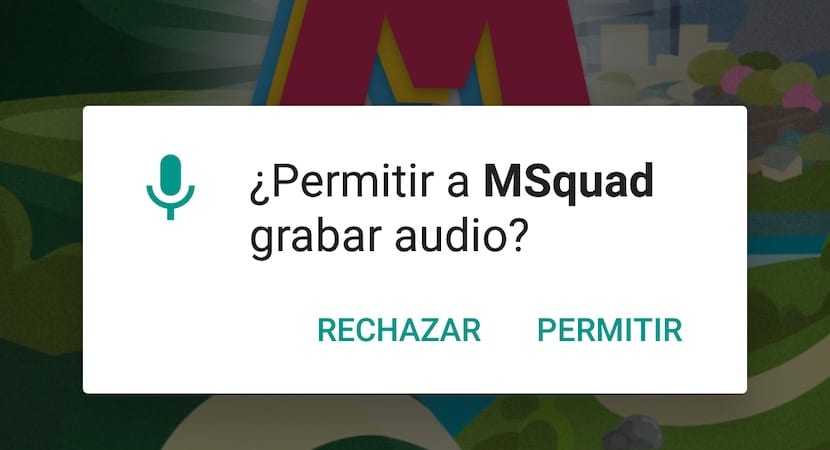

Gerenciar permissões de aplicativos

Outro ponto essencial para manter uma boa segurança e privacidade é gerenciar bem as permissões de seus aplicativos instalados. Não basta dizer acima, para instalar os aplicativos que precisam de menos permissões, mas também gerenciar essas permissões. O conhecimento do usuário e o bom senso também entram em jogo aqui. Por exemplo, voltando ao caso anterior, aquele aplicativo de lanterna B que precisa de permissão para a câmera, sua lista de contatos e o armazenamento, estará indicando que está fazendo algo além da iluminação. O acesso à câmera é justificado, pois você precisa dela para ligar ou desligar a luz do flash. Em vez disso, o acesso ao seu catálogo de endereços ou armazenamento provavelmente se deve a dados de relatórios (usando rastreadores).

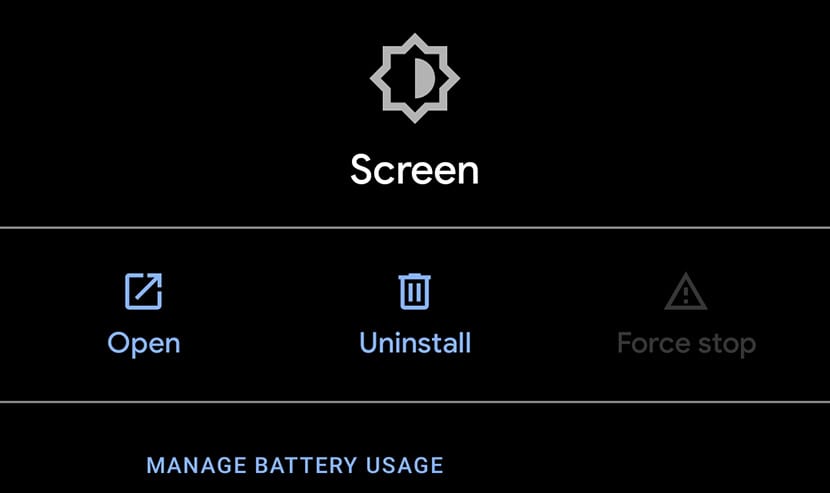

Existem alguns aplicativos no Google Play para gerenciar permissões, embora não sejam necessários, com suas próprias As configurações do Android são suficientes:

- Acesse o aplicativo Configurações do Android.

- Procure a seção Aplicativos.

- Permissões

- E lá você pode ver e modificar as permissões que cada aplicativo possui.

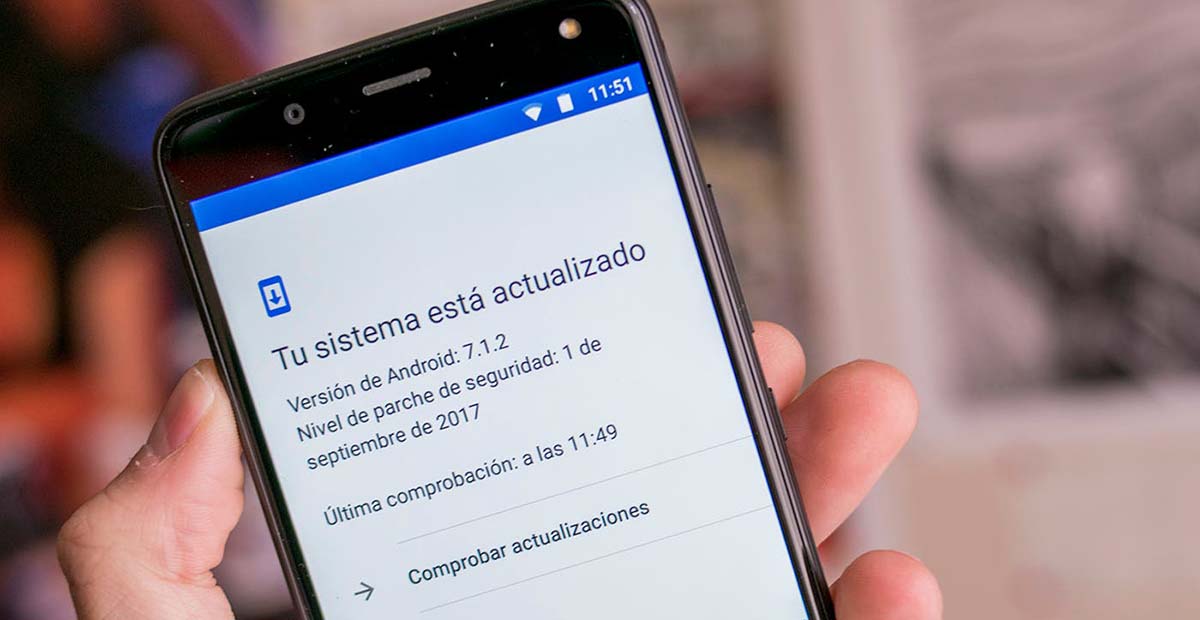

Sistema atualizado

Claro, é algo que não me cansarei de dizer, manter o sistema operacional (e firmware) atualizado, bem como os aplicativos instalados, também é um bom aprimoramento de segurança. Tenha em mente que o sistema Android ou qualquer um de seus elementos pode ter vulnerabilidades. Estando em dia com as atualizações, você poderá ter os patches de segurança mais recentes disponíveis, para que essa vulnerabilidade seja solucionada e não possa ser explorada por cibercriminosos.

Não negligencie esta parte, é mais importante do que muitos pensam. Sempre se lembre revisar atualizações pendentes. Para atualizar seu sistema Android por OTA (se compatível):

- Acesse o aplicativo Configurações.

- Encontre o atualizador do sistema (pode variar de nome dependendo da camada de personalização da interface do usuário).

- Verifique as atualizações disponíveis.

- Baixe e instale as atualizações.

En o caso dos aplicativos:

- Acesse o Google Play.

- Em seguida, clique na sua conta para acessar o menu de configuração.

- Vá para Gerenciar aplicativos e dispositivos.

- Em seguida, vá para a guia Gerenciar.

- E atualize os aplicativos na lista que possuem atualizações pendentes.

Caso seu sistema operacional Android seja de uma versão mais antiga para a qual não haja mais suporte e nenhuma atualização seja lançada, as opções são instalar uma ROM mais atual por conta própria, o que não é recomendado de forma alguma, pois pode não funcionar corretamente se não tiver suporte para o seu hardware, ou considere mudar para outro novo celular com uma versão mais recente que tenha atualizações por OTA (Over The Air).

Minimize e você ganhará

Manter o celular com o maior minimalismo é outra vantagem clara para a segurança do Android. É isso é melhor que você deixe apenas os aplicativos que você usa com frequência, e desinstale todos aqueles que você não usa mais, bem como o bloatware que o celular geralmente vem de fábrica. Isso impedirá que qualquer uma das vulnerabilidades que qualquer um desses aplicativos possa ter seja explorada para comprometer seu dispositivo. Lembre-se da fórmula:

menos código (menos aplicativos) = menos vulnerabilidades possíveis

Bom senso e desconfiança: a melhor arma

O phishing se tornou outro grande problema. Para combater esta ameaça à segurança, a melhor ferramenta que você tem à sua disposição chama-se bom senso e desconfiança. Eles podem salvá-lo de perigos bastante importantes. Por exemplo, algumas dicas são:

- Não abra (muito menos baixe anexos) de e-mails suspeitos. Os mais suspeitos geralmente vêm de e-mails fraudulentos se passando por entidades bancárias, Correios, Endesa, Telefónica, Agência Fiscal, etc., alegando assim supostas dívidas que você possui. Também são frequentes aqueles que lhe dão algo sem condições. Às vezes podem ser mensagens em espanhol, outras vezes podem ser em outro idioma como o inglês, algo ainda mais suspeito.

- não preste atenção chamadas de spam ou que lhe peçam dados bancários, acesso a serviços, etc. Um banco ou empresa nunca solicitará essas credenciais por telefone. Se o fizerem, é uma farsa.

- O mesmo pode ser aplicado a SMS e outras mensagens que eles podem chegar através de aplicativos de mensagens instantâneas como WhatsApp, e que pedem senhas, códigos, etc., ou que são pessoas que você não adicionou na agenda. Sempre desconfie e não envie nada. Muitas vezes eles procuram se passar por sua identidade para crimes.

- Não entre sites suspeitos e muito menos acessar páginas do seu banco ou outros serviços onde você está cadastrado a partir de links que chegam até você por e-mail, etc. Eles podem ser iscas para você inserir seus dados de acesso e eles vão mantê-los, redirecionando você para a web real. Os cibercriminosos aperfeiçoaram tanto esses métodos que às vezes é impossível distinguir o site fraudulento do real a olho nu, mesmo com um certificado SSL (HTTPS).

- Revise suas contas periodicamente, se você suspeitar de acesso suspeito, use a verificação em duas etapas sempre que possível ou altere sua senha.

- Quando em dúvida, tem cuidado e não arrisque.

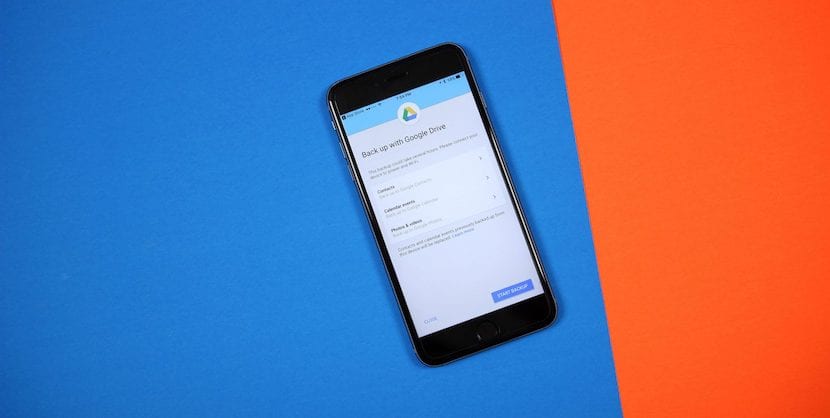

política de backup

Embora nos sistemas Android muitos dados sejam sincronizar com a nuvemcomo contatos, calendário, mensagens de aplicativos de mensagens instantâneas, etc., é importante que você tenha uma política de backup proativa. Não faz mal que de vez em quando você faça um backup de todos os seus dados em um pen drive ou um meio de armazenamento externo.

Isso evitará problemas, como aqueles que podem causar uma avaria no seu dispositivo móvel que faz com que você perca todos os dados, ou ameaças como o ransomware, pelo qual eles criptografam seus dados e solicitam um pagamento em troca de fornecer a senha para que você possa acessar seus dados novamente.

Senhas fortes

As senhas que você usa devem atender a uma série de requisitos mínimos estar seguro:

- Devem ter pelo menos 8 ou mais caracteres. Quanto mais curto, mais vulnerável a ataques de força bruta.

- Nunca use senhas que possam ser facilmente adivinhadas por Engenharia social, como o nome do seu animal de estimação, uma data específica, como seu aniversário, seu time favorito, etc.

- Nunca use palavras que estão no dicionário como uma senha, ou você ficará vulnerável a ataques de dicionário.

- Não use uma senha mestra para tudo. Cada serviço (e-mail, login do SO, banco,…) deve ter uma senha única. Assim, se descobrirem um deles, não poderão acessar outros serviços. Por outro lado, se um professor o descobrir, pode ter acesso a todos os serviços, com os prejuízos que isso implica.

- A senha forte deve ser uma mistura de letras minúsculas, maiúsculas, símbolos e números.

Por exemplo, uma modelo de senha forte seria:

d6C*WQa_7ex

Para poder lembrar bem essas senhas longas e complicadas, recomendo que você use um gerenciador de senhas como KeePass. Dessa forma, você não precisará lembrá-los e os terá em um banco de dados criptografado e seguro.

Privacidade: um direito

La privacidade é um direito, mas é um direito violado dia a dia por grandes corporações de tecnologia que usam dados pessoais que analisam com Big Data para obter algum tipo de benefício, ou que vendem para terceiros por quantias muito suculentas. Além disso, os cibercriminosos são adicionados a eles, que podem usar esses dados pessoais roubados para roubo, chantagem, venda na deep/dark web etc.

Tentar dê o mínimo de dados possível, e minimizar seu vazamento. Nos ataques de segurança cibernética, uma das primeiras etapas é chamada de “coleta de informações”, e quanto mais informações um invasor tiver sobre você, mais fácil será o ataque e maior impacto ele terá.

Alguns dicas para isso são:

- Use aplicativos seguros de mensagens instantâneas.

- Use também navegadores da Web seguros que respeitam mais sua privacidade. Algumas recomendações são Brave Browser, DuckDuck Go Privacy Browser e Firefox. Além disso, não se esqueça de acessar suas configurações e bloquear pop-ups, cookies, histórico, dados de log armazenados, etc. Se puder, navegue no modo de navegação anônima.

proteção a roubo

Muitos softwares antivírus têm função antifurto, com o qual poder detectar por GPS onde está seu dispositivo móvel, e ainda enviar um comando para apagar todos os dados remotamente para que o ladrão (ou quem encontrar seu celular em caso de perda) não possa ter acesso a dados sensíveis, como bancos, etc. É importante ativar este tipo de funções no caso de ocorrer um destes furtos. Você não deve confiar em PIN, ou padrões de tela, senhas de acesso, etc., eles são barreiras adicionais positivas, mas é melhor não desafiar a ingenuidade do suspeito.

Para isso, recomendo que você instale o Google app para Android Encontre meu dispositivo, ou o que você usa o serviço web. Se você tiver o local ativado em seu celular, poderá localizá-lo, fazê-lo tocar caso tenha perdido para encontrá-lo e apagar os dados remotamente por segurança.

Redes seguras, redes escuras

Pára fortaleça suas redes Em dispositivos móveis, você deve ter em mente três pontos fundamentais que melhoram a segurança do Android:

- não conecte a redes sem fio não confiáveis, da BT ao seu alcance ou redes Wi-Fi gratuitas. Eles podem ser chamarizes para obter acesso mais fácil ao seu dispositivo.

- Você não os usa? Desliga. Além de economizar bateria, você também pode desativar a rede Wi-Fi, Bluetooth, NFC, Dados. O modo avião também pode ser uma solução rápida para ativar, mas lembre-se de que você também não terá uma linha.

- Analise se você roteador tem alguma vulnerabilidade. Nesse caso, atualize seu firmware se houver patches de segurança. Por exemplo, com o aplicativo WiFi Analyzer. Existem também outros aplicativos interessantes como Fing, WiFi WPS/WPA Tester, etc.

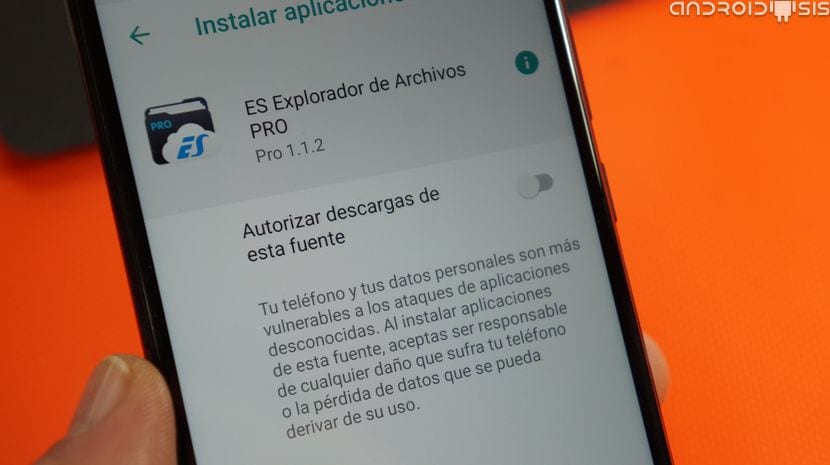

Fontes e ROMs desconhecidas

Claro, você sempre deve ter permissão para instalar aplicativos de origens desconhecidas fora no seu sistema Android:

- Vá para as configurações.

- Encontrar “Fontes desconhecidas” em outras camadas da interface do usuário pode ser chamado de algo diferente, como “Instalar aplicativos desconhecidos” ou similar.

- Entre e você pode desativá-lo ou ver os aplicativos atuais do sistema que têm essa permissão (não deve haver nenhuma).

Em relação a os roms, se você não decidir instalar uma versão diferente por conta própria, ou root, não deverá ter problemas nesse sentido. Somente aqueles que decidem instalar uma ROM diferente podem se deparar com esses problemas, baixando ROMs de sites de terceiros (não oficiais), que foram alterados com código malicioso. Portanto, sempre baixe de sites oficiais.

Blobs binários, software proprietário e outros riscos

Outros problemas de segurança contra os quais todos os usuários estão totalmente desprotegidos, independentemente das configurações e plugins de segurança que você usa, são aqueles que fora do controle do usuário:

- Software:

- Código proprietário ou fechado: quando são usados aplicativos ou serviços proprietários ou de código fechado, não há acesso ao código-fonte do programa e não se sabe ao certo o que ele realmente faz (backdoors para permitir acesso remoto sem o consentimento do usuário, rastreamento de dados, o famoso telemetria que alguns chamam, vulnerabilidades intencionais ou não, bugs, etc.), além das funções para as quais aparentemente foi projetado. Mesmo que um problema de segurança seja detectado, o desenvolvedor do software é o único que pode corrigi-lo e fornecer os patches apropriados. Mas para isso, é preciso confiar no bom trabalho do desenvolvedor e na vontade de fazê-lo rapidamente.

- Manipulação na cadeia de suprimentos de código aberto: software livre e de código aberto também não escapa a muitos desses males. Os códigos-fonte podem ser modificados para introduzir intencionalmente vulnerabilidades ou backdoors, bem como outros tipos de código malicioso, etc. Não é a primeira vez que isso acontece, então você também não deve confiar 100%. No entanto, o positivo é que qualquer pessoa pode olhar o código-fonte e encontrar esses problemas e até corrigi-los por conta própria. Portanto, é muito mais difícil esconder algo em arquivos que estão expostos ao mundo inteiro (abertos) do que naqueles que apenas uma empresa ou desenvolvedor tem acesso (fechados).

- Núcleo:

- blobs binários: Estes são os módulos ou controladores (drivers), assim como o firmware, que é de código fechado ou proprietário e está no kernel do Linux, colocado lá por empresas que incluem determinadas funções para suportar seus dispositivos. Muitos desconfiam dessas partes opacas, pois teriam os mesmos perigos de um software fechado com uma circunstância agravante, não rodam em espaço de usuário, mas em espaço privilegiado, por isso podem ser muito mais prejudiciais.

- Bugs e vulnerabilidades: claro, nem o Linux nem qualquer outro kernel do sistema operacional é 100% seguro, também possui vulnerabilidades e bugs que são detectados e corrigidos com novas versões e atualizações, embora também seja verdade que à medida que novas versões surgem, há possibilidades de que outras possíveis vulnerabilidades ou bugs são adicionados que não estavam presentes antes. Algo que acontece com todos os sistemas e softwares do mundo, seja de que tipo for.

- Hardware:

- Hardware Torjano: Ultimamente, fala-se cada vez mais sobre hardware modificado para incluir funções ocultas nele ou torná-lo mais vulnerável. Esses tipos de modificações podem ser feitas desde os projetos RTL dos chips, passando pelos últimos estágios de desenvolvimento, mesmo depois que o projeto final tenha chegado à fundição ou fábrica de semicondutores, alterando as máscaras para fotolitografia. E esses problemas são extremamente difíceis de detectar, se não impossíveis. Portanto, se algum governo ou entidade quisesse introduzir uma ameaça à segurança de seus inimigos, esse seria o melhor método.

- Vulnerabilidades: Claro, mesmo que não intencionais, também pode haver vulnerabilidades de hardware, como visto com Spectre, Meltdown, Rowhammer, etc., e esses tipos de ataques de canal lateral podem expor dados altamente comprometidos, como senhas .

Bateria removível, abas para câmeras e interruptores de segurança

Você deve saber que mesmo quando o celular desliga e a bateria está esgotada, resta alguma energia e o terminal pode ser rastreado. Por isso, muitos criminosos, para evitar o rastreamento, utilizam celulares antigos ou aqueles que podem ser retirados da bateria para deixá-los completamente offline. Infelizmente, mesmo que não seja para cometer um crime, mas para ter 100% de certeza de que o celular não está relatando nada, é raro que você possa remover a bateria, quase todos eles a integram.

Alguns terminais, como o PinePhone da Pine64, e outras marcas dedicadas a criar telefones celulares seguros e melhorar a privacidade, adicionaram interruptores de hardware para o desligamento de módulos sensíveis. Ou seja, alguns interruptores físicos com os quais você pode desligar partes como a câmera, o microfone ou o modem WiFi/BT, para ficar seguro quando não estiver usando esses elementos.

Como a grande maioria dos modelos não tem, uma das poucas coisas que podemos fazer para evitar espionagem pela câmera do dispositivo, é simplesmente comprar abas para cobrir isso quando você não usá-lo. No entanto, os atuais sistemas multi-sensor para a câmera traseira ou principal de telefones celulares tornaram isso um pouco mais difícil, embora ainda seja possível na frente. Alguns celulares incluem detalhes para melhorar a privacidade, como uma câmera que pode ser ocultada, que também é apreciado.

Eu não gostaria de deixar no tinteiro sensores biométricos, como leitores de impressão digital, reconhecimento facial ou ocular. Esses dados também são confidenciais e exclusivos, portanto, não é uma boa ideia cair em mãos erradas. Infelizmente, os fabricantes estão tornando cada vez mais difícil contorná-los. Por exemplo:

- Eles deixaram de colocar o sensor de impressão digital atrás do celular ou em uma extremidade para colocá-lo sob a própria tela ou no botão liga / desliga, para que você não tenha escolha a não ser usá-lo.

- Há também desenvolvimentos e patentes para câmeras sob a própria tela, outro obstáculo para encobri-la.

Cartão de memória e cabo USB: cuidado onde os coloca

Além de tudo o que foi dito acima, outro aspecto ao qual prestar atenção é o cartão de memória e a porta de dados USB. São elementos para os quais não devemos esquecer que podem ser usados como vetores de entrada para malware. Para evitá-lo:

- Não conecte o telefone Android via cabo USB a um computador desconhecido, como cibercafé, biblioteca pública, etc.

- Também não insira o cartão microSD em computadores em que você não confia, ele pode ser infectado e infectar seu dispositivo móvel quando você o colocar.

- E, muito menos, usar um microSD que você encontra, não pode ser um descuido, mas sim um ato intencional de você usá-lo e se infectar com algum malware.

Desligue a depuração agora!

El modo de depuração ou depuração, do Android, pode ser útil para acessar determinadas funções ou informações importantes para desenvolvedores, ou em determinados casos específicos. No entanto, você não deve tê-lo ativo como regra, pois alguns ataques podem aproveitá-lo. Para desabilitar este modo:

- Entre nas configurações do Android.

- Você pode pesquisar o mecanismo de pesquisa por "desenvolvedor" e as Opções do desenvolvedor aparecerão.

- Entre e desative esta opção.

A origem do smartphone importa?

LG Wing com tela giratória

Por último, mas não menos importante, você deve sempre escolha marcas que não estão em listas negras de certos governos pela sua segurança duvidosa (e não me refiro a marcas “castigadas” por guerras geopolíticas). Muito melhor se forem europeus, embora nesse sentido não haja muito por onde escolher. Por exemplo, o FairPhone, que é da Holanda e tem como objetivo melhorar a segurança, a privacidade do usuário e mais sustentabilidade.

Outra opção é usar dispositivos telefones celulares especialmente orientados para segurança, privacidade e anonimato. Magníficas opções para uso profissional, como as de Silent Circle, embora se você levar em conta todas as dicas deste tutorial, poderá escolher a que preferir e obter bons níveis de segurança.