Si martwisz się o bezpieczeństwo Androida, powinieneś wiedzieć wszystko, o czym ci nie powiedziano, ponieważ ten system operacyjny skrywa pewne tajemnice, o których niewielu wie. Wszystko, czego ci nie powiedzieli lub czego ci nie powiedzieli, poza usługami Google GMS, binarnymi blobami, rootem i rzekomymi aplikacjami zabezpieczającymi, niektóre z nich nie mają większego zastosowania przeciwko cyberatakom.

Ponadto ważne jest również, aby ustalić, czy Android jest mniej lub bardziej bezpieczny niż iOS i czy naprawdę Czy możemy coś zrobić? jako użytkownicy w celu poprawy bezpieczeństwa naszych urządzeń mobilnych.

Root czy nie root: oto jest pytanie

Android jest oparty na jądrze Linux, ale nie jest dystrybucją GNU/Linux. Ten system Google jest bardzo ograniczony pod względem możliwości, jakie ma użytkownik, z wieloma ograniczeniami. Te ograniczenia można pokonać, będąc rootem, czyli uprzywilejowanym użytkownikiem, który może zrobić wszystko. Niemniej jednak, zrootowanie telefonu ma swoje zagrożenia bezpieczeństwa. Dlatego zrootowany telefon komórkowy nie zawsze jest bezpieczniejszy, jak niektórzy myślą:

- Zaleta:

- Nieograniczone możliwości administracyjne, czyli większa kontrola nad systemem.

- Doskonała wydajność.

- Możliwość odinstalowania bloatware.

- Większa funkcjonalność.

- Dostęp do terminala Linux.

- Możliwość wprowadzania zmian w zabezpieczeniach.

- Wady:

- Unieważnij gwarancję.

- Możesz być narażony na ryzyko, że urządzenie przestanie działać (lub nie będzie działać tak, jak powinno), jeśli nie zostanie wykonane prawidłowo.

- Jeśli pobierzesz ROM z niewłaściwej strony, może zawierać niebezpieczne złośliwe oprogramowanie.

- Problemy z aktualizacjami OTA.

- Złośliwe aplikacje mają uprawnienia do wykonywania, więc nie tylko użytkownik może robić to, co chce, ale także aplikacje. Oznacza to, że rootowanie maksymalizuje potencjalne uszkodzenia złośliwego kodu.

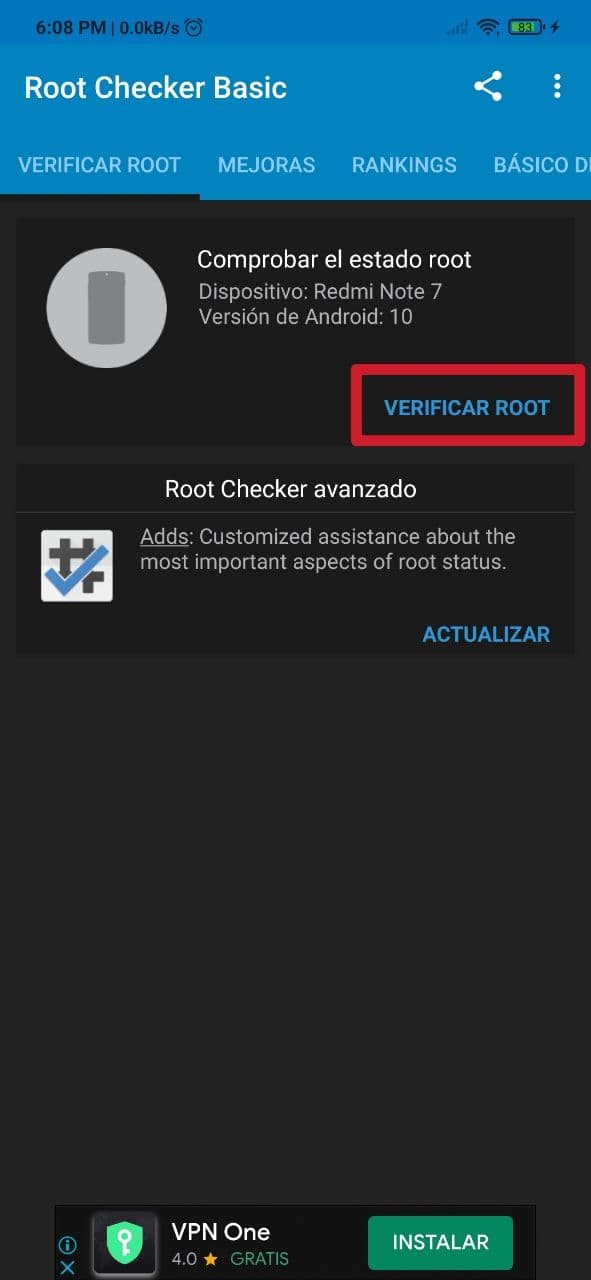

Czasami, Twój telefon komórkowy może zostać zrootowany bez Twojej wiedzy, ponieważ ktoś miał do niego dostęp i zrobił to za twoimi plecami. Powodem tego może być zainstalowanie jakiegoś oprogramowania szpiegującego. Na przykład, aby móc zdalnie sterować telefonem komórkowym, uzyskać dostęp do mikrofonu i słuchać tego, co mówisz, lub kamery i widzieć, co robisz itp. Jest to znacznie częstsze, niż sobie wyobrażasz, zwłaszcza u zazdrosnych par, które sobie nie ufają. Aby dowiedzieć się, czy jest zrootowany, możesz użyć aplikacji takich jak Root Checker, jest to bardzo proste i powie Ci, czy dostęp do roota został pomyślnie zainstalowany, czy nie. Jeśli zostanie pomyślnie zainstalowany, będzie stanowić zagrożenie dla twojego bezpieczeństwa.

Wrodzone zabezpieczenia Androida: SELinux

Systemy Linux zazwyczaj używają AppArmor lub SELinux jako modułów bezpieczeństwa. W przypadku Androida używany jest SELinux. Moduł pierwotnie opracowany przez Red Hat i NSA, coś, co wywołuje nieufność u wielu paranoików bezpieczeństwa. Ponadto ci, którzy wolą AppArmor, nie tylko wybierają go w tym celu, ale także o wiele łatwiej nim zarządzać, podczas gdy SELinux może być zbyt złożony, aby go zrozumieć i dobrze wykorzystać.

Problem polega na tym, że Android ma już domyślną konfigurację, a ty nie możesz tego zmienić, chyba że jesteś rootem. Jeśli widzisz aplikacje, które obiecują wprowadzić zmiany w SELinux, są one albo oszustwem, albo potrzebują do tego uprawnień administratora. Jedyne, co można zrobić, to przejrzeć ustawienia prywatności i bezpieczeństwa w Ustawieniach Androida, aby dokładnie sprawdzić, co jest dozwolone, a co nie, i pozostawić telefon tak opancerzony, jak to możliwe.

Google Play: miecz obosieczny

La Sklep z aplikacjami Google Play to miecz obosieczny. Z jednej strony bardzo praktyczne jest instalowanie potrzebnych aplikacji z wiarygodnego źródła, unikając pobierania niebezpiecznego .apk od stron trzecich lub z nieznanych źródeł. Te pakiety APK mogą nie być złośliwe, ale w wielu przypadkach zostaną zmodyfikowane przy użyciu złośliwego kodu w celu kradzieży haseł, uzyskania dostępu do danych bankowych, wykorzystania zasobów telefonu komórkowego do wydobywania kryptowalut itp.

Ale ukrytą twarzą jest to, że dostępne są miliony aplikacji i pomimo filtrów Google zawsze możesz uciec przed niektórymi złośliwymi aplikacjami, które będą dostępne do pobrania (niektóre z podobnymi nazwami lub takie same jak inne, które nie są złośliwe) i będziesz instalowanie złośliwego oprogramowania, nie zdając sobie z tego sprawy, co może mieć bardzo poważne konsekwencje, takie jak używanie nieznanych aplikacji i pochodzenia. Z tego powodu najlepiej sprawdzić, czy twórca aplikacji, którą zamierzasz zainstalować, jest godny zaufania, wyszukując informacje o nim w Internecie.

Aby poprawić bezpieczeństwo w Google Play, musisz postępuj zgodnie z tymi wskazówkami:

- Chroń system płatności z których korzystasz, aby inne osoby (lub osoby niepełnoletnie), które mają Twój telefon, nie mogły kupować aplikacji ani usług bez Twojej zgody. W tym celu wejdź w Ustawienia Google Play > Płatności i subskrypcje > Metody płatności > tam możesz zarządzać aktywnymi metodami płatności. Z drugiej strony, aby chronić płatności, przejdź do ustawień Google Play > Ustawienia > Uwierzytelnianie > Wymagaj hasła do zakupów > W przypadku wszystkich zakupów dokonywanych za pośrednictwem tego urządzenia.

- Użyj opcji Zagraj Protect analizować szkodliwe aplikacje.

Oprogramowanie antymalware, które nie działa

Innym problemem związanym z bezpieczeństwem Androida jest oprogramowanie antywirusowe lub chroniące przed złośliwym oprogramowaniem który istnieje w Google Play. Nie wszystkie z nich działają lub nie działają tak, jak powinny. Dlatego nie ufaj tym pakietom, które skanują system w poszukiwaniu złośliwego oprogramowania, ponieważ mogą one przeoczyć bardzo niebezpieczne zagrożenia. Ze względów bezpieczeństwa polecam korzystanie z tych aplikacji:

- CONAN komórkowy: to bezpłatna aplikacja opracowana przez INCIBE, odpowiedzialna za analizę ustawień zabezpieczeń Androida, analizowanie aplikacji, uprawnień, proaktywne monitorowanie sieci, analizowanie, czy Twoje adresy e-mail są podatne na ataki, oraz oferuje porady OSI. Nie jest to oprogramowanie antymalware ani oprogramowanie antywirusowe, ale jest dla nich idealnym towarzyszem.

- AVIRA Antywirus: Jest to darmowa i łatwa w użyciu aplikacja antywirusowa, chociaż ma płatną wersję Premium, z dodatkowymi funkcjami. Powodem tego zalecenia jest to, że jest to aplikacja opracowana w Europie dla większej pewności i całkiem dobrze wykonuje swoją pracę.

- Bezpieczeństwo mobilne BitDefender: kolejny europejski i jeden z najlepszych, jakie można znaleźć, jeśli chodzi o płatną aplikację antywirusową. Posiada system ochrony przed złośliwym oprogramowaniem, zagrożeniami internetowymi, ochroną informacji itp.

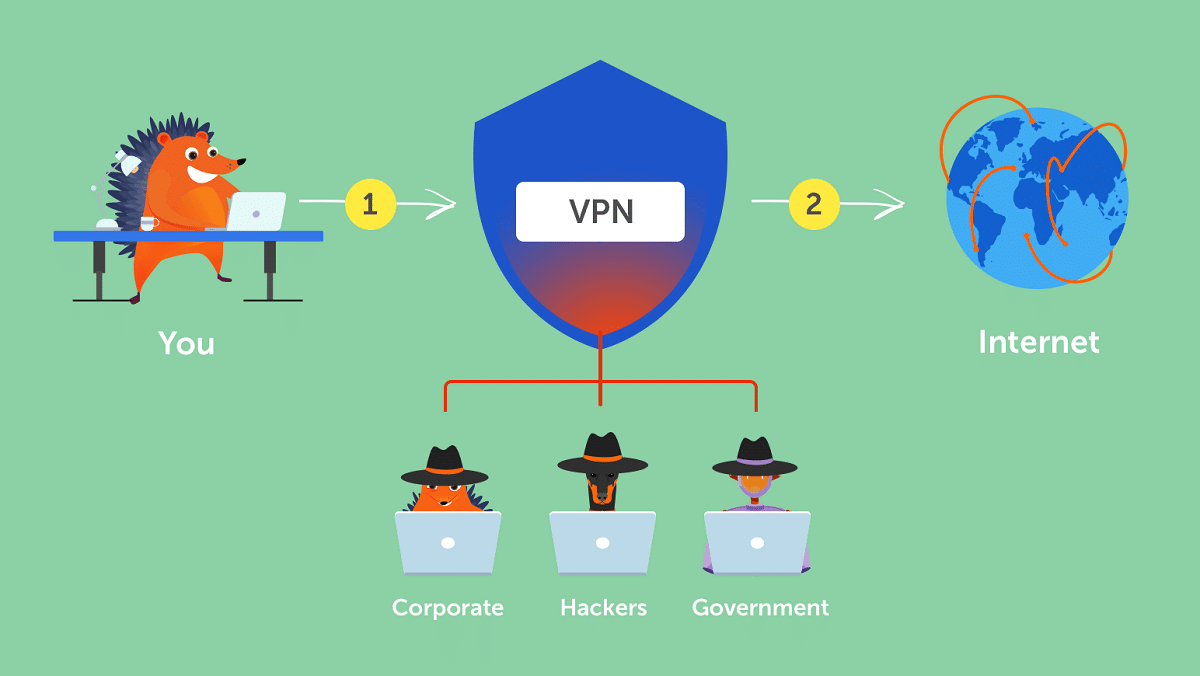

Użyj VPN

Bez względu na to, jak dobre są twoje ustawienia zabezpieczeń Androida i bez względu na to, jak dobre oprogramowanie ochronne zainstalowałeś, aby upewnić się, że nie jesteś podatny na ataki typu MitM, szpiegostwo haseł itp., najlepiej korzystać z VPN, o wiele więcej powodów, jeśli pracujesz zdalnie za pomocą urządzenia mobilnego i obsługujesz poufne dane firmy lub klientów.

Dzięki tym usługom, które wcale nie są drogie, będziesz mógł zaszyfrować cały przychodzący i wychodzący ruch sieciowy, aby większe bezpieczeństwo i że nikt nie ma do niego dostępu, oprócz zapewnienia większa anonimowość, z adresem IP innym niż rzeczywisty i bez możliwości gromadzenia przez IPS danych dotyczących korzystania z sieci na swoich serwerach.

Existen muchas apps nativas para Android de VPN, pero najlepsze trzy które warto rozważyć i które pozwolą bezproblemowo korzystać z platform streamingowych to:

- ExpressVPN: być może najbezpieczniejszy, najszybszy, najbardziej kompletny i odpowiedni do użytku profesjonalnego, chociaż jest również droższy niż inne usługi.

- CyberGhost: najlepsze, jeśli szukasz czegoś taniego, łatwego, funkcjonalnego, bezpiecznego i prostego.

- PrivateVPN: dobra alternatywa, jeśli nie jesteś zadowolony z poprzednich.

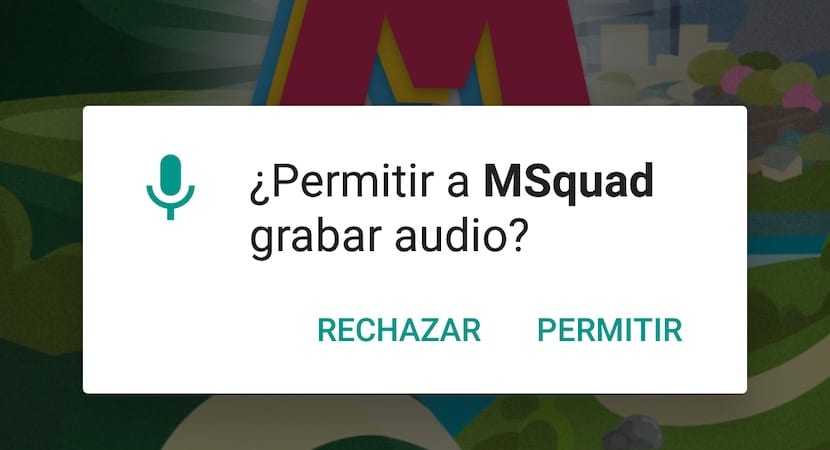

Zarządzaj uprawnieniami aplikacji

Kolejnym istotnym punktem utrzymania dobrego bezpieczeństwa i prywatności jest dobre zarządzanie uprawnieniami zainstalowanych aplikacji. Nie tylko wystarczy powiedzieć powyżej, aby zainstalować te aplikacje, które wymagają mniej uprawnień, ale także zarządzać tymi uprawnieniami. W grę wchodzą również wiedza użytkownika i zdrowy rozsądek. Na przykład, wracając do poprzedniego przypadku, ta aplikacja latarki B, która wymaga pozwolenia na aparat, listę kontaktów i pamięć, będzie wskazywać, że robi coś więcej niż oświetlenie. Dostęp do aparatu jest uzasadniony, ponieważ jest on potrzebny do włączania lub wyłączania lampy błyskowej. Zamiast tego dostęp do Twojego kalendarza lub pamięci jest prawdopodobnie spowodowany raportowaniem danych (za pomocą trackerów).

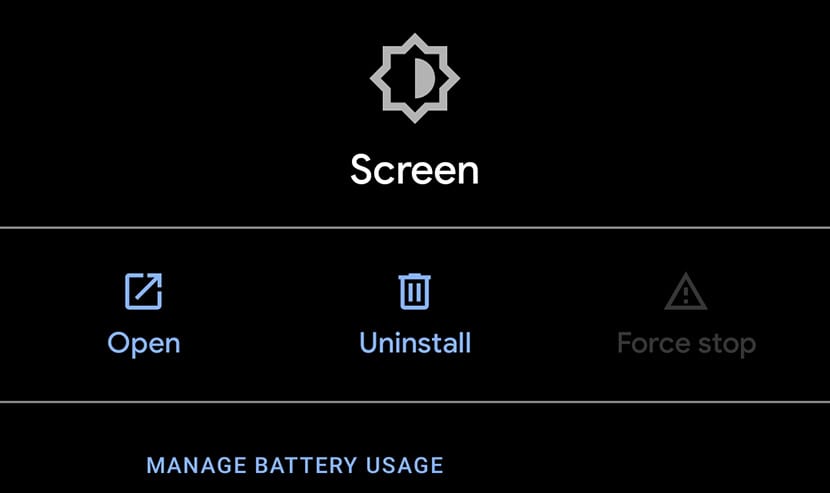

W Google Play jest kilka aplikacji do zarządzania uprawnieniami, choć nie są one konieczne, z własnymi Ustawienia Androida wystarczą:

- Przejdź do aplikacji Ustawienia Androida.

- Poszukaj sekcji Aplikacje.

- Uprawnienia

- Tam możesz zobaczyć i zmodyfikować uprawnienia, które ma każda aplikacja.

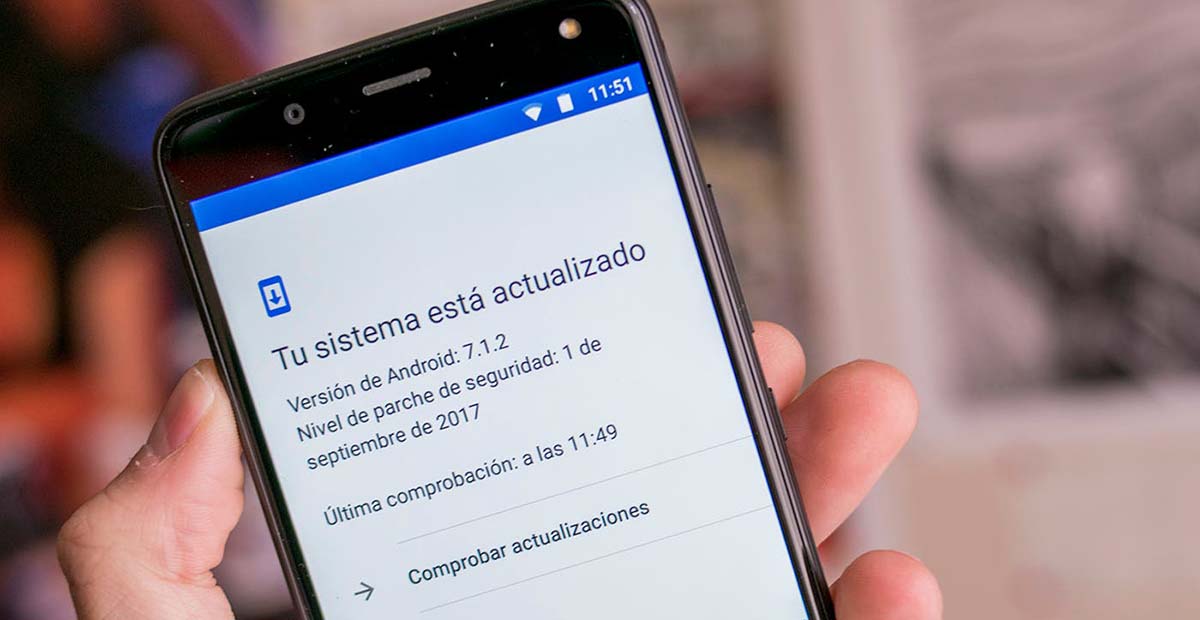

Zaktualizowany system

Oczywiście jest to coś, o czym nie znudzi mi się mówić, aktualizować system operacyjny (i oprogramowanie układowe), a także zainstalowane aplikacje, jest również miłym ulepszeniem bezpieczeństwa. Należy pamiętać, że system Android lub którykolwiek z jego elementów może mieć luki. Będąc na bieżąco z aktualizacjami, będziesz mieć dostęp do najnowszych łatek bezpieczeństwa, dzięki czemu ta luka zostanie wyeliminowana i nie będzie mogła zostać wykorzystana przez cyberprzestępców.

Nie zaniedbuj tej części, jest ona ważniejsza niż wielu myśli. Zawsze pamiętaj sprawdź oczekujące aktualizacje. Aby zaktualizować system Android przez OTA (jeśli jest obsługiwany):

- Przejdź do aplikacji Ustawienia.

- Znajdź narzędzie do aktualizacji systemu (nazwa może się różnić w zależności od warstwy interfejsu dostosowywania).

- Sprawdź dostępne aktualizacje.

- Pobierz i zainstaluj aktualizacje.

En przypadek aplikacji:

- Przejdź do Google Play.

- Następnie kliknij swoje konto, aby uzyskać dostęp do menu konfiguracji.

- Przejdź do Zarządzaj aplikacjami i urządzeniami.

- Następnie przejdź do zakładki Zarządzaj.

- I zaktualizuj aplikacje na liście, które mają oczekujące aktualizacje.

W przypadku, gdy twój system operacyjny Android jest w starszej wersji, dla której nie ma już wsparcia i nie są wydawane żadne aktualizacje, możliwe jest samodzielne zainstalowanie nowszej pamięci ROM, co w ogóle nie jest zalecane, ponieważ może nie działać poprawnie jeśli nie obsługuje Twojego sprzętu lub rozważ przejście na inny nowy telefon komórkowy z nowszą wersją, która ma aktualizacje przez OTA (Over The Air).

Zminimalizuj, a wygrasz

Utrzymanie telefonu komórkowego z największym minimalizmem to kolejna wyraźna zaleta bezpieczeństwa Androida. To jest to lepiej zostawić tylko te aplikacje, z których często korzystaszi odinstaluj wszystkie te, których już nie używasz, a także oprogramowanie typu bloatware, z którym telefon zwykle pochodzi z fabryki. Zapobiegnie to wykorzystaniu luk w zabezpieczeniach dowolnej z tych aplikacji do złamania zabezpieczeń Twojego urządzenia. Zapamiętaj formułę:

mniej kodu (mniej aplikacji) = mniej możliwych luk

Zdrowy rozsądek i nieufność: najlepsza broń

Phishing stał się kolejnym dużym problemem. Aby zwalczyć to zagrożenie bezpieczeństwa, najlepsze narzędzie, jakim dysponujesz, to zdrowy rozsądek i nieufność. Mogą uchronić Cię przed dość ważnymi niebezpieczeństwami. Na przykład niektóre wskazówki to:

- Nie otwieraj (nie mówiąc już o pobieraniu załączników) z podejrzane e-maile. Najbardziej podejrzane zwykle pochodzą z oszukańczych e-maili podszywających się pod instytucje bankowe, pocztę, Endesę, Telefónicę, Agencję Podatkową itp., które w ten sposób domagają się rzekomych długów, które posiadasz. Często zdarzają się też ci, którzy dają ci coś bez warunków. Czasami mogą to być wiadomości w języku hiszpańskim, innym razem mogą być w innym języku, takim jak angielski, coś jeszcze bardziej podejrzanego.

- nie zwracaj uwagi połączenia spamowe lub proszą o podanie danych bankowych, dostępu do usług itp. Bank lub firma nigdy nie poprosi Cię o te dane uwierzytelniające przez telefon. Jeśli tak, to oszustwo.

- To samo można zastosować do SMS-y i inne wiadomości że mogą przychodzić za pośrednictwem aplikacji do obsługi wiadomości błyskawicznych, takich jak Whatsapp, i proszą o hasła, kody itp. lub że są to osoby, których nie dodałeś do porządku obrad. Zawsze bądź podejrzliwy i niczego nie wysyłaj. Wiele razy starają się podszyć się pod twoją tożsamość za przestępstwa.

- nie wchodź podejrzane strony internetowe i znacznie mniej dostępu do stron Twojego banku lub innych usług, w których jesteś zarejestrowany, z linków przychodzących do Ciebie pocztą elektroniczną itp. Mogą być przynętą na wprowadzenie danych dostępowych i będą je przechowywać, przekierowując Cię do prawdziwej sieci. Cyberprzestępcy dopracowali te metody do perfekcji do tego stopnia, że czasami nie da się gołym okiem odróżnić fałszywej strony internetowej od prawdziwej, nawet za pomocą certyfikatu SSL (HTTPS).

- Okresowo przeglądaj swoje konta, jeśli podejrzewasz podejrzany dostęp, w miarę możliwości użyj weryfikacji dwuetapowej lub zmień hasło.

- W razie wątpliwości, być ostrożnym i nie ryzykuj.

polityka tworzenia kopii zapasowych

Chociaż w systemach Android jest dużo danych zsynchronizuj z chmurątakich jak kontakty, kalendarz, wiadomości z komunikatorów internetowych itp., ważne jest, aby mieć proaktywne zasady tworzenia kopii zapasowych. Nie zaszkodzi, że od czasu do czasu wykonujesz kopię zapasową wszystkich swoich danych na pendrive lub zewnętrznym nośniku danych.

Pozwoli to uniknąć problemów, takich jak te, które mogą spowodować awarię urządzenia mobilnego i utratę wszystkich danych, lub zagrożeń, takich jak oprogramowanie ransomware, za pomocą którego szyfrują Twoje dane i proszą Cię o płatność w zamian za podanie Ci hasła, abyś mógł ponownie uzyskać dostęp do swoich danych.

Silne hasła

Hasła, których używasz, muszą spełniać szereg minimalne wymagania być bezpiecznym:

- Powinni byli co najmniej 8 lub więcej znaków. Im krótszy, tym bardziej podatny na ataki brute force.

- Nigdy nie używaj haseł, które można łatwo odgadnąć Inżynieria społeczna, takie jak imię Twojego zwierzaka, ważna data, np. urodziny, ulubiona drużyna itp.

- Nigdy nie używaj słów, które są w słowniku jako hasło lub będziesz narażony na ataki słownikowe.

- Nie używaj hasła głównego dla wszystkich. Każda usługa (e-mail, login do systemu operacyjnego, bank,…) musi mieć unikalne hasło. Tak więc, jeśli odkryją jedną z nich, nie będą mogli uzyskać dostępu do innych usług. Z drugiej strony, jeśli nauczyciel cię odkryje, może mieć dostęp do wszystkich usług, z konsekwencjami, jakie to pociąga za sobą.

- Silne hasło musi być mieszanką liter małe, wielkie litery, symbole i cyfry.

Na przykład szablon silnego hasła by:

d6C*WQa_7ex

Aby dobrze zapamiętać te długie i skomplikowane hasła, polecam użyć a menedżer haseł, taki jak KeePass. W ten sposób nie będziesz musiał ich pamiętać, a będziesz mieć je w zaszyfrowanej i bezpiecznej bazie danych.

Prywatność: prawo

La prywatność jest prawem, ale jest to prawo łamane z dnia na dzień przez duże korporacje technologiczne, które wykorzystują dane osobowe, które analizują za pomocą Big Data, aby uzyskać jakieś korzyści lub które sprzedają stronom trzecim za bardzo soczyste kwoty. Ponadto dodani są do nich cyberprzestępcy, którzy mogą wykorzystać skradzione dane osobowe do kradzieży, szantażu, sprzedaży w głębokiej/ciemnej sieci itp.

próbować podać jak najmniej danychi zminimalizować ich wyciek. W atakach cyberbezpieczeństwa jeden z pierwszych etapów nazywa się „zbieraniem informacji”, a im więcej informacji o tobie ma atakujący, tym łatwiejszy będzie atak i tym większy efekt osiągnie.

Niektórzy wskazówki dotyczące tego dźwięk:

- Korzystaj z bezpiecznych aplikacji do obsługi wiadomości błyskawicznych.

- Użyj również bezpieczne przeglądarki internetowe, które bardziej szanują Twoją prywatność. Niektóre rekomendacje to Brave Browser, DuckDuck Go Privacy Browser i Firefox. Nie zapomnij również uzyskać dostępu do ich ustawień i zablokować wyskakujące okienka, pliki cookie, historię, przechowywane dane dziennika itp. Jeśli możesz, przeglądaj w trybie incognito.

zabezpieczenie przed kradzieżą

Wiele programów antywirusowych ma funkcja antykradzieżowa, za pomocą którego można wykryć za pomocą GPS, gdzie znajduje się Twoje urządzenie mobilne, a nawet wysłać polecenie, aby wszystkie dane zostały zdalnie usunięte, a tym samym złodziej (lub ktokolwiek znajdzie Twój telefon w przypadku jego utraty) nie będzie miał dostępu do poufnych danych , takich jak bankowość itp. Ważne jest, aby aktywować tego typu funkcje w przypadku wystąpienia jednej z tych kradzieży. Nie polegaj na PIN-ach, wzorach ekranów, hasłach dostępu itp., są to dodatkowe pozytywne bariery, ale najlepiej nie kwestionować pomysłowości podejrzanego.

W tym celu polecam zainstalowanie aplikacji Google na Androida Znajdź moje urządzenie, czyli czego używasz serwis internetowy. Jeśli aktywujesz lokalizację w telefonie komórkowym, będziesz mógł ją zlokalizować, sprawić, że zadzwoni na wypadek jej zgubienia, aby móc ją znaleźć, i zdalnie usunąć dane dla bezpieczeństwa.

Bezpieczne sieci, ciemne sieci

do wzmocnić swoje sieci Na urządzeniach mobilnych należy pamiętać o trzech podstawowych punktach, które poprawiają bezpieczeństwo Androida:

- nie łącz się z niezaufane sieci bezprzewodowe, z BT na wyciągnięcie ręki lub darmowe sieci Wi-Fi. Mogą być wabikami, aby uzyskać łatwiejszy dostęp do twojego urządzenia.

- Nie używasz ich? Wyłącza. Nie tylko oszczędzasz baterię, możesz także wyłączyć sieć Wi-Fi, Bluetooth, NFC, dane. Tryb samolotowy może być również szybką poprawką do aktywacji, ale pamiętaj, że nie będziesz też mieć linii.

- Przeanalizuj, czy router ma pewną lukę. Jeśli tak, zaktualizuj oprogramowanie układowe, jeśli są dostępne poprawki zabezpieczeń. Na przykład za pomocą aplikacji WiFi Analyzer. Istnieją również inne ciekawe aplikacje, takie jak Fing, WiFi WPS/WPA Tester itp.

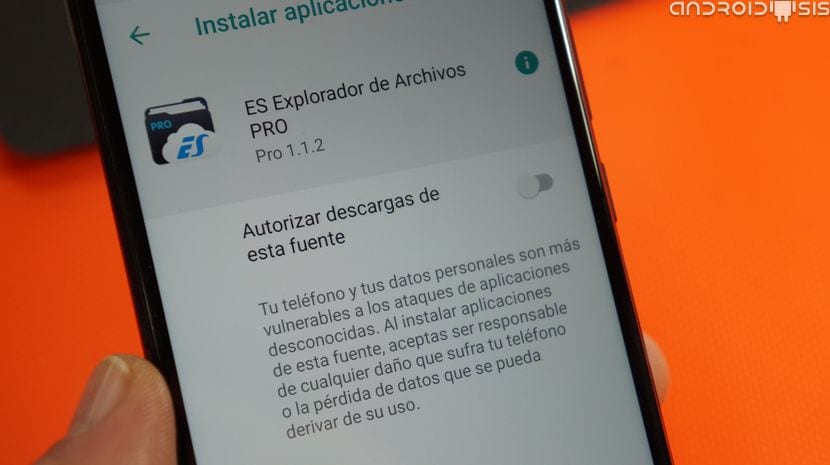

Nieznane źródła i ROMy

Oczywiście zawsze powinieneś mieć uprawnienia do instalowania aplikacji z nieznane pochodzenie wyłączone w systemie Android:

- Przejdź do ustawień.

- Znajdowanie „Nieznanych źródeł” w innych warstwach interfejsu użytkownika może być nazywane czymś innym, na przykład „Zainstaluj nieznane aplikacje” lub podobnie.

- Wejdź do środka i możesz go wyłączyć lub zobaczyć aktualne aplikacje systemowe, które mają to uprawnienie (nie powinno być żadnych).

W sprawie Romowie, jeśli nie zdecydujesz się na samodzielną instalację innej wersji lub jako root, nie powinieneś mieć z tym problemu. Tylko ci, którzy zdecydują się na zainstalowanie innego ROM-u, mogą napotkać te problemy, pobierając ROM-y z (nieoficjalnych) stron internetowych stron trzecich, które zostały zmienione za pomocą złośliwego kodu. Dlatego zawsze pobieraj z oficjalnych stron internetowych.

Bloby binarne, oprogramowanie zastrzeżone i inne zagrożenia

Inne problemy bezpieczeństwa, przed którymi wszyscy użytkownicy są całkowicie niechronieni, niezależnie od konfiguracji i używanych wtyczek bezpieczeństwa, to te, które poza kontrolą użytkownika:

- Tworzenie :

- Kod zastrzeżony lub zamknięty: gdy używane są aplikacje lub usługi zastrzeżone lub zamknięte, nie ma dostępu do kodu źródłowego programu i nie wiadomo na pewno, co faktycznie robi (backdoory umożliwiające zdalny dostęp bez zgody użytkownika, śledzenie danych, słynne dwukierunkowe telemetria, którą niektórzy nazywają, celowe lub niezamierzone luki w zabezpieczeniach, błędy itp.), oprócz funkcji, do których najwyraźniej została zaprojektowana. Nawet jeśli zostanie wykryty problem z bezpieczeństwem, tylko twórca oprogramowania może go naprawić i dostarczyć odpowiednie poprawki. Ale do tego trzeba zaufać dobrej pracy dewelopera i chęci zrobienia tego szybko.

- Manipulacja w łańcuchu dostaw open source: darmowe oprogramowanie o otwartym kodzie źródłowym również nie uniknie wielu z tych zła. Kody źródłowe można modyfikować w celu celowego wprowadzenia luk w zabezpieczeniach lub tylnych drzwi, a także innych rodzajów złośliwego kodu itp. Zdarza się to nie pierwszy raz, więc nie powinieneś też ufać w 100%. Jednak pozytywną rzeczą jest to, że każdy może zajrzeć do kodu źródłowego i znaleźć takie problemy, a nawet samodzielnie je załatać. Dlatego o wiele trudniej jest coś ukryć w plikach, które są wystawione na cały świat (otwarte) niż w tych, do których dostęp ma tylko firma lub programista (zamkniętych).

- Jądro:

- binarne obiekty blob: Są to moduły lub kontrolery (sterowniki), a także oprogramowanie układowe, które jest zamknięte lub zastrzeżone i znajduje się w jądrze Linuksa, umieszczane tam przez firmy, które zawierają pewne funkcje wspierające ich urządzenia. Wielu jest podejrzliwych wobec tych nieprzejrzystych części, ponieważ stwarzałyby one takie same zagrożenia, jak zamknięte oprogramowanie z okolicznościami obciążającymi, nie działają one w przestrzeni użytkownika, ale w przestrzeni uprzywilejowanej, dlatego mogą być znacznie bardziej szkodliwe.

- Błędy i luki w zabezpieczeniach: oczywiście ani Linux, ani żadne inne jądro systemu operacyjnego nie jest w 100% bezpieczne, ma też luki i błędy, które są wykrywane i naprawiane wraz z nowymi wersjami i aktualizacjami, chociaż prawdą jest również, że wraz z pojawianiem się nowych wersji pojawiają się możliwości, które dodawane są inne możliwe luki lub błędy, które nie występowały wcześniej. Coś, co dzieje się ze wszystkimi systemami i oprogramowaniem na świecie, bez względu na ich typ.

- sprzęt komputerowy:

- Sprzęt Torjana: Ostatnio coraz częściej mówi się o zmodyfikowanym sprzęcie, który zawiera w sobie ukryte funkcje lub czyni go bardziej podatnym na ataki. Tego typu modyfikacje mogą być dokonywane od projektów RTL chipów, przez ostatnie etapy rozwoju, nawet gdy ostateczny projekt dotarł do odlewni lub fabryki półprzewodników, zmieniając maski do fotolitografii. A te problemy są niezwykle trudne do wykrycia, jeśli nie niemożliwe. Więc jeśli jakikolwiek rząd lub podmiot chciałby wprowadzić zagrożenie bezpieczeństwa swoim wrogom, byłaby to najlepsza metoda.

- Luki w zabezpieczeniach: Oczywiście, nawet jeśli jest to niezamierzone, mogą również występować luki w sprzęcie, jak widać w przypadku Spectre, Meltdown, Rowhammer itp., a tego typu ataki z kanałem bocznym mogą ujawnić wysoce zagrożone dane, takie jak hasła .

Wymienna bateria, klapki na kamery i wyłączniki bezpieczeństwa

Powinieneś to wiedzieć, nawet gdy telefon wyłącza się, a bateria jest rozładowana;, pozostało trochę zasilania i terminal może być śledzony. Dlatego wielu przestępców, aby uniknąć śledzenia, używa starych telefonów komórkowych lub tych, które można wyjąć z baterii, aby całkowicie je wyłączyć. Niestety, nawet jeśli nie jest to popełnienie przestępstwa, ale aby mieć 100% pewność, że telefon nic nie zgłasza, rzadko można wyjąć baterię, prawie wszystkie mają ją zintegrowaną.

Niektóre terminale, takie jak PinePhone firmy Pine64 i inne marki dedykowane do tworzenia bezpiecznych telefonów komórkowych i poprawy prywatności, dodały przełączniki sprzętowe do wyłączania wrażliwych modułów. To znaczy niektóre fizyczne przełączniki, za pomocą których można wyłączyć części, takie jak kamera, mikrofon lub modem WiFi/BT, aby być bezpiecznym, gdy nie używasz tych elementów.

Ponieważ zdecydowana większość modeli go nie posiada, jedną z niewielu rzeczy, które możemy zrobić, aby zapobiegać podsłuchiwaniu przez kamerę urządzenia, to po prostu kup zakładki na pokrycie to, gdy go nie używasz. Jednak obecne systemy wieloczujnikowe dla tylnej lub głównej kamery telefonów komórkowych nieco to utrudniły, chociaż nadal jest to możliwe z przodu. Niektóre telefony komórkowe zawierają szczegóły zwiększające prywatność, takie jak kamera, którą można ukryć, co również jest doceniane.

Nie chciałbym zostawić w kałamarzu czujniki biometryczne, takich jak czytniki linii papilarnych, rozpoznawanie twarzy lub oczu. Te dane są również wrażliwe i niepowtarzalne, więc nie jest dobrym pomysłem, aby wpadły w niepowołane ręce. Niestety producenci coraz trudniej je obejść. Na przykład:

- Przeszli od umieszczenia czujnika odcisków palców za telefonem komórkowym lub na jednym końcu do umieszczenia go pod samym ekranem lub w przycisku włączania i wyłączania, więc nie masz innego wyboru, jak z niego korzystać.

- Są też opracowania i patenty na aparaty pod samym ekranem, kolejna przeszkoda do zatuszowania go.

Karta pamięci i kabel USB: uważaj, gdzie je kładziesz

Poza wszystkim, co zostało powiedziane powyżej, kolejny aspekt, do którego Należy zwrócić uwagę na kartę pamięci i port danych USB. Są to elementy, o których nie wolno nam zapominać, że mogą służyć jako wektory wejścia dla złośliwego oprogramowania. Aby tego uniknąć:

- Nie podłączaj telefonu komórkowego z systemem Android za pomocą kabla USB do nieznanego sprzętu, takiego jak kawiarenka internetowa, biblioteka publiczna itp.

- Nie wkładaj karty microSD do komputerów, którym nie ufasz, ponieważ może zostać zainfekowana, a następnie zainfekować urządzenie mobilne po włożeniu.

- I, znacznie mniej, użyj karty microSD, którą znajdziesz, nie może to być przeoczenie, ale celowe działanie, aby go użyć i zarazić się złośliwym oprogramowaniem.

Wyłącz debugowanie teraz!

El tryb debugowania lub debugowanie, Androida, może być przydatny do uzyskiwania dostępu do pewnych funkcji lub informacji ważnych dla programistów lub w określonych przypadkach. Jednak z reguły nie powinieneś mieć go aktywnej, ponieważ niektóre ataki mogą to wykorzystać. Aby wyłączyć ten tryb:

- Przejdź do Ustawień Androida.

- Możesz wyszukać w wyszukiwarce hasło „deweloper”, a pojawią się Opcje programisty.

- Wejdź i wyłącz tę opcję.

Czy pochodzenie smartfona ma znaczenie?

LG Wing z obrotowym wyświetlaczem

Last but not least, zawsze powinieneś wybierz marki, których nie ma na czarnych listach od niektórych rządów za ich wątpliwe bezpieczeństwo (i nie mam tu na myśli marek „ukaranych” wojnami geopolitycznymi). Znacznie lepiej, jeśli są to Europejczycy, chociaż w tym sensie nie ma zbyt wiele do wyboru. Na przykład FairPhone, który pochodzi z Holandii i ma na celu poprawę bezpieczeństwa, prywatności użytkowników i większy zrównoważony rozwój.

Inną opcją jest użycie urządzeń telefony komórkowe specjalnie zorientowane na bezpieczeństwo, prywatność i anonimowość. Wspaniałe opcje do użytku profesjonalnego, takie jak Silent Circle, chociaż jeśli weźmiesz pod uwagę wszystkie wskazówki zawarte w tym samouczku, możesz wybrać ten, który preferujesz i uzyskać dobry poziom bezpieczeństwa.