Det merkelige som en rekke forskere Google Home, Siri og Alexa har blitt hacket ved å projisere laserlys i dem er det ikke selve nyheten, som har sin egen ting, men det er fortsatt ikke kjent med sikkerhet fordi disse assistentene reagerer på lys som om det var lyd.

Vi snakker om disse tre assistenter er sårbare for angrep de lider av lasere som "injiserer" uhørbare og noen ganger usynlige lyskommandoer i enheter for å få dører til å låse opp, besøke nettsteder eller til og med finne kjøretøy.

Assistent, Siri og Alexa hacket

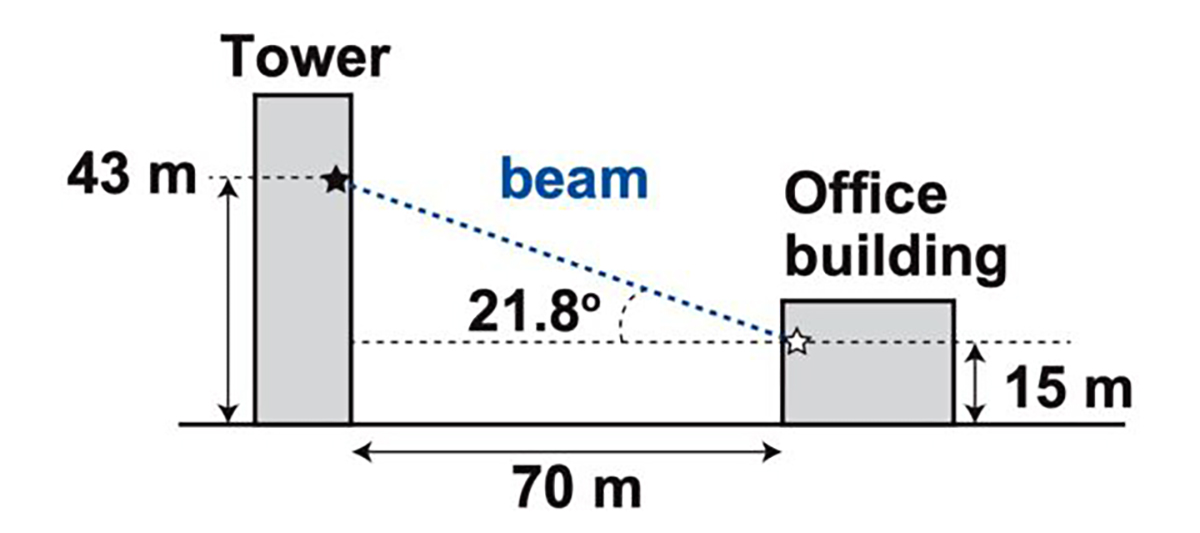

Og det er i en avstand på 110 meter hvorfra du kan projisere lavfrekvent laserlys for å aktivere disse talesystemene der kommandoer "injiseres" som deretter utfører en lang rekke handlinger. Disse forskerne har til og med vært i stand til å sende disse typer lyskommandoer fra en bygning til en annen og gå gjennom glasset for å nå enheten med Google Assistant eller Siri.

Så vidt vi kan fortelle, utnytter angrepet en eksisterende sårbarhet i mikrofonene og det bruk det som kalles MEMS (mikro-elektro-mekaniske systemer). Mikroskopiske MEMS-komponenter reagerer utilsiktet på lys som lyd.

Og mens forskere har testet denne typen angrep på Google Assistant, Siri, Alexa, som f.eks til og med på Facebook-portalen og en liten serie nettbrett og telefonerbegynner de å tro at alle enheter som bruker MEMS-mikrofoner er utsatt for å bli angrepet av disse såkalte «Light Commands».

En ny form for angrep

Disse typer angrep har en rekke begrensninger. Den første er at angriperen må ha en direkte siktelinje til enheten hvem du vil angripe. Det andre er at lyset må fokuseres veldig nøyaktig på en veldig spesifikk del av mikrofonen. Husk også at med mindre angriperen brukte en infrarød laser, ville lyset lett sees av alle i nærheten av enheten.

Funnene i denne serien av forskere er ganske viktige av noen få grunner. Ikke bare ved å kunne angripe denne serien av stemmestyrte enheter som administrerer noen viktige enheter i et hjem, men også viser hvordan angrep kan utføres i nesten ekte miljøer.

Det som vekker mye oppmerksomhet er at årsaken til det "fysiske" ikke er helt forstått av lyskommandoene som blir en del av "utnyttelsen" eller sårbarheten. Å vite hvorfor det skjer vil faktisk bety større kontroll og skade på angrepet.

Det er også slående at denne serien av stemmestyrte enheter ikke ha noe slags passord eller PIN-kode. Det vil si at hvis du er i stand til å "hacke" dem med denne typen lysutslipp, kan du kontrollere et helt hjem der en Google Assistant eller Siri styrer lysene, termostaten, dørlåsene og mer. Nesten som en film.

Lavprisangrep

Og vi kan forestille oss at det å koste en laserlysprojektor kan koste deg. Eller at kostnaden i det minste var høy for å kunne utføre et angrep av denne stilen. Ikke i det hele tatt. En av innstillingene for angrep innebærer en utgift på $ 390 med anskaffelse av en laserpeker, en laserdriver og en lydforsterker. Hvis vi allerede får flere foodies, legger vi til et teleobjektiv for $ 199, og vi kan sikte på større avstander.

Du lurer kanskje på hvem forskerne står bak dette overraskende funnet som viser en ny måte å angripe en serie enheter som vi alle legger inn i hjemmene våre. Vel vi snakker om Takeshi Sugawara fra University of Electro-Communications i Japan, og Sara Rampazzi, Benjamin Cyr, Daniel Genkin og Kevin Fu fra University of Michigan. Med andre ord, hvis du på et tidspunkt trodde vi snakket om fantasi, ikke i det hele tatt, en realitet.

en nytt angrep for Google Assistant, Siri og Alexa stemmestyrte enheter med lyskommandoer og som vil ha en hale i de kommende årene; en Google Assistant som integreres med WhatsApp, så forestill deg litt hva som kan gjøres med disse angrepene.