Si aggódik az Android biztonsága miatt, tudnod kell mindent, amit nem mondtak el, hiszen ez az operációs rendszer olyan titkokat őriz, amelyeket kevesen tudnak. Minden, amit nem mondtak el, vagy nem mondanak el, a Google GMS-szolgáltatásain, a bináris blobokon, a root-on és a feltételezett biztonsági alkalmazásokon túlmenően, amelyek némelyikének nincs nagy haszna a kibertámadások ellen.

Ezenkívül azt is fontos meghatározni, hogy az Android többé-kevésbé biztonságos-e, mint az iOS, és valóban az tehetünk valamit felhasználókként mobileszközeink biztonságának javítása érdekében.

Root vagy nem root: ez itt a kérdés

Az Android a Linux kernelen alapul, de nem GNU/Linux disztribúció. Ez a Google rendszer nagyon korlátozott a felhasználó kapacitását tekintve, számos korlátozással. Ezeket a korlátozásokat úgy lehet leküzdeni, ha root, azaz privilegizált felhasználó, aki bármire képes. Mindazonáltal, A mobil gyökereztetésének megvannak a maga biztonsági kockázatai. Ezért a rootolt mobil nem mindig biztonságosabb, ahogy egyesek gondolják:

- előny:

- Korlátlan adminisztrációs kapacitás, vagyis nagyobb kontroll a rendszer felett.

- Kiváló teljesítmény.

- A bloatware eltávolításának lehetősége.

- Nagyobb funkcionalitás.

- Hozzáférés egy Linux terminálhoz.

- Biztonsági változtatások végrehajtásának képessége.

- hátrányok:

- A garancia érvénytelenítése.

- Fennállhat annak a veszélye, hogy az eszköz leáll (vagy nem úgy működik, ahogy kellene), ha nem megfelelően végzik el.

- Ha rossz webhelyről tölti le a ROM-ot, veszélyes rosszindulatú programot tartalmazhat.

- Problémák az OTA frissítésekkel.

- A rosszindulatú alkalmazások végrehajtási jogosultságokkal rendelkeznek, így nem csak a felhasználó tehet, amit akar, hanem az alkalmazások is. Vagyis a rootolás maximalizálja a rosszindulatú kód lehetséges károsodását.

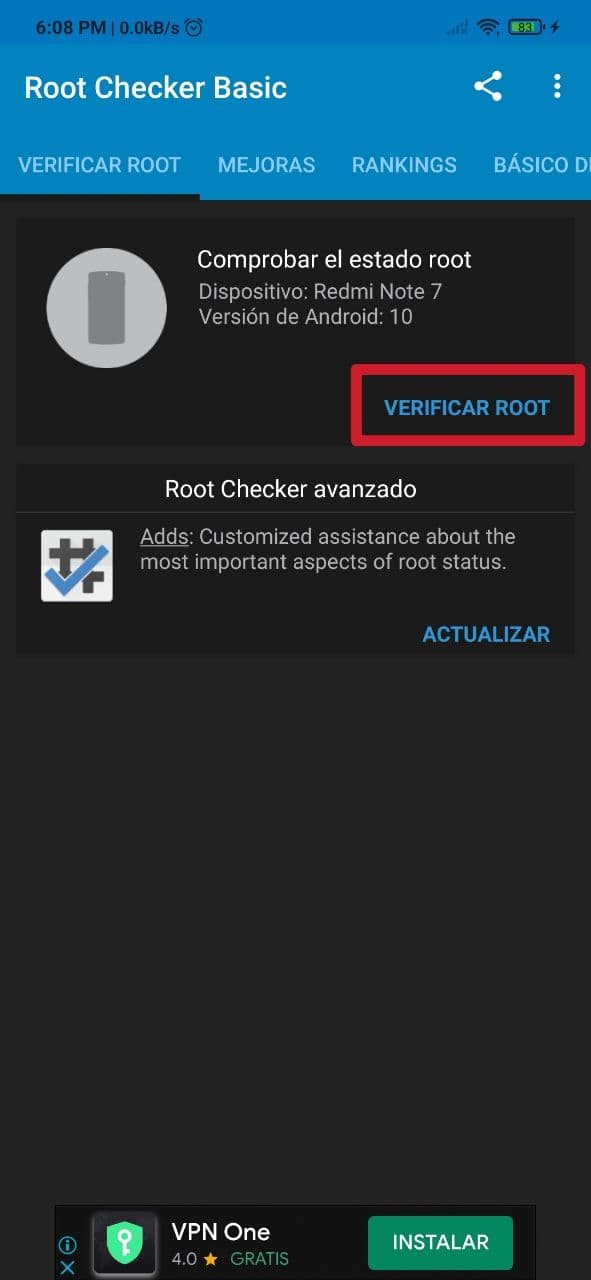

Néha, lehet, hogy a mobilod rootolva van anélkül, hogy tudnád, hiszen valaki hozzájutott és a hátad mögött megtette. Ennek oka valamilyen kémprogram telepítése lehet. Például, hogy távolról irányíthassa a mobilját, hozzáférjen a mikrofonhoz és hallgassa, amit mond, vagy a kamerát, és megnézze, mit csinál stb. Sokkal gyakrabban fordul elő, mint gondolnád, különösen a féltékeny pároknál, akik nem bíznak egymásban. Ha meg szeretné tudni, hogy rootolt-e, használhat olyan alkalmazásokat, mint a Root Checker, ez nagyon egyszerű, és megmondja, hogy a root hozzáférés telepítése sikeres volt-e vagy sem. Sikeres telepítés esetén veszélyt jelent az Ön biztonságára.

Android belső biztonság: SELinux

A Linux rendszerek általában AppArmort vagy SELinuxot használnak biztonsági modulként. Android esetén a SELinux használatos. Eredetileg a Red Hat és az NSA által kifejlesztett modul, ami bizalmatlanságot kelt sok biztonsági paranoiában. Azok, akik az AppArmor-t részesítik előnyben, nem csak ezért választják, hanem sokkal könnyebben kezelhető is, míg a SELinux túl bonyolult lehet ahhoz, hogy megértse és jól kihasználja.

A probléma az, hogy az Android már rendelkezik alapértelmezett konfigurációval, és Ön nem tudod megváltoztatni, hacsak nem vagy root. Ha olyan alkalmazásokat lát, amelyek azt ígérik, hogy változtatásokat hajtanak végre a SELinuxon, akkor ezek vagy átverés, vagy root hozzáférésre van szükségük ehhez. Az egyetlen dolog, amit tehetünk, az az, hogy átnézzük az Android beállításokban megadott adatvédelmi és biztonsági beállításokat, hogy alaposan megnézzük, mit szabad és mit nem, és hagyjuk a mobilt a lehető legpáncélozottabban.

Google Play: kétélű kard

La A Google Play alkalmazásbolt kétélű fegyver. Egyrészt nagyon praktikus, ha megbízható forrásból telepíted a szükséges alkalmazásokat, elkerülve a veszélyes .apk letöltését harmadik féltől vagy ismeretlen forrásból. Lehetséges, hogy ezek az APK-k nem rosszindulatúak, de sok esetben rosszindulatú kóddal módosítják őket, hogy ellopják a jelszavakat, hozzáférjenek a banki adatokhoz, használhassák a mobil erőforrásait kriptovaluták bányászására stb.

A rejtett arc azonban az, hogy több millió alkalmazás érhető el, és a Google szűrői ellenére mindig kikerülhet néhány rosszindulatú alkalmazást, amelyek letölthetők lesznek (egyesek hasonló névvel vagy ugyanazzal, mint mások, amelyek nem rosszindulatúak), és rosszindulatú program telepítése anélkül, hogy észrevenné, ami nagyon súlyos következményekkel járhat, például ismeretlen alkalmazások és eredetűek használata. Emiatt a legjobb az interneten rákeresve ellenőrizni, hogy a telepíteni kívánt alkalmazás fejlesztője megbízható-e.

A Google Play biztonságának javításához meg kell tennie kövesse ezeket a tippeket:

- Védje a fizetési rendszert amelyeket azért használ, hogy más személyek (vagy kiskorúak), akik rendelkeznek a mobiltelefonjával, ne vásárolhassanak alkalmazásokat vagy szolgáltatásokat az Ön hozzájárulása nélkül. Ehhez lépjen a Google Play beállításai> Fizetések és előfizetések> Fizetési módok> Itt kezelheti az aktív fizetési módokat. Másrészt a fizetések védelme érdekében lépjen a Google Play beállításai > Beállítások > Hitelesítés > Jelszó kérése a vásárlásokhoz > Minden ezen az eszközön végzett vásárlás esetén.

- Használja a lehetőséget Játék Protect a káros alkalmazások elemzéséhez.

Nem működő kártevőirtó

Egy másik Android biztonsági probléma a vírusirtó vagy kártevőirtó szoftver amely létezik a Google Playen. A látottak közül nem mindegyik működik, vagy nem úgy működik, ahogy kellene. Ezért ne bízzon ezekben a csomagokban, amelyek rosszindulatú programokat keresnek a rendszerben, mivel nagyon veszélyes fenyegetéseket hagyhatnak ki. A biztonság kedvéért azt javaslom, hogy használja az alábbi alkalmazásokat:

- CONAN Mobile: az INCIBE által kifejlesztett ingyenes alkalmazás, amely az Android biztonsági beállításainak elemzéséért, az alkalmazások elemzéséért, az engedélyek elemzéséért, a proaktív hálózatfigyelésért, az e-mail címek sebezhetőségének elemzéséért, valamint az OSI-tanácsadásért felelős. Ez önmagában nem kártevőirtó, és nem is vírusirtó szoftver, de tökéletes társ számukra.

- AVIRA vírusirtó: Ez egy ingyenes és könnyen használható vírusirtó alkalmazás, bár van fizetős Premium verziója, extra funkciókkal. Ennek az ajánlásnak az az oka, hogy ez egy Európában fejlesztett alkalmazás, a nagyobb bizalom érdekében, és egész jól teszi a dolgát.

- BitDefender Mobile Security: egy másik európai, és az egyik legjobb, amit találhat, ha fizetős víruskereső alkalmazásról van szó. Van egy védelmi rendszere a rosszindulatú programok, az online fenyegetések, az információvédelem stb.

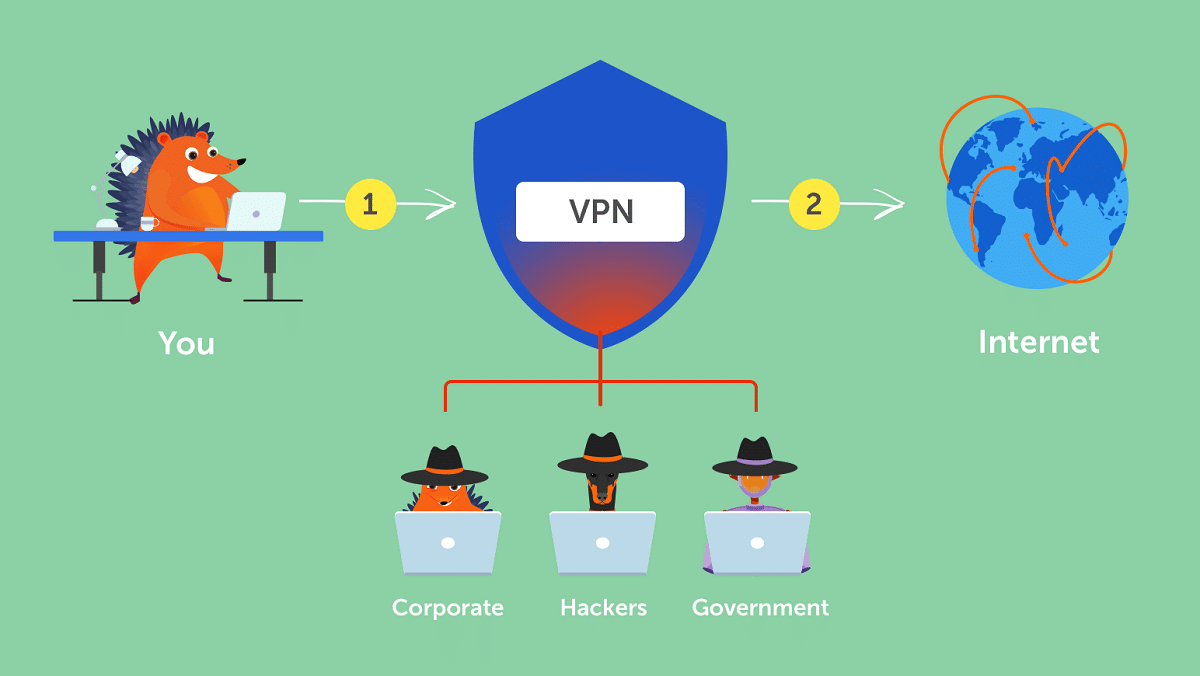

VPN használata

Nem számít, milyen jók az Android biztonsági beállításai, és bármilyen jó védelmi szoftvert is telepített, hogy megbizonyosodjon arról, hogy nem lesz kitéve a MitM-típusú támadásoknak, a jelszavak kémkedésének stb., a legjobb VPN-t használni, sokkal több okkal, ha mobileszközével távmunkát végez, és érzékeny vállalati vagy ügyféladatokat kezel.

Ezeknek az egyáltalán nem drága szolgáltatásoknak köszönhetően képes lesz az összes bejövő és kimenő hálózati forgalmat titkosítani, nagyobb biztonság és hogy senki sem férhet hozzá, amellett, hogy biztosítja nagyobb névtelenség, a valóditól eltérő IP-címmel, és anélkül, hogy az Ön IPS-je adatokat gyűjthetne a szerverein a hálózati használatról.

Existen muchas apps nativas para Android de VPN, pero a három legjobb amelyeket figyelembe kell vennie, és amelyek lehetővé teszik a streaming platformok problémamentes használatát, a következők:

- ExpressVPN: talán a legbiztonságosabb, leggyorsabb, legteljesebb és professzionális használatra alkalmas, bár drágább is, mint más szolgáltatások.

- CyberGhost: a legjobb, ha valami olcsót, egyszerűt, funkcionálisat, biztonságosat és egyszerűt keres.

- PrivateVPN: jó alternatíva, ha nem elégedett a korábbiakkal.

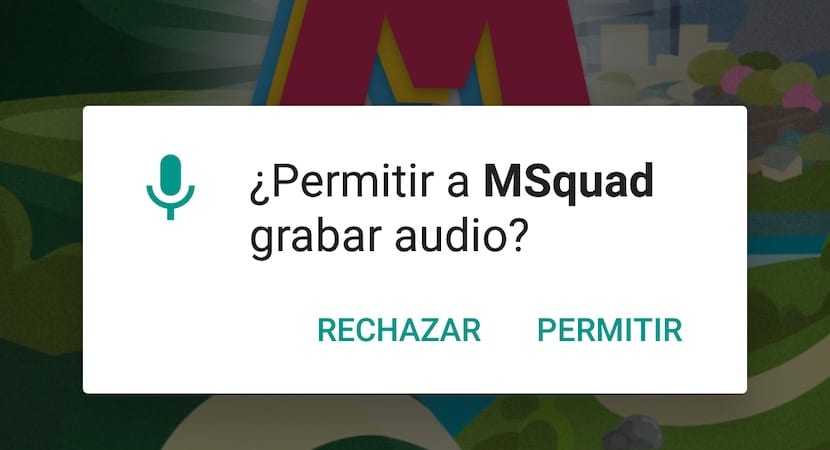

Alkalmazásengedélyek kezelése

A megfelelő biztonság és adatvédelem megőrzésének másik lényeges pontja a telepített alkalmazások engedélyeinek megfelelő kezelése. Nem csak a fentiek elmondása elegendő, hogy telepítse azokat az alkalmazásokat, amelyeknek kevesebb engedélyre van szükségük, hanem azt is kezelni ezeket az engedélyeket. Itt a felhasználói tudás és a józan ész is szerepet játszik. Például, visszatérve az előző esetre, az a B elemlámpa alkalmazás, amelynek engedélyre van szüksége a kamerához, a névjegyzékhez és a tárhelyhez, azt jelzi, hogy valamivel többet tesz, mint a világítást. A fényképezőgéphez való hozzáférés indokolt, mivel a vaku be- és kikapcsolásához szükség van rá. Ehelyett a címjegyzékhez vagy a tárhelyhez való hozzáférés valószínűleg a jelentési adatoknak köszönhető (követők használatával).

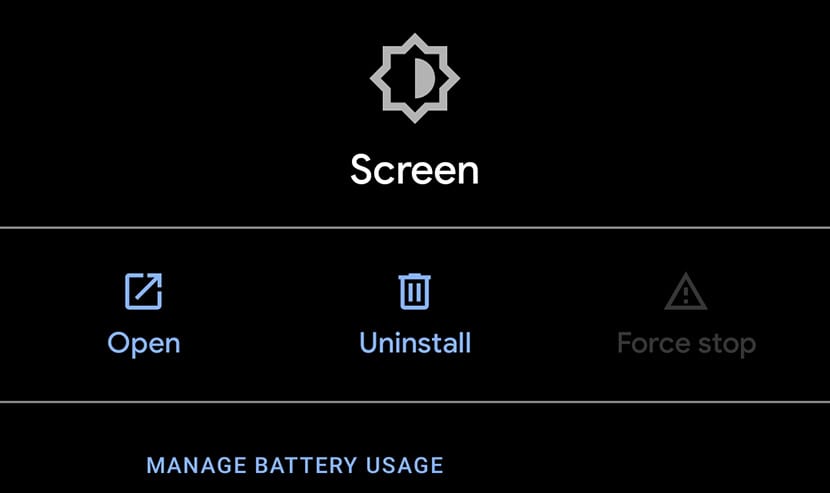

A Google Playen van néhány alkalmazás az engedélyek kezeléséhez, bár ezek nem szükségesek, saját magukkal Az Android beállítások elegendőek:

- Nyissa meg az Android Beállítások alkalmazást.

- Keresse meg az Alkalmazások részt.

- Engedélyek

- És itt megtekintheti és módosíthatja az egyes alkalmazások engedélyeit.

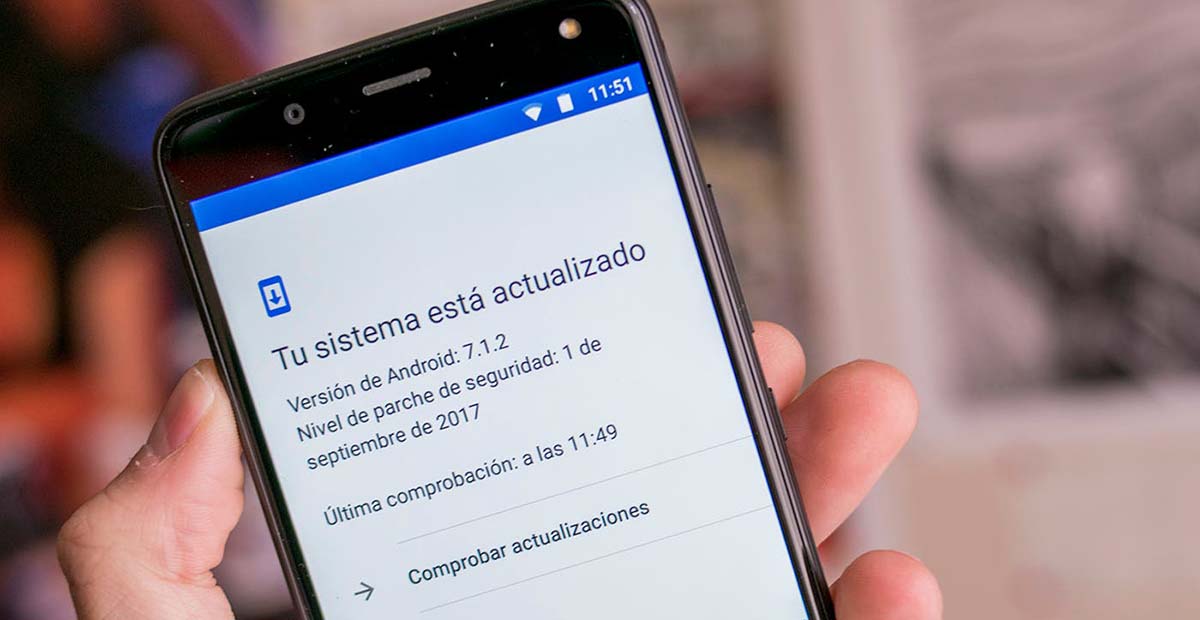

Frissített rendszer

Persze ez olyasvalami, amit nem fogok kimondani, frissítse az operációs rendszert (és a firmware-t), valamint a telepített alkalmazásokat, egyben szép biztonsági fejlesztés is. Ne feledje, hogy az Android rendszer vagy annak bármely eleme tartalmazhat sebezhetőséget. Ha naprakész a frissítésekkel, akkor a legfrissebb biztonsági javítások állnak rendelkezésére, így ez a sérülékenység megszűnt, és a kiberbűnözők nem tudják kihasználni.

Ne hanyagold el ezt a részt, fontosabb, mint sokan gondolják. Mindig emlékezz tekintse át a függőben lévő frissítéseket. Android rendszerének OTA-val történő frissítése (ha támogatott):

- Nyissa meg a Beállítások alkalmazást.

- Keresse meg a rendszerfrissítőt (a név a testreszabási felhasználói felülettől függően változhat).

- Ellenőrizze az elérhető frissítéseket.

- Töltse le és telepítse a frissítéseket.

En az alkalmazások esetében:

- Nyissa meg a Google Playt.

- Ezután kattintson a fiókjára a konfigurációs menü eléréséhez.

- Lépjen az Alkalmazások és eszközök kezelése oldalra.

- Ezután lépjen a Kezelés lapra.

- És frissítse a listán szereplő alkalmazásokat, amelyek függőben lévő frissítésekkel rendelkeznek.

Abban az esetben, ha Android operációs rendszerének régebbi verziója van, amelyhez már nincs támogatás, és nem adnak ki frissítéseket, lehetőség van egy frissebb ROM önálló telepítésére, ami egyáltalán nem ajánlott, mert előfordulhat, hogy nem működik megfelelően. ha nem támogatja az Ön hardverét, vagy fontolja meg egy másik új mobilra váltást egy újabb verzióval, amely igen frissítések az OTA-tól (Over The Air).

Minimalizálja, és nyerni fog

Az Android biztonságának másik egyértelmű előnye, hogy a mobilt a lehető legnagyobb minimalizmussal kezeljük. Ez az jobb, ha kizárólag a gyakran használt alkalmazásokat hagyja meg, és távolítsd el mindazokat, amelyeket már nem használsz, valamint azt a bloatware-t, amivel általában gyárilag érkezik a mobil. Ez megakadályozza, hogy az alkalmazások bármelyike által esetlegesen előforduló sebezhetőséget kihasználják eszköze feltörésére. Emlékezzen a képletre:

kevesebb kód (kevesebb alkalmazás) = kevesebb lehetséges sebezhetőség

A józan ész és a bizalmatlanság: a legjobb fegyver

Az adathalászat egy másik nagy probléma lett. A biztonsági fenyegetés leküzdése érdekében a legjobb eszköz, ami a rendelkezésére áll, a józan ész és a bizalmatlanság. Nagyon fontos veszélyektől menthetnek meg. Például néhány tipp:

- Ne nyissa meg (pláne ne töltse le a mellékleteket) innen gyanús e-maileket. A leggyanúsabbak általában a csalárd e-mailekből származnak, amelyek banki szervezetnek, Postahivatalnak, Endesának, Telefónicának, Adóhivatalnak stb. állítják be, és így állítják az Ön állítólagos tartozásait. Gyakoriak azok is, akik feltételek nélkül adnak valamit. Néha spanyolul, máskor más nyelven, például angolul is lehetnek, ami még gyanúsabb.

- ne figyelj spam hívások vagy hogy kérnek tőled banki adatokat, hozzáférést a szolgáltatásokhoz stb. Egy bank vagy cég soha nem fogja kérni Öntől ezeket a hitelesítő adatokat telefonon. Ha megteszik, az átverés.

- Ugyanez alkalmazható SMS és egyéb üzenetek hogy azonnali üzenetküldő alkalmazásokon, például a WhatsApp-on keresztül érkezhetnek, és jelszavakat, kódokat stb. kérnek, vagy olyan személyekről van szó, akiket nem vett fel a napirendre. Mindig gyanakodj rá, és ne küldj el semmit. Sokszor az ön személyazonosságát akarják visszaadni bűncselekmények miatt.

- ne lépj be gyanús webhelyek és sokkal kevésbé érheti el bankja vagy egyéb szolgáltatásainak oldalait, ahol regisztrálva van az Önhöz e-mailben érkezett linkekről stb. Csaliként szolgálhatnak hozzáférési adatainak megadásához, és megtartják őket, átirányítva a valódi webre. A kiberbűnözők annyira tökéletesítették ezeket a módszereket, hogy néha még SSL (HTTPS) tanúsítvánnyal sem lehet szabad szemmel megkülönböztetni a csaló weboldalt a valóditól.

- Rendszeresen ellenőrizze fiókjait, ha gyanús hozzáférésre gyanakszik, lehetőség szerint használjon kétlépcsős azonosítást, vagy változtassa meg jelszavát.

- Ha kétségei vannak, vigyázz és ne kockáztass.

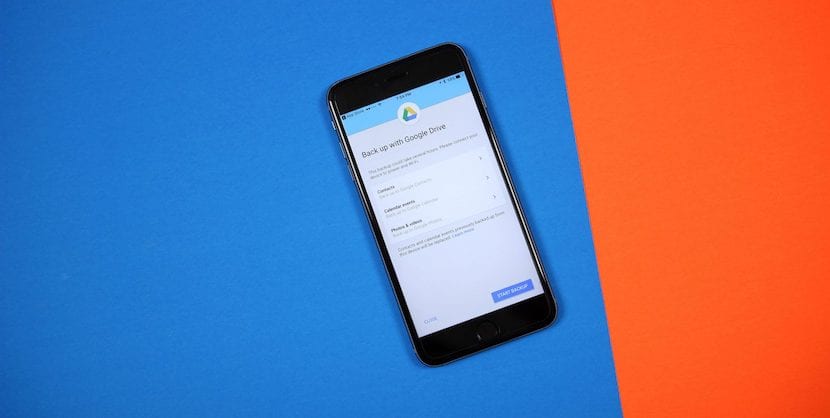

biztonsági mentési szabályzat

Bár az Android rendszerekben sok adat van szinkronizálni a felhővelpéldául névjegyek, naptár, azonnali üzenetküldő alkalmazásokból származó üzenetek stb., fontos, hogy rendelkezzen proaktív biztonsági mentési szabályzattal. Nem árt, ha időről időre minden adatunkról biztonsági másolatot készít pendrive-ra vagy külső adathordozóra.

Ezzel elkerülheti a problémákat, például azokat, amelyek a mobileszköz meghibásodását okozhatják, ami miatt elveszítheti az összes adatot, vagy olyan fenyegetéseket, mint pl. a ransomware, amellyel titkosítják adatait, és fizetést kérnek a jelszó megadása fejében, hogy újra hozzáférhessen adataihoz.

Erős jelszavak

A használt jelszavaknak meg kell felelniük egy sornak minimális követelmények biztonságban lenni:

- Meg kellett volna legalább 8 karakter hosszú. Minél rövidebb, annál sebezhetőbb a nyers erő támadásaival szemben.

- Soha ne használjon könnyen kitalálható jelszavakat szociális tervezés, például kedvence neve, konkrét dátum, például születésnapja, kedvenc csapata stb.

- Soha ne használjon olyan szavakat, amelyek a szótárban vannak jelszóként, különben sebezhető lesz a szótári támadásokkal szemben.

- Ne használjon fő jelszót mindenkinek. Minden szolgáltatásnak (e-mail, operációs rendszer bejelentkezés, bank stb.) egyedi jelszóval kell rendelkeznie. Így ha valamelyiket megtudják, más szolgáltatásokhoz nem tudnak hozzáférni. Másrészt, ha egy tanár felfedezi Önt, minden szolgáltatáshoz hozzáférhet, az ezzel járó károkkal együtt.

- Az erős jelszónak betűkeveréknek kell lennie kisbetűk, nagybetűk, szimbólumok és számok.

Például a erős jelszósablon lenne:

d6C*WQa_7ex

Ahhoz, hogy jól emlékezzen ezekre a hosszú és bonyolult jelszavakra, azt javaslom, hogy a jelszókezelő, mint a KeePass. Így nem kell emlékeznie rájuk, és egy titkosított és biztonságos adatbázisban lesznek.

Adatvédelem: jog

La a magánélethez való jog, de ezt a jogot napról napra megsértik olyan nagy technológiai vállalatok, amelyek a Big Data segítségével elemzett személyes adatokat használnak fel valamilyen haszon megszerzésére, vagy amelyeket harmadik feleknek nagyon szaftos összegekért adnak el. Ráadásul kiberbűnözőket is hozzáadnak hozzájuk, akik ezeket az ellopott személyes adatokat lopásra, zsarolásra, mély/sötét weben való eladásra, stb.

megpróbál a lehető legkevesebb adatot adjon megés minimálisra csökkenti azok szivárgását. A kiberbiztonsági támadásoknál az egyik első szakaszt „információgyűjtésnek” nevezik, és minél több információval rendelkezik a támadó Önről, annál könnyebb lesz a támadás, és annál nagyobb hatást ér el.

néhány tippek hozzá hang:

- Használjon biztonságos azonnali üzenetküldő alkalmazásokat.

- Használja is biztonságos webböngészők, amelyek jobban tiszteletben tartják az Ön személyes adatait. Néhány ajánlás a Brave Browser, a DuckDuck Go Privacy Browser és a Firefox. Ezenkívül ne felejtse el elérni a beállításaikat, és blokkolja az előugró ablakokat, a cookie-kat, az előzményeket, a tárolt naplóadatokat stb. Ha teheti, böngésszen inkognitó módban.

Lopás védelem

Sok víruskereső szoftver rendelkezik lopásgátló funkció, mellyel GPS-szel észlelni tudja, hol van a mobileszköze, sőt parancsot is küldhet, hogy távolról minden adatot töröljenek, és így a tolvaj (vagy elvesztése esetén aki megtalálja a mobilját) ne férhessen hozzá érzékeny adatokhoz. , mint a banki szolgáltatások stb. Fontos az ilyen típusú funkciók aktiválása abban az esetben, ha az egyik ilyen lopás megtörténik. Nem szabad a PIN-kódra, képernyőmintára, hozzáférési jelszavakra stb. hagyatkozni, ezek pozitív további akadályok, de a legjobb, ha nem kérdőjelezzük meg a gyanúsított találékonyságát.

Ehhez azt javaslom, hogy telepítse a Google alkalmazást Androidra Keresse meg a készülékemet, vagy amit használsz a webszolgáltatás. Ha mobilján aktiválva van a helymeghatározás, meg tudja határozni a helyét, csengetni tudja, ha elvesztette, hogy megtalálja, és a biztonság kedvéért távolról törölheti az adatokat.

Biztonságos hálózatok, sötét hálózatok

hogy erősítse meg hálózatait Mobileszközökön szem előtt kell tartania három alapvető szempontot, amelyek javítják az Android biztonságát:

- Ne csatlakozzon a következőhöz: nem megbízható vezeték nélküli hálózatok, BT kéznél, vagy ingyenes Wi-Fi-hálózatok. Lehetnek csalik, hogy könnyebben hozzáférhessenek az eszközhöz.

- Nem használod őket? Kikapcsol. Nem csak az akkumulátort kíméli, hanem letilthatja a WiFi hálózatot, a Bluetooth-t, az NFC-t, az adatokat is. A Repülőgép mód is egy gyors megoldás az aktiváláshoz, de ne feledje, hogy akkor sem lesz vonal.

- Elemezze, ha a routernek van némi sebezhetősége. Ha igen, frissítse a firmware-t, ha vannak biztonsági javítások. Például a WiFi Analyzer alkalmazással. Vannak más érdekes alkalmazások is, mint a Fing, WiFi WPS/WPA Tester stb.

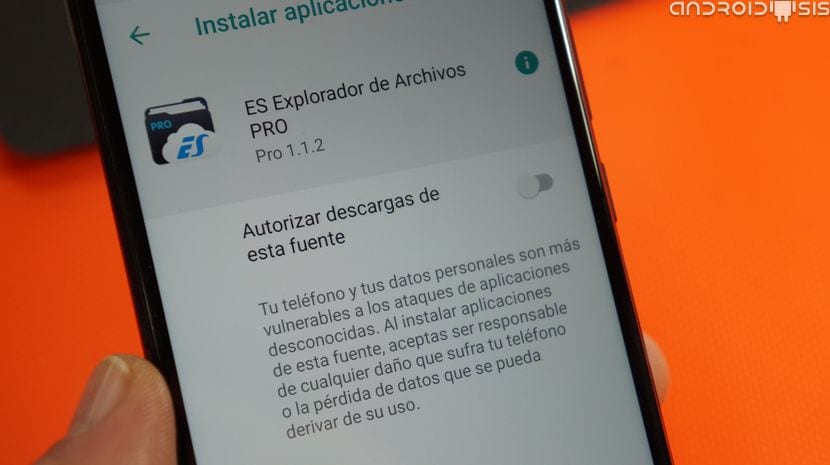

Ismeretlen források és ROM-ok

Természetesen mindig rendelkeznie kell engedéllyel az alkalmazások telepítéséhez ismeretlen eredetű ki Android rendszerén:

- Menj a beállításokhoz.

- Az „Ismeretlen források” más UI-rétegekben való keresése más néven is lehet, például „Ismeretlen alkalmazások telepítése” vagy hasonló.

- Menjen be, és letilthatja, vagy megtekintheti a jelenlegi rendszeralkalmazásokat, amelyek rendelkeznek ezzel az engedéllyel (nem szabadna lennie).

Tekintettel a romok, ha nem döntesz úgy, hogy más verziót telepítesz magadra, vagy root-ra, akkor ezzel kapcsolatban nem lehet gondod. Csak azok ütközhetnek ilyen problémákba, akik úgy döntenek, hogy másik ROM-ot telepítenek, ha harmadik fél (nem hivatalos) webhelyéről töltenek le ROM-okat, amelyeket rosszindulatú kóddal módosítottak. Ezért mindig töltse le a hivatalos webhelyekről.

Bináris blobok, védett szoftverek és egyéb kockázatok

Az egyéb biztonsági problémák, amelyek ellen minden felhasználó teljesen védtelen, függetlenül a használt konfigurációktól és biztonsági bővítményektől, azok, amelyek a felhasználó ellenőrzése alól:

- szoftver:

- Saját vagy zárt kód: védett vagy zárt forráskódú alkalmazások vagy szolgáltatások használatakor nincs hozzáférés a program forráskódjához, és nem lehet biztosan tudni, hogy valójában mit is csinál (hátsó ajtók a felhasználó beleegyezése nélküli távoli elérést lehetővé tevő, adatok nyomon követése, a híres kétirányú telemetria, amit egyesek ennek hívnak, szándékos vagy nem szándékos sebezhetőségek, hibák stb.), eltekintve azoktól a funkcióktól, amelyekre nyilvánvalóan tervezték. Még ha biztonsági problémát észlel is, a szoftverfejlesztő az egyetlen, aki kijavíthatja, és biztosítani tudja a megfelelő javításokat. Ehhez azonban bízni kell a fejlesztő jó munkájában és a gyors elvégzésére.

- Manipuláció a nyílt forráskódú ellátási láncban: az ingyenes és nyílt forráskódú szoftverek sem kerülik el sok ilyen rosszat. A forráskódok módosíthatók úgy, hogy szándékosan sebezhető pontokat vagy hátsó ajtókat, valamint más típusú rosszindulatú kódokat stb. Nem először fordul elő, ezért nem szabad 100%-ig bízni sem. Pozitívum azonban az, hogy bárki megnézheti a forráskódot, és megtalálhatja az ilyen problémákat, és akár önállóan is javíthatja azokat. Ezért sokkal nehezebb elrejteni valamit az egész világ számára elérhető (nyitott) fájlokban, mint azokban, amelyekhez csak egy cég vagy fejlesztő fér hozzá (zárva).

- mag:

- bináris foltok: Ezek a modulok vagy vezérlők (illesztőprogramok), valamint a firmware, amely zárt forráskódú vagy szabadalmaztatott, és a Linux kernelben található, és olyan cégek teszik oda, amelyek bizonyos funkciókat tartalmaznak eszközeik támogatására. Sokan gyanakodnak ezekre az átláthatatlan részekre, hiszen súlyosbító körülmény mellett ugyanolyan veszélyekkel járnának, mint a zárt szoftverek, nem felhasználói térben futnak, hanem privilegizált térben, ezért sokkal károsabbak lehetnek.

- Hibák és sebezhetőségek: persze sem a Linux, sem más operációs rendszer kernel nem 100%-osan biztonságos, vannak benne sebezhetőségek és hibák is, amiket új verziókkal, frissítésekkel észlelnek és kijavítanak, bár az is igaz, hogy ahogy megjelennek az új verziók, vannak olyan lehetőségek, más lehetséges sebezhetőségeket vagy hibákat adnak hozzá, amelyek korábban nem voltak jelen. Valami, ami a világ összes rendszerével és szoftverével megtörténik, bármilyen típusú is legyen.

- hardver:

- Torjan hardver: Az utóbbi időben egyre többet beszélnek hardvermódosításról, hogy rejtett funkciókat is beépítsenek, vagy sebezhetőbbé tegyenek. Az ilyen típusú módosítások a chipek RTL-terveiből a fejlesztés utolsó szakaszaiig, akár az öntödébe vagy a félvezetőgyárba való eljutást követően is elvégezhetők, megváltoztatva a fotolitográfiai maszkokat. És ezeket a problémákat rendkívül nehéz felismerni, ha nem lehetetlen. Tehát ha bármely kormány vagy entitás biztonsági fenyegetést akarna jelenteni ellenségei számára, ez lenne a legjobb módszer.

- Sebezhetőségek: Természetesen, bár nem szándékosan, de előfordulhatnak hardveres sérülékenységek is, amint az a Spectre, Meltdown, Rowhammer stb. esetében látható, és az ilyen típusú oldalcsatornás támadások súlyosan veszélyeztetett adatokat, például jelszavakat fedhetnek fel.

Kivehető akkumulátor, fülek kamerákhoz és biztonsági kapcsolók

Ezt akkor is tudnia kell, amikor a mobil kikapcsol és az akkumulátor lemerült, van egy kis áram és a terminál nyomon követhető. Ezért sok bûnözõ, hogy elkerülje a nyomon követést, régi vagy akkumulátorról eltávolítható mobilokat használ, hogy teljesen offline legyen. Sajnos még ha nem is bűncselekmény elkövetéséért, hanem 100%-ig biztosnak kell lenni abban, hogy a mobil nem jelez semmit, ritkán sikerül kivenni az akkut, szinte mindegyikbe integrálva van.

Néhány terminál, például a Pine64 PinePhone és más márkák, amelyek a biztonságos mobiltelefonok létrehozására és a magánélet javítására szolgálnak hardveres kapcsolók érzékeny modulok leállításához. Vagyis néhány fizikai kapcsoló, amellyel kikapcsolhatja az olyan részeket, mint a kamera, a mikrofon vagy a WiFi/BT modem, hogy biztonságban tudjon lenni, amikor nem használja ezeket az elemeket.

Mivel a modellek túlnyomó többségében nincs ilyen, az egyike azon kevés dolgoknak, amelyeket tehetünk megakadályozza a kamerás lehallgatást az eszközről, ez egyszerűen vásároljon füleket a fedezéshez ezt, ha nem használod. A mobiltelefonok hátlapi vagy főkamerájának jelenlegi többszenzoros rendszerei azonban ezt kissé megnehezítették, bár az előlapon még lehetséges. Egyes mobilok olyan részleteket tartalmaznak, amelyek javítják a magánélet védelmét, például elrejthető kamerát, amit szintén nagyra értékelnek.

Nem szívesen távoznék a tintatartóban biometrikus érzékelők, például ujjlenyomat-olvasók, arc- vagy szemfelismerés. Ezek az adatok is érzékenyek és egyediek, ezért nem jó ötlet, hogy rossz kezekbe kerüljenek. Sajnos a gyártók egyre nehezebbé teszik a kikerülést. Például:

- Az ujjlenyomat-érzékelőt a mobil mögé vagy az egyik végére tették a képernyő alá, vagy a be- és kikapcsoló gombba, így nincs más dolgod, mint használni.

- Fejlesztések és szabadalmak is vannak a képernyő alatti kamerák számára, ami újabb akadálya ennek elfedésének.

Memóriakártya és USB-kábel: legyen óvatos, hová helyezi őket

A fentieken túl egy másik szempont, amelyhez figyelni kell a memóriakártyára és az USB adatportra. Ezek olyan elemek, amelyek esetében nem szabad megfeledkeznünk arról, hogy rosszindulatú programok belépési vektoraiként használhatók. Ennek elkerülése érdekében:

- Ne csatlakoztassa az Android telefont USB-kábellel ismeretlen számítógéphez, például internetkávézóhoz, nyilvános könyvtárhoz stb.

- Ne helyezze be a microSD-kártyát olyan számítógépekbe sem, amelyekben nem bízik, mert megfertőződhet, majd a behelyezéskor megfertőzheti mobileszközét.

- És még kevésbé, ha talált microSD-kártyát használ, az nem lehet figyelmen kívül hagyás, hanem szándékos cselekedet, hogy Ön ezt használja, és megfertőzi magát valamilyen rosszindulatú programmal.

Kapcsolja ki most a hibakeresést!

El hibakeresési mód vagy hibakeresés, az Android, hasznos lehet bizonyos funkciók vagy fejlesztők számára fontos információk eléréséhez, vagy bizonyos konkrét esetekben. Általában azonban nem szabad aktívnak lennie, mivel egyes támadások kihasználhatják. Ennek a módnak a letiltásához:

- Nyissa meg az Android beállításait.

- A keresőben rákereshet a „fejlesztő” kifejezésre, és megjelennek a Fejlesztői beállítások.

- Menjen be, és tiltsa le ezt az opciót.

Számít az okostelefon eredete?

LG Wing forgatható kijelzővel

Végül, de nem utolsósorban, mindig meg kell tennie válasszon olyan márkákat, amelyek nem szerepelnek a feketelistán bizonyos kormányoktól kétes biztonságuk miatt (és nem a geopolitikai háborúk által "büntetett" márkákra gondolok). Sokkal jobb, ha európaiak, bár ilyen értelemben nem nagyon van miből válogatni. Például a FairPhone, amely Hollandiából származik, és célja a biztonság, a felhasználói adatvédelem és a fenntarthatóság javítása.

Egy másik lehetőség az eszközök használata kifejezetten a biztonságra, a magánéletre és az anonimitásra orientált mobiltelefonok. Csodálatos lehetőségek professzionális használatra, mint például a Silent Circle, bár ha figyelembe veszi az oktatóanyag összes tippjét, kiválaszthatja a kívántat, és jó biztonsági szintet érhet el.