Si vous êtes préoccupé par la sécurité d'Android, vous devez savoir tout ce qu'on ne vous a pas dit, car ce système d'exploitation garde des secrets que peu connaissent. Tout ce qu'ils ne vous ont pas dit ou ne vous disent pas, au-delà des services GMS de Google, des blobs binaires, de la racine et des prétendues applications de sécurité, certaines d'entre elles sans grande utilité réelle contre les cyberattaques.

De plus, il est également important de déterminer si Android est plus ou moins sécurisé qu'iOS, et s'il Pouvons-nous faire quelque chose en tant qu'utilisateurs pour améliorer la sécurité de nos appareils mobiles.

Root ou pas root : telle est la question

Android est basé sur le noyau Linux, mais ce n'est pas une distribution GNU/Linux. Ce système de Google est très limité en termes de capacité dont dispose l'utilisateur, avec de nombreuses restrictions. Ces restrictions peuvent être surmontées en étant root, c'est-à-dire un utilisateur privilégié qui peut tout faire. Cependant, rooter le mobile a ses risques de sécurité. Par conséquent, un mobile rooté n'est pas toujours plus sûr que certains le pensent :

- Avantages:

- Capacité d'administration illimitée, c'est-à-dire un plus grand contrôle sur le système.

- Une performance supérieure.

- Possibilité de désinstaller les bloatwares.

- Plus de fonctionnalité.

- Accès à un terminal Linux.

- Possibilité d'apporter des modifications à la sécurité.

- Inconvénients:

- Annulez la garantie.

- Vous pouvez courir le risque que l'appareil cesse de fonctionner (ou ne fonctionne pas comme il se doit) s'il n'est pas fait correctement.

- Si vous téléchargez la ROM à partir du mauvais site, elle peut inclure des logiciels malveillants dangereux.

- Problèmes avec les mises à jour OTA.

- Les applications malveillantes ont des privilèges d'exécution, donc non seulement l'utilisateur peut faire ce qu'il veut, mais aussi les applications. Autrement dit, l'enracinement maximise les dommages potentiels du code malveillant.

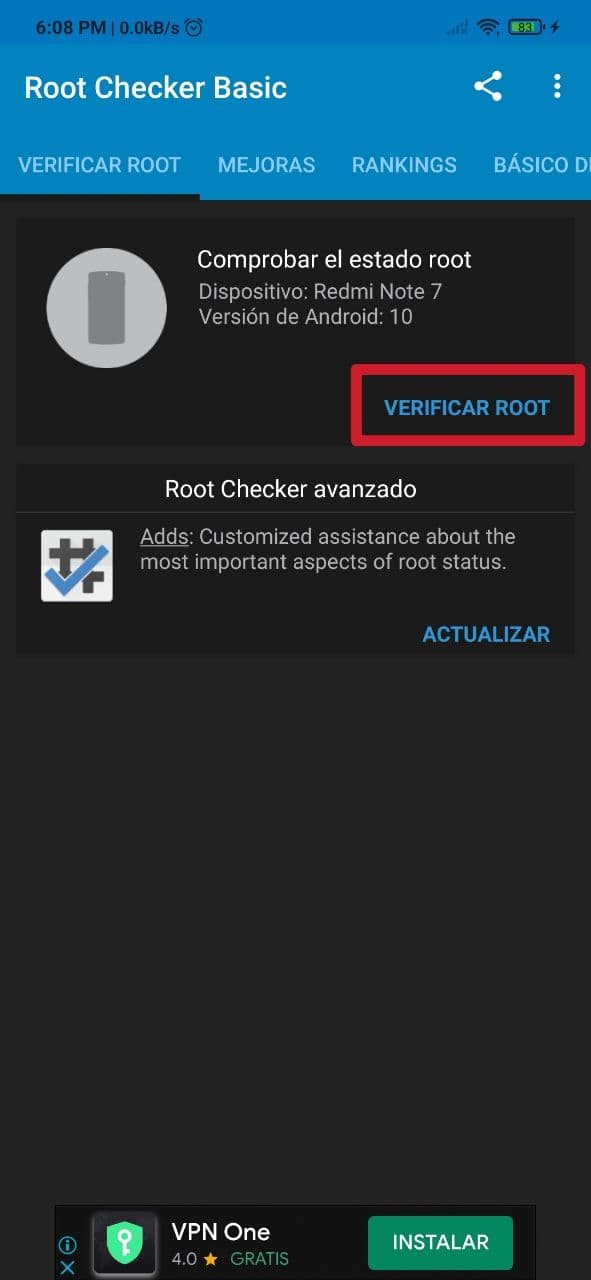

Parfois votre mobile peut être rooté sans que vous le sachiez, puisque quelqu'un y a eu accès et l'a fait dans votre dos. La raison en est peut-être d'installer une sorte de logiciel espion. Par exemple, pour pouvoir contrôler à distance votre mobile, accéder au micro et écouter ce que vous dites, ou votre caméra et voir ce que vous faites, etc. C'est beaucoup plus fréquent qu'on ne l'imagine, surtout chez les couples jaloux qui ne se font pas confiance. Pour savoir s'il est rooté, vous pouvez utiliser des applications comme Root Checker, c'est très simple, et il vous dira si l'accès root est installé avec succès ou non. S'il est installé avec succès, il constituera un danger pour votre sécurité.

Sécurité innée Android : SELinux

Les systèmes Linux utilisent généralement AppArmor ou SELinux comme modules de sécurité. Dans le cas d'Android, SELinux est utilisé. Un module initialement développé par Red Hat et la NSA, ce qui suscite la méfiance de nombreux paranoïaques en matière de sécurité. De plus, ceux qui préfèrent AppArmor le choisissent non seulement pour cela, mais c'est aussi beaucoup plus facile à gérer, alors que SELinux peut être trop complexe à comprendre et à utiliser à bon escient.

Le problème est qu'Android est déjà livré avec une configuration par défaut, et vous vous ne pouvez pas le changer sauf si vous êtes root. Si vous voyez des applications qui promettent d'apporter des modifications à SELinux, il s'agit soit d'une arnaque, soit d'un accès root pour le faire. La seule chose qui peut être faite est de revoir les paramètres de confidentialité et de sécurité que vous avez dans les paramètres Android pour voir attentivement ce qui est autorisé et ce qui ne l'est pas, et laisser le mobile aussi blindé que possible.

Google Play : une épée à double tranchant

La L'App Store de Google Play est une épée à double tranchant. D'une part, il est très pratique d'installer les applications dont vous avez besoin à partir d'une source fiable, en évitant de télécharger des .apk dangereux provenant de tiers ou de sources inconnues. Ces APK ne sont peut-être pas malveillants, mais dans de nombreux cas, ils seront modifiés avec un code malveillant pour voler des mots de passe, accéder à des coordonnées bancaires, utiliser les ressources de votre mobile pour miner des crypto-monnaies, etc.

Mais la face cachée est qu'il existe des millions d'applications disponibles, et malgré les filtres de Google, vous pouvez toujours échapper à certaines applications malveillantes qui seront disponibles en téléchargement (certaines avec des noms similaires ou identiques à d'autres qui ne sont pas malveillantes) et vous serez installer des logiciels malveillants sans s'en rendre compte, avec des conséquences qui peuvent être très graves, comme l'utilisation d'applications et d'origines inconnues. Pour cette raison, il est préférable de vérifier si le développeur de l'application que vous allez installer est digne de confiance en recherchant des informations à son sujet sur Internet.

Pour améliorer la sécurité de votre Google Play, vous devez suivez ces conseils:

- Protéger le système de paiement que vous utilisez afin que d'autres personnes (ou mineurs) qui ont votre mobile ne puissent pas acheter des applications ou des services sans votre consentement. Pour ce faire, accédez aux paramètres de Google Play> Paiements et abonnements> Modes de paiement> vous pouvez y gérer les modes de paiement actifs. D'autre part, pour protéger les paiements, accédez aux paramètres Google Play > Paramètres > Authentification > Exiger un mot de passe pour les achats > Pour tous les achats effectués via cet appareil.

- Utilisez l'option Jouer Protéger pour analyser les applications nuisibles.

Antimalware qui ne fonctionne pas

Un autre problème de sécurité Android est le logiciel anti-virus ou anti-malware qui existe sur Google Play. Tous ceux que vous voyez ne fonctionnent pas ou ne fonctionnent pas comme ils le devraient. Par conséquent, ne faites pas confiance à ces packages qui analysent le système à la recherche de logiciels malveillants, car ils pourraient passer à côté de menaces très dangereuses. Pour être sûr, je vous recommande d'utiliser ces applications :

- CONAN Mobile: est une application gratuite développée par INCIBE et est chargée d'analyser les paramètres de sécurité de votre Android, d'analyser les applications, les autorisations, la surveillance proactive du réseau, d'analyser si vos adresses e-mail sont vulnérables et offre des conseils OSI. Ce n'est pas un antimalware en tant que tel, ni un logiciel antivirus, mais c'est un compagnon parfait pour eux.

- AVIRA Antivirus: Il s'agit d'une application antivirus gratuite et facile à utiliser, bien qu'elle ait une version Premium payante, avec des fonctions supplémentaires. La raison de cette recommandation est qu'il s'agit d'une application développée en Europe, pour une plus grande confiance, et qu'elle fait plutôt bien son travail.

- BitDefender Mobile Security: un autre européen, et l'un des meilleurs que vous puissiez trouver en matière d'application antivirus payante. Il dispose d'un système de protection contre les logiciels malveillants, les menaces en ligne, la protection des informations, etc.

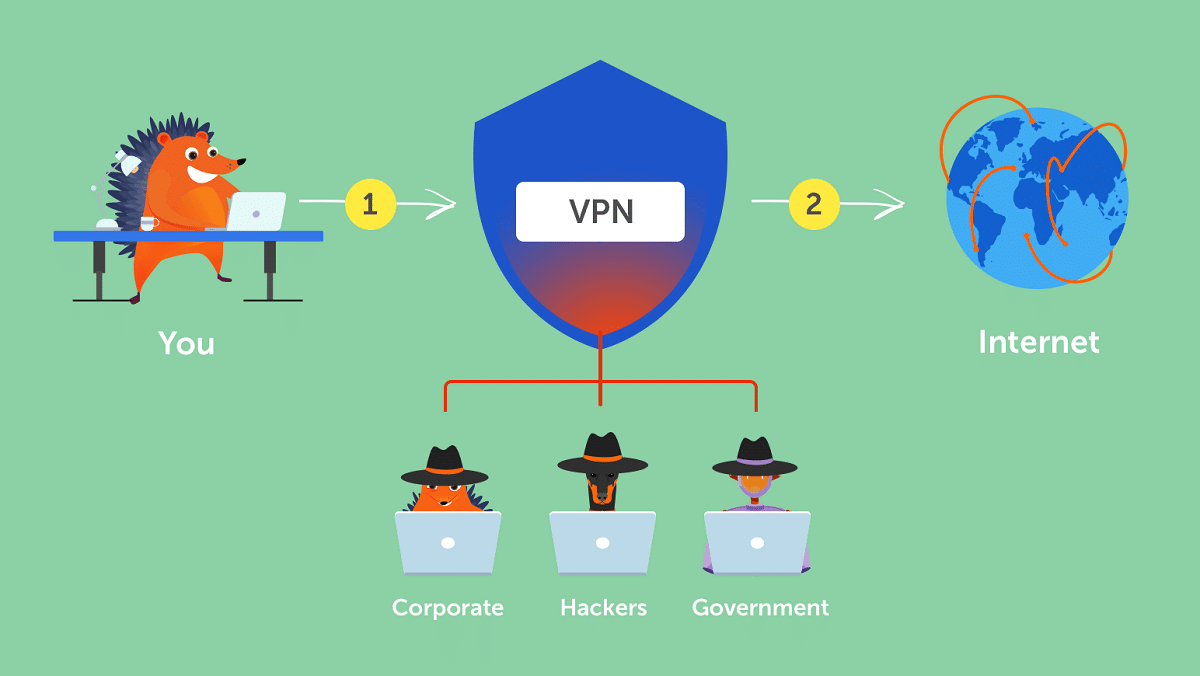

Utiliser le VPN

Peu importe la qualité de vos paramètres de sécurité Android, et peu importe la qualité des logiciels de protection que vous avez installés, pour vous assurer que vous n'êtes pas vulnérable aux attaques de type MitM, à l'espionnage de vos mots de passe, etc., il est préférable d'utiliser un VPN, à plus forte raison si vous faites du télétravail avec votre appareil mobile et manipulez des données sensibles d'entreprise ou de clients.

Grâce à ces services, qui ne sont pas chers du tout, vous pourrez chiffrer tout le trafic réseau entrant et sortant, pour plus de sécurité et que personne ne peut y accéder, en plus de fournir plus grand anonymat, avec une IP différente de la vraie et sans que votre IPS puisse collecter des données d'utilisation du réseau sur ses serveurs.

Il existe de nombreuses applications VPN natives pour Android, mais les trois meilleurs que vous devriez considérer et qui vous permettront d'utiliser les plateformes de streaming sans problème, sont :

- ExpressVPN: peut-être le plus sûr, le plus rapide, le plus complet et adapté à un usage professionnel, bien qu'il soit également plus cher que d'autres services.

- CyberGhost: le meilleur si vous cherchez quelque chose de bon marché, facile, fonctionnel, sûr et simple.

- PrivateVPN: une bonne alternative si vous n'êtes pas satisfait des précédents.

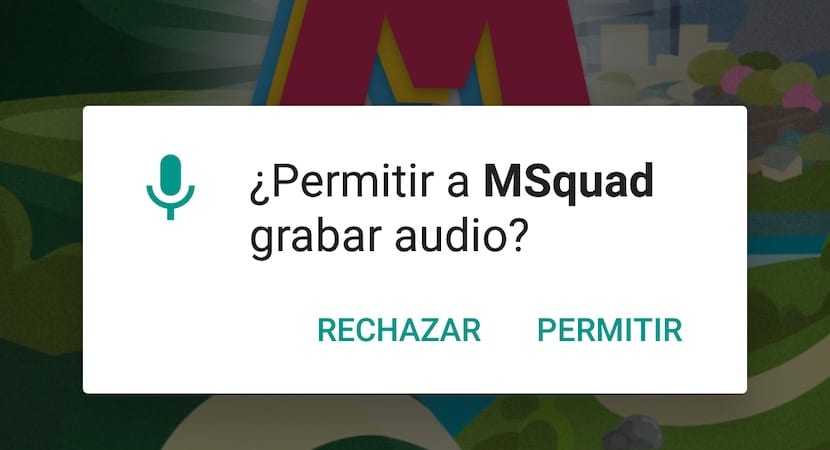

Gérer les autorisations des applications

Un autre point essentiel pour maintenir une bonne sécurité et confidentialité est de bien gérer les permissions de vos applications installées. Non seulement il suffit de dire ci-dessus, pour installer les applications qui nécessitent moins d'autorisations, mais aussi gérer ces autorisations. La connaissance des utilisateurs et le bon sens entrent également en jeu ici. Par exemple, en revenant au cas précédent, cette application de lampe de poche B qui a besoin d'une autorisation pour l'appareil photo, votre liste de contacts et le stockage indiquera qu'elle fait autre chose que de l'éclairage. L'accès à l'appareil photo est justifié, puisque vous en avez besoin pour allumer ou éteindre le flash. Au lieu de cela, l'accès à votre carnet d'adresses ou à votre stockage est probablement dû aux données de rapport (à l'aide de trackers).

Il existe des applications sur Google Play pour gérer les autorisations, bien qu'elles ne soient pas nécessaires, avec leurs propres Les paramètres Android suffisent:

- Accédez à l'application Paramètres Android.

- Recherchez la section Applications.

- Autorisations

- Et là, vous pouvez voir et modifier les autorisations dont dispose chaque application.

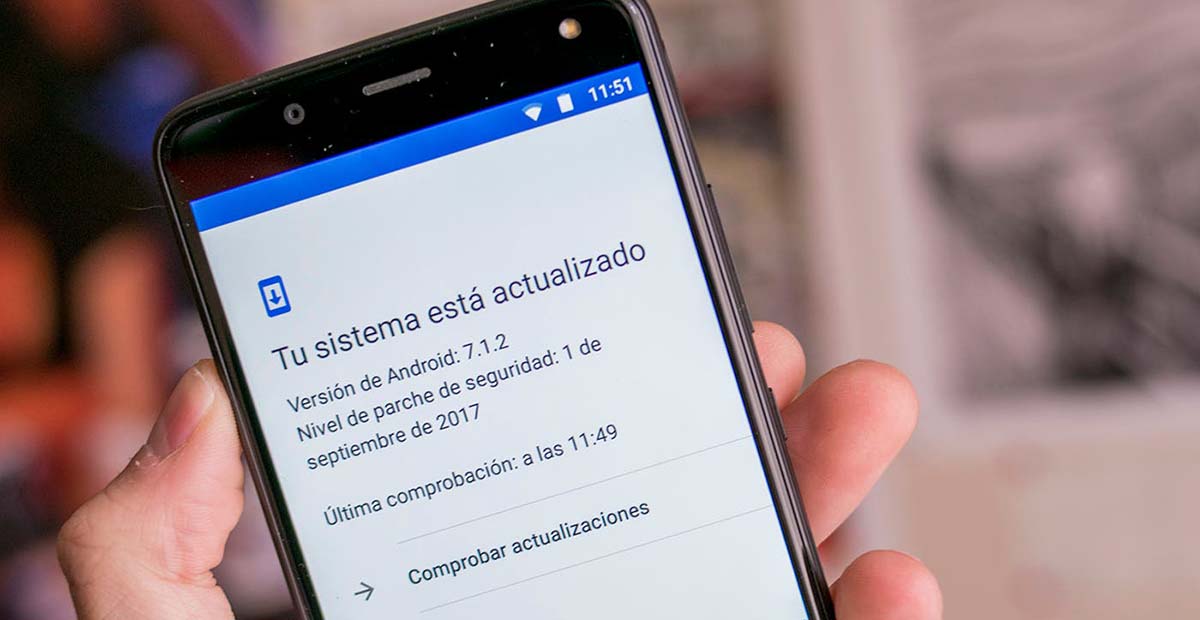

Système mis à jour

Bien sûr, c'est quelque chose que je ne me lasserai pas de dire, maintenir le système d'exploitation (et le micrologiciel) à jour, ainsi que les applications installées, est également une belle amélioration de la sécurité. Gardez à l'esprit que le système Android ou l'un de ses éléments peut présenter des vulnérabilités. Étant les dernières mises à jour, vous pourrez disposer des derniers correctifs de sécurité disponibles, afin que cette vulnérabilité soit résolue et ne puisse pas être exploitée par les cybercriminels.

Ne négligez pas cette partie, elle est plus importante que beaucoup ne le pensent. Toujours se rappeler examiner les mises à jour en attente. Pour mettre à jour votre système Android par OTA (si pris en charge) :

- Accédez à l'application Paramètres.

- Recherchez le programme de mise à jour du système (le nom peut varier en fonction de la couche d'interface utilisateur de personnalisation).

- Vérifiez les mises à jour disponibles.

- Téléchargez et installez les mises à jour.

En le cas des applications:

- Allez sur Google Play.

- Cliquez ensuite sur votre compte pour accéder au menu de configuration.

- Accédez à Gérer les applications et les appareils.

- Allez ensuite dans l'onglet Gérer.

- Et mettez à jour les applications de la liste qui ont des mises à jour en attente.

Dans le cas où votre système d'exploitation Android est d'une version plus ancienne pour laquelle il n'y a plus de support et aucune mise à jour n'est publiée, les options consistent à installer vous-même une ROM plus récente, ce qui n'est pas du tout recommandé, car il peut ne pas fonctionner correctement. s'il ne prend pas en charge votre matériel, ou envisagez de passer à un autre nouveau mobile avec une version plus récente qui a mises à jour par OTA (Over The Air).

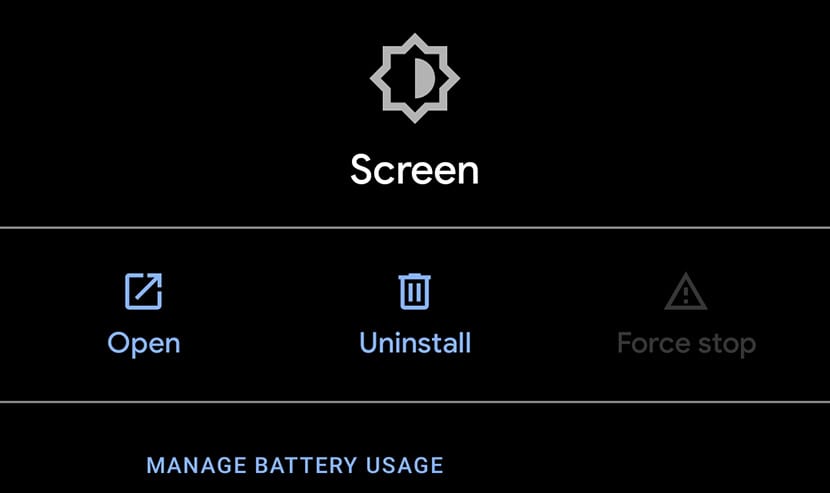

Minimisez et vous gagnerez

Garder le mobile avec le plus grand minimalisme est un autre avantage évident pour la sécurité Android. C'est ça il vaut mieux que vous ne laissiez que exclusivement les applications que vous utilisez fréquemment, et désinstallez tous ceux que vous n'utilisez plus, ainsi que le bloatware que le mobile est généralement livré avec l'usine. Cela empêchera l'une des vulnérabilités que l'une de ces applications peut avoir d'être exploitée pour compromettre votre appareil. Rappelez-vous la formule :

moins de code (moins d'applications) = moins de vulnérabilités possibles

Bon sens et méfiance : la meilleure arme

Le phishing est devenu un autre gros problème. Pour lutter contre cette menace à la sécurité, le meilleur outil dont vous disposez s'appelle le bon sens et la méfiance. Ils peuvent vous épargner des dangers assez importants. Par exemple, quelques conseils sont :

- Ne pas ouvrir (et encore moins télécharger les pièces jointes) à partir de Les courriels suspects. Les plus suspects proviennent généralement d'e-mails frauduleux se faisant passer pour des entités bancaires, La Poste, Endesa, Telefónica, Agence fiscale, etc., réclamant ainsi des dettes présumées que vous avez. Ils sont aussi fréquents ceux qui vous donnent quelque chose sans conditions. Parfois, il peut s'agir de messages en espagnol, d'autres fois, ils peuvent être dans une autre langue comme l'anglais, quelque chose d'encore plus suspect.

- ne fais pas attention appels indésirables ou qu'ils vous demandent des coordonnées bancaires, l'accès à des services, etc. Une banque ou une entreprise ne vous demandera jamais ces informations d'identification par téléphone. S'ils le font, c'est une arnaque.

- La même chose peut être appliquée à SMS et autres messages qu'ils peuvent arriver via des applications de messagerie instantanée telles que Whatsapp, et qu'ils vous demandent des mots de passe, des codes, etc., ou qu'il s'agit de personnes que vous n'avez pas ajoutées à l'agenda. Soyez toujours méfiant et n'envoyez rien. Plusieurs fois, ils cherchent à usurper votre identité pour des crimes.

- Ne pas entrer sites Web suspects et encore moins accéder aux pages de votre banque ou d'autres services où vous êtes inscrit à partir de liens qui vous parviennent par email, etc. Ils peuvent être des appâts pour que vous saisissiez vos données d'accès et ils les conserveront, vous redirigeant vers le vrai web. Les cybercriminels ont tellement perfectionné ces méthodes qu'il est parfois impossible de distinguer le site Web frauduleux du vrai à l'œil nu, même avec un certificat SSL (HTTPS).

- Examinez périodiquement vos comptes, si vous soupçonnez un accès suspect, utilisez la vérification en deux étapes si possible ou modifiez votre mot de passe.

- En cas de doute, soit prudent et ne t'y risque pas.

politique de sauvegarde

Bien que dans les systèmes Android, beaucoup de données soient synchroniser avec le cloudtels que les contacts, le calendrier, les messages des applications de messagerie instantanée, etc., il est important que vous disposiez d'une politique de sauvegarde proactive. Cela ne fait pas de mal que de temps en temps vous fassiez une sauvegarde de toutes vos données sur une clé USB ou un support de stockage externe.

Cela évitera des problèmes, tels que ceux qui pourraient vous amener une panne de votre appareil mobile qui vous ferait perdre toutes les données, ou des menaces telles que le rançongiciel, par lequel ils cryptent vos données et vous demandent un paiement en échange de vous donner le mot de passe afin que vous puissiez à nouveau accéder à vos données.

Mots de passe forts

Les mots de passe que vous utilisez doivent répondre à une série de exigences minimales pour être sûr:

- Ils devraient avoir au moins 8 caractères ou plus. Le plus court, le plus vulnérable aux attaques par force brute.

- N'utilisez jamais de mots de passe faciles à deviner ingénierie sociale, comme le nom de votre animal de compagnie, une date précise comme votre anniversaire, votre équipe favorite, etc.

- N'utilisez jamais de mots qui sont dans le dictionnaire comme mot de passe, sinon vous serez vulnérable aux attaques par dictionnaire.

- N'utilisez pas de mot de passe principal pour tout. Chaque service (email, OS login, banque,…) doit avoir un mot de passe unique. Ainsi, s'ils en découvrent un, ils ne pourront pas accéder aux autres services. En revanche, si un enseignant vous découvre, il peut avoir accès à tous les services, avec les dégâts que cela implique.

- Le mot de passe fort doit être un mélange de lettres minuscules, majuscules, symboles et chiffres.

Par exemple, un modèle de mot de passe fort serieuse:

d6C*WQa_7ex

Pour bien retenir ces mots de passe longs et compliqués, je vous recommande d'utiliser un gestionnaire de mots de passe comme KeePass. De cette façon, vous n'aurez pas à vous en souvenir et vous les aurez dans une base de données cryptée et sécurisée.

Vie privée : un droit

La la vie privée est un droit, mais c'est un droit violé jour après jour par de grandes entreprises technologiques qui utilisent des données personnelles qu'elles analysent avec le Big Data pour obtenir une sorte d'avantage, ou qu'elles vendent à des tiers pour des sommes très juteuses. De plus, s'y ajoutent des cybercriminels, qui pourraient utiliser ces données personnelles volées à des fins de vol, de chantage, de vente sur le deep/dark web, etc.

Essayer donner le moins de données possible, et minimiser leurs fuites. Dans les attaques de cybersécurité, l'une des premières étapes est appelée "collecte d'informations", et plus un attaquant a d'informations sur vous, plus l'attaque sera facile et plus elle aura d'impact.

Quelques conseils pour cela sont:

- Utilisez des applications de messagerie instantanée sécurisées.

- Utiliser aussi des navigateurs web sécurisés et plus respectueux de votre vie privée. Certaines recommandations sont Brave Browser, DuckDuck Go Privacy Browser et Firefox. N'oubliez pas non plus d'accéder à leurs paramètres et de bloquer les fenêtres contextuelles, les cookies, l'historique, les données de journal stockées, etc. Si vous le pouvez, naviguez en mode incognito.

Protection contre le vol

De nombreux logiciels antivirus ont fonction antivol, avec lequel pouvoir détecter par GPS où se trouve votre appareil mobile, et même envoyer une commande pour effacer toutes les données à distance afin que le voleur (ou quiconque trouve votre mobile en cas de perte) ne puisse pas avoir accès aux données sensibles, comme la banque, etc. Il est important d'activer ce type de fonctions dans le cas où un de ces vols se produirait. Ne vous fiez pas aux codes PIN, ni aux modèles d'écran, aux mots de passe d'accès, etc., ce sont des barrières positives supplémentaires, mais il est préférable de ne pas contester l'ingéniosité du suspect.

Pour cela, je vous recommande d'installer l'application Google pour Android Trouver mon appareil, ou ce que vous utilisez le webservice. Si vous avez activé la localisation sur votre mobile, vous pourrez la localiser, la faire sonner au cas où vous l'auriez perdue afin de pouvoir la retrouver, et effacer les données à distance pour plus de sécurité.

Réseaux sûrs, réseaux sombres

Pour renforcer vos réseaux Sur les appareils mobiles, vous devez garder à l'esprit trois points fondamentaux qui améliorent la sécurité d'Android :

- Ne vous connectez pas à réseaux sans fil non fiables, de BT à portée de main, ou des réseaux WiFi gratuits. Ils peuvent être des leurres pour accéder plus facilement à votre appareil.

- Vous ne les utilisez pas ? Éteint. Non seulement vous économisez de la batterie, mais vous pouvez également désactiver le réseau WiFi, Bluetooth, NFC, Data. Le mode avion peut également être une solution rapide à activer, mais gardez à l'esprit que vous n'aurez pas non plus de ligne.

- Analysez si vous routeur a une certaine vulnérabilité. Si c'est le cas, mettez à jour votre firmware s'il existe des correctifs de sécurité. Par exemple, avec l'application WiFi Analyzer. Il existe également d'autres applications intéressantes comme Fing, WiFi WPS/WPA Tester, etc.

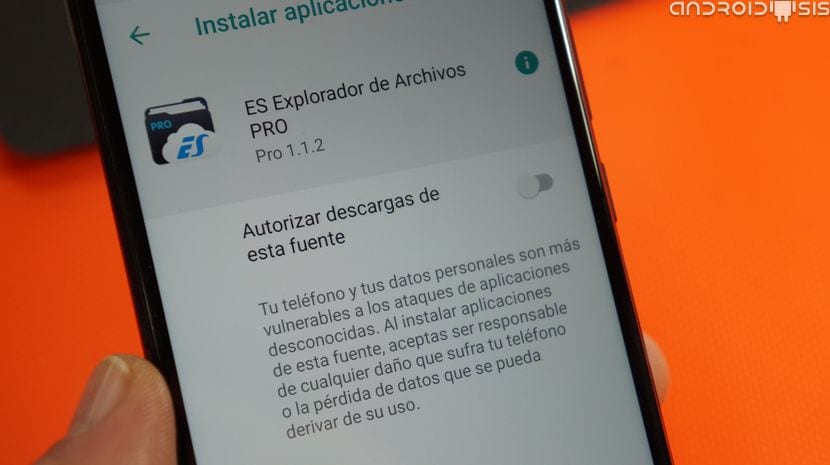

Sources et ROM inconnues

Bien sûr, vous devez toujours avoir la permission d'installer des applications à partir de origines inconnues sur votre système Android :

- Aller aux paramètres.

- La recherche de "sources inconnues" dans d'autres couches d'interface utilisateur peut être appelée quelque chose de différent, comme "Installer des applications inconnues" ou similaire.

- Allez à l'intérieur et vous pouvez le désactiver ou voir les applications système actuelles qui ont cette autorisation (il ne devrait pas y en avoir).

En ce qui concerne les roms, si vous ne décidez pas d'installer une version différente par vous-même, ou root, vous ne devriez avoir aucun problème à cet égard. Seuls ceux qui décident d'installer une ROM différente peuvent rencontrer ces problèmes, en téléchargeant des ROM à partir de sites Web tiers (non officiels), qui ont été modifiés avec un code malveillant. Par conséquent, téléchargez toujours à partir de sites Web officiels.

Blobs binaires, logiciels propriétaires et autres risques

D'autres problèmes de sécurité contre lesquels tous les utilisateurs ne sont absolument pas protégés, quelles que soient les configurations et les plugins de sécurité que vous utilisez, sont ceux qui hors du contrôle de l'utilisateur:

- Logiciels:

- Code propriétaire ou fermé: lors de l'utilisation d'applications ou de services propriétaires ou à source fermée, il n'y a pas d'accès au code source du programme et on ne sait pas avec certitude ce qu'il fait réellement (portes dérobées pour permettre l'accès à distance sans le consentement de l'utilisateur, suivi des données, le fameux bidirectionnel télémétrie comme certains l'appellent, vulnérabilités intentionnelles ou non, bugs, etc.), en dehors des fonctions pour lesquelles il a apparemment été conçu. Même si un problème de sécurité est détecté, le développeur du logiciel est le seul à pouvoir le corriger et fournir les correctifs appropriés. Mais pour cela, il faut faire confiance au bon travail du développeur et à la volonté de le faire rapidement.

- Manipulation dans la chaîne d'approvisionnement open source: les logiciels libres et open source n'échappent pas non plus à beaucoup de ces maux. Les codes sources pourraient être modifiés pour introduire intentionnellement des vulnérabilités, ou des portes dérobées, ainsi que d'autres types de codes malveillants, etc. Ce n'est pas la première fois que cela se produit, vous ne devez donc pas non plus faire confiance à 100%. Cependant, la chose positive est que n'importe qui peut regarder le code source et trouver de tels problèmes et même les corriger par eux-mêmes. Par conséquent, il est beaucoup plus difficile de cacher quelque chose dans des fichiers qui sont exposés au monde entier (ouverts) que dans ceux auxquels seule une entreprise ou un développeur a accès (fermés).

- Noyau:

- gouttes binaires: Ce sont les modules ou contrôleurs (pilotes), ainsi que le firmware, qui est à source fermée ou propriétaire et se trouve dans le noyau Linux, mis là par les entreprises qui incluent certaines fonctions pour prendre en charge leurs appareils. Beaucoup se méfient de ces parties opaques, car elles auraient les mêmes dangers que les logiciels fermés avec une circonstance aggravante, elles ne tournent pas dans l'espace utilisateur, mais dans l'espace privilégié, c'est pourquoi elles peuvent être beaucoup plus nocives.

- Bugs et vulnérabilités: bien sûr, ni Linux ni aucun autre noyau de système d'exploitation n'est sécurisé à 100%, il présente également des vulnérabilités et des bogues qui sont détectés et corrigés avec les nouvelles versions et mises à jour, même s'il est également vrai qu'à mesure que de nouvelles versions sortent, il existe des possibilités qui d'autres vulnérabilités ou bogues possibles sont ajoutés qui n'étaient pas présents auparavant. Quelque chose qui arrive avec tous les systèmes et logiciels dans le monde, quel que soit leur type.

- Matériel:

- Quincaillerie Torjan: Ces derniers temps, on parle de plus en plus de matériel modifié pour y inclure des fonctions cachées ou pour le rendre plus vulnérable. Ces types de modifications peuvent être apportées à partir des conceptions RTL des puces, jusqu'aux dernières étapes de développement, même une fois que la conception finale a atteint la fonderie ou l'usine de semi-conducteurs, en modifiant les masques pour la photolithographie. Et ces problèmes sont extrêmement difficiles à détecter, voire impossibles. Donc, si un gouvernement ou une entité voulait introduire une menace pour la sécurité de ses ennemis, ce serait la meilleure méthode.

- Les vulnérabilités: Bien sûr, même si elles ne sont pas intentionnelles, il peut également y avoir des vulnérabilités matérielles, comme on le voit avec Spectre, Meltdown, Rowhammer, etc., et ces types d'attaques par canal latéral peuvent exposer des données hautement compromises, telles que des mots de passe.

Batterie amovible, languettes pour caméras et interrupteurs de sécurité

Vous devez savoir que même lorsque le mobile s'éteint et la batterie est épuisée, il reste du courant et le terminal peut être suivi. Par conséquent, de nombreux criminels, pour éviter le suivi, utilisent d'anciens mobiles ou ceux qui peuvent être retirés de la batterie pour les mettre complètement hors ligne. Malheureusement, même si ce n'est pas pour commettre un crime, mais pour être sûr à 100% que le mobile ne signale rien, il est rare que vous puissiez retirer la batterie, presque tous l'ont intégrée.

Certains terminaux, comme le PinePhone de Pine64, et d'autres marques dédiées à la création de téléphones mobiles sécurisés et à l'amélioration de la confidentialité, ont ajouté commutateurs matériels pour l'arrêt des modules sensibles. C'est-à-dire certains interrupteurs physiques avec lesquels vous pouvez éteindre des éléments tels que la caméra, le microphone ou le modem WiFi/BT, pour être en sécurité lorsque vous n'utilisez pas ces éléments.

Étant donné que la grande majorité des modèles ne l'ont pas, l'une des rares choses que nous pouvons faire pour empêcher l'écoute par caméra de l'appareil, c'est simplement acheter des onglets pour couvrir ceci lorsque vous ne l'utilisez pas. Cependant, les systèmes multi-capteurs actuels pour la caméra arrière ou principale des téléphones portables ont rendu cela un peu plus difficile, bien que cela soit toujours possible à l'avant. Certains mobiles incluent des détails pour améliorer la confidentialité, comme une caméra qui peut être masquée, ce qui est également apprécié.

Je ne voudrais pas laisser dans l'encrier capteurs biométriques, tels que les lecteurs d'empreintes digitales, la reconnaissance faciale ou oculaire. Ces données sont également sensibles et uniques, ce n'est donc pas une bonne idée qu'elles tombent entre de mauvaises mains. Malheureusement, les fabricants rendent de plus en plus difficile de les contourner. Par exemple:

- Ils sont passés de placer le capteur d'empreintes digitales derrière le mobile ou à une extrémité à les placer sous l'écran lui-même, ou dans le bouton marche/arrêt, vous n'avez donc pas d'autre choix que de l'utiliser.

- Il existe également des développements et des brevets pour les caméras sous l'écran lui-même, un autre obstacle pour le dissimuler.

Carte mémoire et câble USB : faites attention où vous les mettez

Au-delà de tout ce qui a été dit ci-dessus, un autre aspect auquel faire attention à la carte mémoire et au port de données USB. Ce sont des éléments dont il ne faut pas oublier qu'ils peuvent être utilisés comme vecteurs d'entrée de malwares. Pour l'éviter :

- Ne connectez pas le mobile Android via un câble USB à un équipement inconnu, tel qu'un cybercafé, une bibliothèque publique, etc.

- N'insérez pas non plus la carte microSD dans des ordinateurs auxquels vous ne faites pas confiance, elle pourrait être infectée puis infecter votre appareil mobile lorsque vous l'insérez.

- Et, encore moins, utilisez une microSD que vous trouvez, cela ne pourrait pas être un oubli, mais un acte intentionnel pour vous de l'utiliser et de vous infecter avec certains logiciels malveillants.

Désactivez le débogage maintenant !

El mode débogage ou débogage, d'Android, peut être utile pour accéder à certaines fonctions ou informations importantes pour les développeurs, ou dans certains cas particuliers. Cependant, vous ne devriez pas l'activer en règle générale, car certaines attaques pourraient en profiter. Pour désactiver ce mode :

- Allez dans les paramètres Android.

- Vous pouvez rechercher le moteur de recherche pour "développeur" et les options du développeur apparaîtront.

- Entrez et désactivez cette option.

L'origine du smartphone est-elle importante ?

LG Wing avec écran pivotant

Enfin et surtout, vous devriez toujours choisir des marques qui ne sont pas sur des listes noires de certains gouvernements pour leur sécurité douteuse (et je ne parle pas des marques « punies » par les guerres géopolitiques). C'est bien mieux s'ils sont européens, même si, en ce sens, il n'y a pas beaucoup de choix. Par exemple, le FairPhone, qui vient des Pays-Bas et vise à améliorer la sécurité, la confidentialité des utilisateurs et plus de durabilité.

Une autre option consiste à utiliser des appareils téléphones mobiles spécialement orientés vers la sécurité, la confidentialité et l'anonymat. De magnifiques options pour un usage professionnel, comme celles de Silent Circle, bien que si vous tenez compte de tous les conseils de ce tutoriel, vous pouvez choisir celui que vous préférez et obtenir de bons niveaux de sécurité.