Le schéma de déverrouillage sur un téléphone Android aujourd'hui est devenu comme l'une des mesures les plus sûres pour empêcher quelqu'un de curieux de pénétrer dans les entrailles de notre téléphone pour découvrir les secrets que nous pouvons y avoir. Enfin ce sont les photos de la grand-mère, de ce hamburger que nous avons mangé dans ce restaurant ou la copie du billet du billet d'avion. Ce que vous impliquez avec le schéma de déverrouillage est une mesure de sécurité pour protéger notre vie privée ou ce que nous voulons.

Si les mots de passe ont déjà été remis en question car au final nombreux sont les utilisateurs qui les rendent très simples sans complications, ce qui permet de les découvrir afin que quelqu'un avec de mauvaises intentions puisse entrer dans notre courrier ou quel serait notre compte Banque en ligne, maintenant un Norvégien élève a analysé plus de 4.000 modèles qui peut être menée pour lancer une étude sur les tendances que nous avons dans cette forme de sécurité.

Un «1234567» des bons

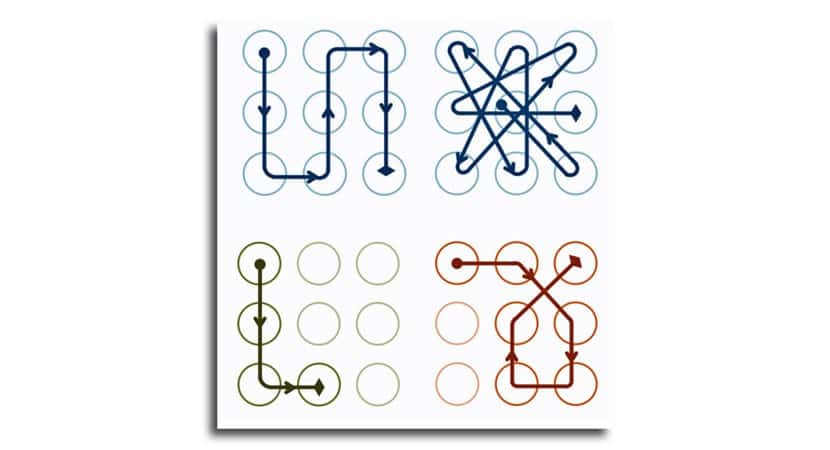

Marte Løge, l'étudiante en charge de cette étude, dit que les modèles de sécurité souffrent presque du même problème que les mots de passe, la prévisibilité. Les motifs répertoriés dans l'image d'en-tête sont les plus courants, donc il peut devenir facile de déverrouiller un terminal si vous ajoutez à cela des tendances bien connues.

Plus de 10% utilisent leur modèle de sécurité comme si c'était une lettre de l'alphabet et c'est généralement l'une de ses initiales ou celle de ses enfants. Une autre des données recueillies dans le cadre de leur étude est que 44% partent du nœud supérieur gauche de l'écran, ce qui n'a pas d'importance si l'utilisateur est gaucher ou droitier.

Un autre fait curieux est que 77% des modèles ils partent de l'un des quatre coins du motif et que le nombre maximum de nœuds par lesquels nous passons atteint 5 tandis que les autres passent par quatre, ce qui signifie qu'il peut y avoir un maximum de 1.624 combinaisons au total.

Facile à prévoir

Løge elle-même, lors d'une conférence à Las Vegas, a maintenu comme nous sommes assez prévisibles et que nous utilisons généralement les mêmes aspects lorsque nous créons un schéma de déverrouillage, un code PIN ou un mot de passe.

Un schéma de déverrouillage peut avoir un minimum de quatre nœuds et un maximum de neuf. Dans l'image ci-dessous, vous pouvez voir le nombre de combinaisons que le nombre de nœuds utilisés peut rendre possible.

Une autre des données qui a émergé de cette étude concerne le moment où les participants ont été confrontés à la tentative de créer un modèle pour une application d'achat en ligne, une application bancaire en ligne et une autre pour déverrouiller un smartphone. Ce qui est drôle, c'est que les plus jeunes sont ceux qui créent les motifs les plus étranges et les plus complexes. Quelque chose que peut-être que cela a à voir avec l'âge et comme nous sommes déjà parfois épuisés par tant de mots de passe pour différents services auxquels nous pouvons ajouter ces schémas de déverrouillage.

Løge conseille que essayons d'utiliser plus de nœuds et rendre leur modèle plus compliqué. Bien sûr, cela signifie également que nous l'oublions avec l'inconvénient que cela peut causer à l'utilisateur. Nous sommes donc finalement amenés à créer un motif "1234567" simple.

Une étude intéressante qui continue de montrer comme il peut être facile de déverrouiller votre téléphoneEt si celui qui fouine commence à regarder le reflet de l'écran avec la trace du motif du motif laissé précédemment, il va sûrement accéder au téléphone sans à peine échevelé.