Si Sie sind besorgt über die Android-Sicherheit, sollten Sie alles wissen, was Ihnen nicht gesagt wurde, da dieses Betriebssystem einige Geheimnisse birgt, die nur wenige kennen. Alles, was sie Ihnen nicht gesagt haben oder nicht sagen, abgesehen von Googles GMS-Diensten, binären Blobs, Root und angeblichen Sicherheits-Apps, von denen einige keinen wirklichen Nutzen gegen Cyber-Angriffe haben.

Darüber hinaus ist es auch wichtig festzustellen, ob Android mehr oder weniger sicher ist als iOS, und ob dies wirklich der Fall ist Können wir etwas tun als Benutzer, um die Sicherheit unserer Mobilgeräte zu verbessern.

Root oder nicht root: Das ist hier die Frage

Android basiert auf dem Linux-Kernel, ist aber keine GNU/Linux-Distribution. Dieses Google-System ist in Bezug auf die Kapazität, die der Benutzer hat, mit vielen Einschränkungen sehr begrenzt. Diese Einschränkungen können überwunden werden, indem man root ist, also ein privilegierter Benutzer, der alles tun kann. Aber trotzdem, Das Rooten des Mobiltelefons birgt Sicherheitsrisiken. Daher ist ein gerootetes Handy nicht immer sicherer, wie manche denken:

- Vorteil:

- Unbegrenzte Verwaltungskapazität, dh größere Kontrolle über das System.

- Überlegene Leistung.

- Möglichkeit, Bloatware zu deinstallieren.

- Größere Funktionalität.

- Zugriff auf ein Linux-Terminal.

- Fähigkeit, Sicherheitsänderungen vorzunehmen.

- Nachteile:

- Erlöschen der Garantie.

- Es besteht die Gefahr, dass das Gerät nicht mehr funktioniert (oder nicht so funktioniert, wie es sollte), wenn es nicht richtig gemacht wird.

- Wenn Sie das ROM von der falschen Seite herunterladen, kann es gefährliche Malware enthalten.

- Probleme mit OTA-Updates.

- Schädliche Anwendungen haben Ausführungsrechte, sodass nicht nur der Benutzer tun kann, was er will, sondern auch die Apps. Das heißt, Rooting maximiert den potenziellen Schaden durch bösartigen Code.

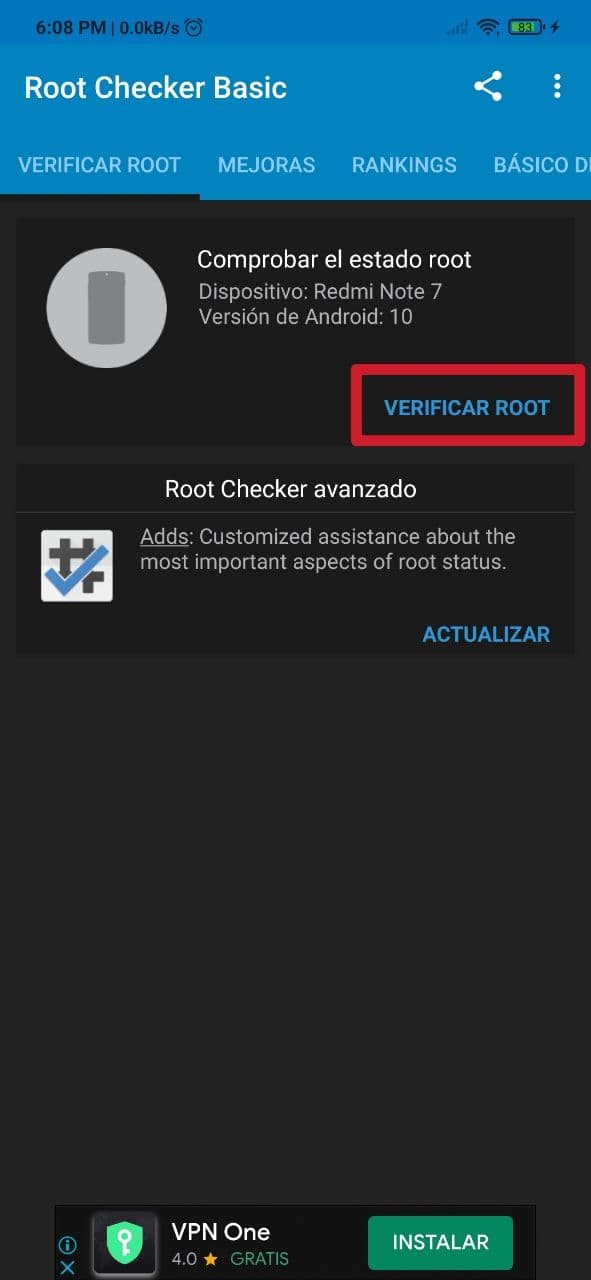

Manchmal Ihr Handy kann gerootet sein, ohne dass Sie es wissen, da jemand Zugriff darauf hatte und es hinter Ihrem Rücken getan hat. Der Grund dafür kann die Installation von Spyware sein. Zum Beispiel, um Ihr Handy fernsteuern zu können, auf das Mikrofon zuzugreifen und zu hören, was Sie sagen, oder Ihre Kamera und sehen, was Sie tun usw. Es ist viel häufiger als Sie denken, besonders bei eifersüchtigen Paaren, die einander nicht vertrauen. Um herauszufinden, ob es gerootet ist, können Sie Apps wie Root Checker verwenden, es ist sehr einfach und es wird Ihnen sagen, ob der Root-Zugriff erfolgreich installiert wurde oder nicht. Wenn es erfolgreich installiert wurde, stellt es eine Gefahr für Ihre Sicherheit dar.

Android-eigene Sicherheit: SELinux

Linux-Systeme verwenden in der Regel AppArmor oder SELinux als Sicherheitsmodule. Bei Android kommt SELinux zum Einsatz. Ein ursprünglich von Red Hat und der NSA entwickeltes Modul, das bei vielen Sicherheitsparanoikern Misstrauen hervorruft. Außerdem wählen diejenigen, die AppArmor bevorzugen, es nicht nur dafür, sondern es ist auch viel einfacher zu verwalten, während SELinux zu komplex sein kann, um es zu verstehen und sinnvoll zu nutzen.

Das Problem ist, dass Android bereits mit einer Standardkonfiguration geliefert wird, und Sie Sie können es nicht ändern, es sei denn, Sie sind root. Wenn Sie einige Apps sehen, die versprechen, Änderungen an SELinux vorzunehmen, handelt es sich entweder um einen Betrug oder sie benötigen dafür Root-Zugriff. Das einzige, was Sie tun können, ist, die Datenschutz- und Sicherheitseinstellungen zu überprüfen, die Sie in den Android-Einstellungen haben, um genau zu sehen, was erlaubt ist und was nicht, und das Handy so gepanzert wie möglich zu lassen.

Google Play: ein zweischneidiges Schwert

La Der Google Play App Store ist ein zweischneidiges Schwert. Einerseits ist es sehr praktisch, die benötigten Apps aus einer zuverlässigen Quelle zu installieren und so das Herunterladen gefährlicher .apk-Dateien von Drittanbietern oder unbekannten Quellen zu vermeiden. Diese APKs sind möglicherweise nicht bösartig, aber in vielen Fällen werden sie mit bösartigem Code modifiziert, um Passwörter zu stehlen, auf Bankdaten zuzugreifen, die Ressourcen Ihres Mobiltelefons zum Schürfen von Kryptowährungen zu verwenden usw.

Aber das versteckte Gesicht ist, dass Millionen von Apps verfügbar sind, und trotz der Filter von Google können Sie immer einigen bösartigen Apps entkommen, die zum Download verfügbar sein werden (einige mit ähnlichen Namen oder die gleichen wie andere, die nicht bösartig sind) und Sie werden es sein Malware installieren, ohne es zu merken, mit Folgen, die sehr schwerwiegend sein können, wie z. B. die Verwendung unbekannter Apps und Ursprünge. Überprüfen Sie daher am besten, ob der Entwickler der App, die Sie installieren möchten, vertrauenswürdig ist, indem Sie im Internet nach Informationen über ihn suchen.

Um die Sicherheit auf Ihrem Google Play zu verbessern, müssen Sie Befolgen Sie diese Tipps:

- Schützen Sie das Zahlungssystem die Sie verwenden, damit andere Personen (oder Minderjährige), die Ihr Mobiltelefon besitzen, keine Apps oder Dienste ohne Ihre Zustimmung kaufen können. Gehen Sie dazu zu Google Play Einstellungen > Zahlungen und Abonnements > Zahlungsmethoden > dort können Sie die aktiven Zahlungsmethoden verwalten. Um Zahlungen zu schützen, gehen Sie andererseits zu Google Play-Einstellungen > Einstellungen > Authentifizierung > Passwort für Käufe erforderlich > Für alle über dieses Gerät getätigten Käufe.

- Nutze die Option spielen Schützen um schädliche Apps zu analysieren.

Antimalware, die nicht funktioniert

Ein weiteres Android-Sicherheitsproblem ist die Antiviren- oder Anti-Malware-Software die es bei Google Play gibt. Nicht alle, die Sie sehen, funktionieren oder funktionieren nicht so, wie sie sollten. Vertrauen Sie daher diesen Paketen, die das System auf Malware scannen, nicht, da sie sehr gefährliche Bedrohungen übersehen könnten. Sicherheitshalber würde ich dir empfehlen, diese Apps zu verwenden:

- CONAN-Mobil: ist eine kostenlose App, die von INCIBE entwickelt wurde, und ist verantwortlich für die Analyse der Sicherheitseinstellungen Ihres Android-Geräts, die Analyse von Apps, Berechtigungen, die proaktive Netzwerküberwachung, die Analyse, ob Ihre E-Mail-Adressen angreifbar sind, und bietet OSI-Beratung. Es ist weder eine Antimalware noch eine Antivirensoftware, aber es ist ein perfekter Begleiter für sie.

- AVIRA Antivirus: Es ist eine kostenlose und einfach zu bedienende Antivirus-Anwendung, obwohl es eine kostenpflichtige Premium-Version mit zusätzlichen Funktionen gibt. Der Grund für diese Empfehlung ist, dass es sich um eine in Europa entwickelte App handelt, um mehr Vertrauen zu schaffen, und sie macht ihre Arbeit recht gut.

- BitDefender Mobile Sicherheit: ein weiterer Europäer und einer der besten, den Sie finden können, wenn es um eine kostenpflichtige Antiviren-App geht. Es verfügt über ein Schutzsystem gegen Malware, Online-Bedrohungen, Informationsschutz usw.

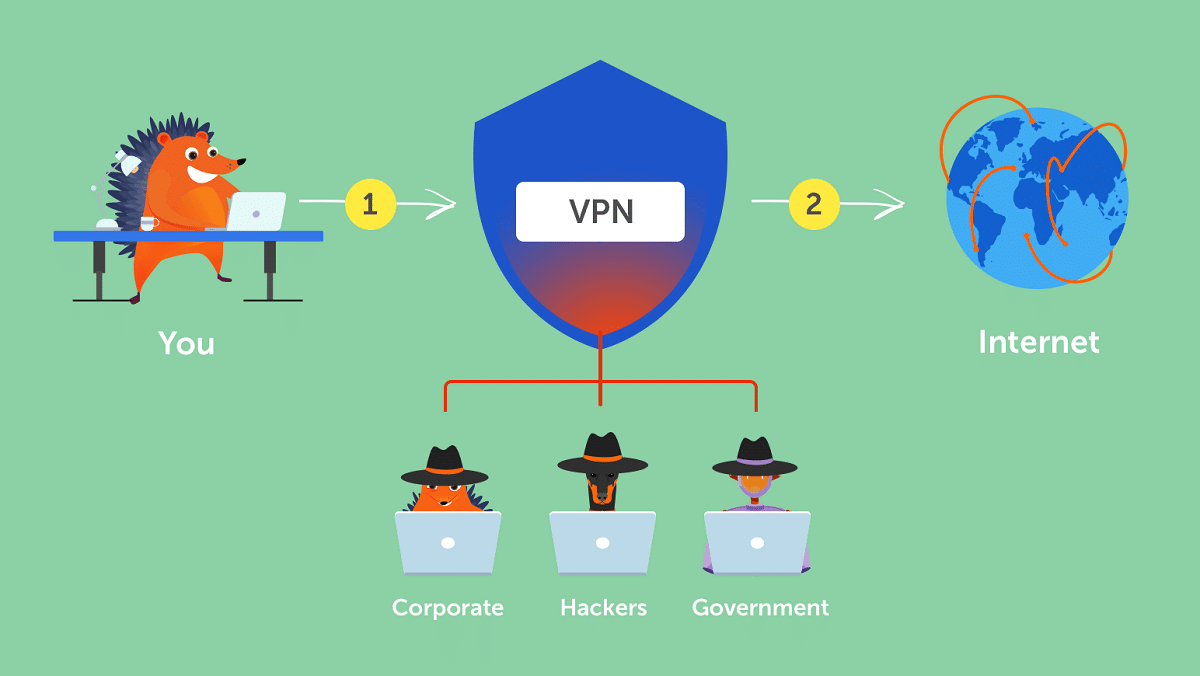

Verwenden Sie VPN

Egal wie gut Ihre Android-Sicherheitseinstellungen sind und egal wie gute Schutzsoftware Sie installiert haben, um sicherzustellen, dass Sie nicht anfällig für Angriffe vom Typ MitM, Spionage Ihrer Passwörter usw. sind, Verwenden Sie am besten ein VPN, mit viel mehr Grund, wenn Sie mit Ihrem mobilen Gerät telearbeiten und mit sensiblen Unternehmens- oder Kundendaten umgehen.

Dank dieser überhaupt nicht teuren Dienste können Sie den gesamten ein- und ausgehenden Netzwerkverkehr verschlüsseln größere Sicherheit und dass niemand darauf zugreifen kann, zusätzlich zur Bereitstellung größere Anonymität, mit einer anderen als der echten IP und ohne dass Ihr IPS Daten über die Netzwerknutzung auf seinen Servern sammeln kann.

Es gibt viele native VPN-Apps für Android, aber die besten drei die Sie beachten sollten und mit denen Sie Streaming-Plattformen problemlos nutzen können, sind:

- ExpressVPN: vielleicht das sicherste, schnellste, vollständigste und für den professionellen Einsatz geeignete, obwohl es auch teurer ist als andere Dienste.

- CyberGhost: das Beste, wenn Sie etwas Billiges, Einfaches, Funktionales, Sicheres und Einfaches suchen.

- PrivateVPN: eine gute Alternative, wenn Sie mit den vorherigen nicht zufrieden sind.

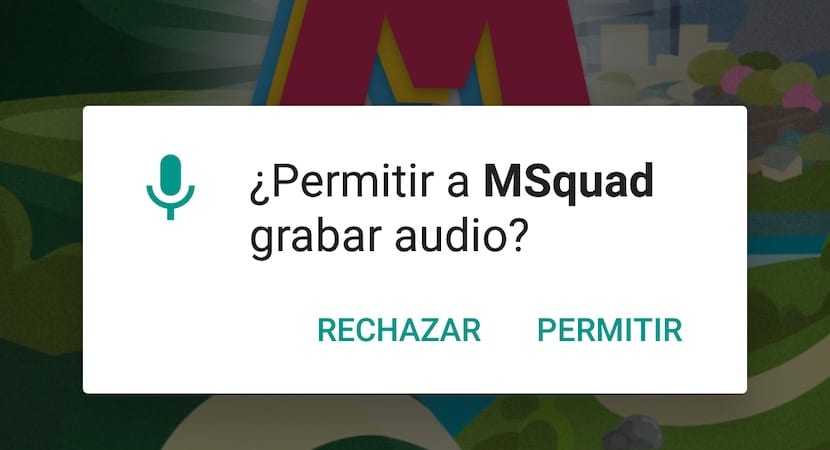

App-Berechtigungen verwalten

Ein weiterer wesentlicher Punkt für die Aufrechterhaltung einer guten Sicherheit und Privatsphäre ist die gute Verwaltung der Berechtigungen Ihrer installierten Anwendungen. Es reicht nicht nur, oben zu sagen, die Apps zu installieren, die weniger Berechtigungen benötigen, sondern auch Verwalten Sie diese Berechtigungen. Auch hier spielen Anwenderwissen und gesunder Menschenverstand eine Rolle. Um zum Beispiel auf den vorherigen Fall zurückzukommen, zeigt diese Taschenlampen-App B, die eine Genehmigung für die Kamera, Ihre Kontaktliste und den Speicher benötigt, an, dass sie mehr als nur Beleuchtung tut. Der Zugriff auf die Kamera ist gerechtfertigt, da Sie sie benötigen, um das Blitzlicht ein- oder auszuschalten. Stattdessen erfolgt der Zugriff auf Ihr Adressbuch oder Ihren Speicher wahrscheinlich aufgrund von Berichtsdaten (mithilfe von Trackern).

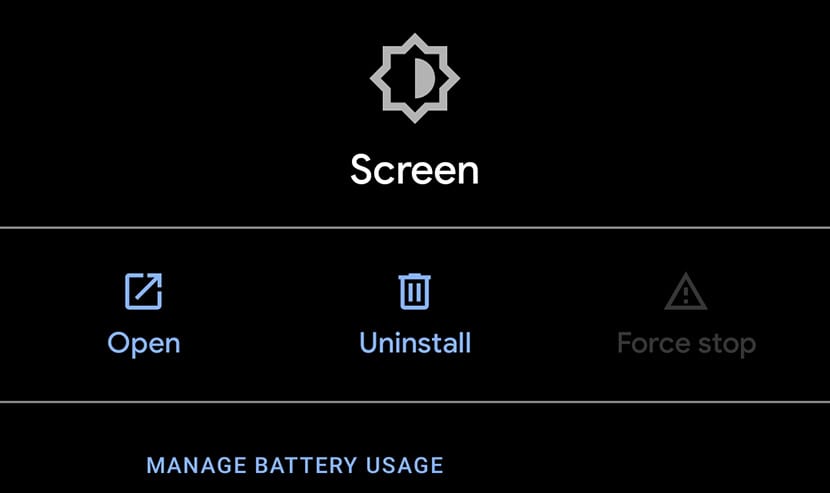

Es gibt einige Apps auf Google Play, um Berechtigungen zu verwalten, obwohl sie nicht notwendig sind, mit ihren eigenen Android-Einstellungen reichen:

- Rufen Sie die Android-App „Einstellungen“ auf.

- Suchen Sie nach dem Abschnitt Anwendungen.

- Berechtigungen

- Und dort können Sie die Berechtigungen sehen und ändern, die jede App hat.

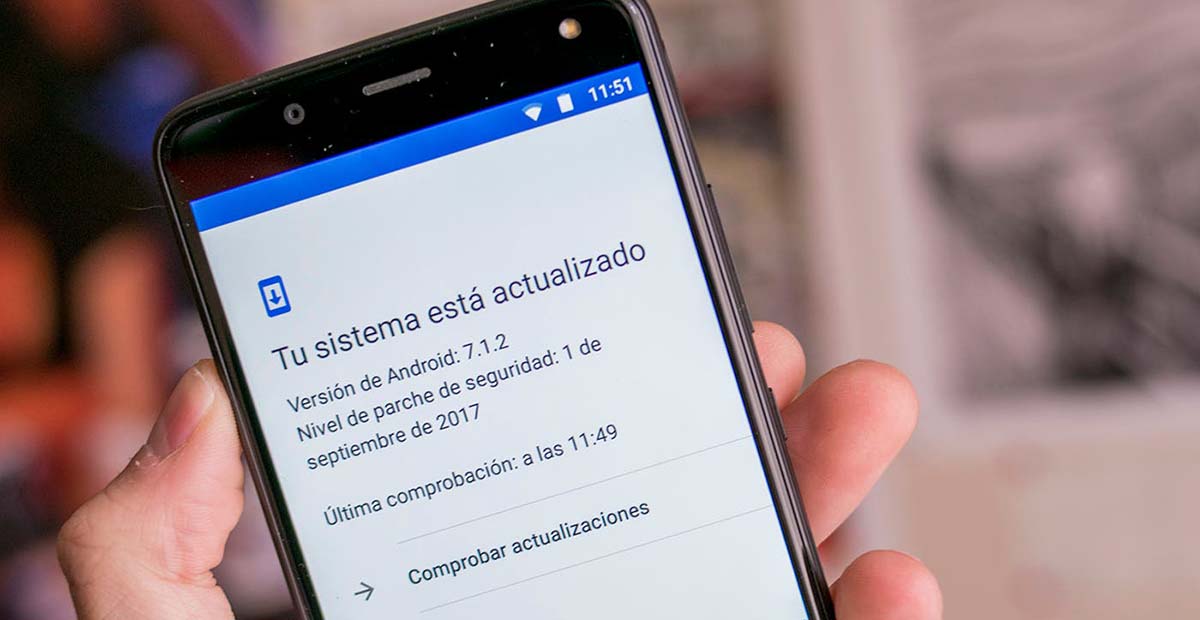

Aktualisiertes System

Natürlich werde ich nicht müde zu sagen, Halten Sie das Betriebssystem (und die Firmware) sowie die installierten Apps auf dem neuesten Stand, ist auch eine nette Sicherheitserweiterung. Denken Sie daran, dass das Android-System oder eines seiner Elemente Schwachstellen aufweisen kann. Da es sich um die neuesten Updates handelt, können Sie die neuesten Sicherheitspatches zur Verfügung haben, sodass diese Schwachstelle behoben ist und nicht von Cyberkriminellen ausgenutzt werden kann.

Vernachlässigen Sie diesen Teil nicht, er ist wichtiger als viele denken. Immer daran denken Ausstehende Updates überprüfen. So aktualisieren Sie Ihr Android-System per OTA (falls unterstützt):

- Gehen Sie zur Einstellungen-App.

- Suchen Sie den System-Updater (der Name kann je nach Ebene der benutzerdefinierten Benutzeroberfläche variieren).

- Suchen Sie nach verfügbaren Updates.

- Laden Sie die Updates herunter und installieren Sie sie.

En der Fall von Apps:

- Gehen Sie zu Google Play.

- Klicken Sie dann auf Ihr Konto, um auf das Konfigurationsmenü zuzugreifen.

- Gehen Sie zu Apps und Geräte verwalten.

- Wechseln Sie dann zur Registerkarte Verwalten.

- Und aktualisieren Sie die Apps in der Liste mit ausstehenden Updates.

Falls Ihr Android-Betriebssystem eine ältere Version hat, für die es keinen Support mehr gibt und keine Updates veröffentlicht werden, besteht die Möglichkeit, selbst ein aktuelleres ROM zu installieren, was überhaupt nicht empfohlen wird, da es möglicherweise nicht richtig funktioniert wenn es keine Unterstützung für Ihre Hardware hat, oder erwägen Sie den Wechsel zu einem anderen neuen Mobiltelefon mit einer neueren Version, die dies hat Updates per OTA (Over The Air).

Minimiere und du wirst gewinnen

Das Handy mit dem größten Minimalismus zu halten, ist ein weiterer klarer Vorteil für die Android-Sicherheit. Das ist es es ist besser, dass Sie nur die Apps verlassen, die Sie häufig verwenden, und deinstallieren Sie alle, die Sie nicht mehr verwenden, sowie die Bloatware, die das Mobiltelefon normalerweise ab Werk enthält. Dadurch wird verhindert, dass die Schwachstellen dieser Apps ausgenutzt werden, um Ihr Gerät zu gefährden. Denken Sie an die Formel:

weniger Code (weniger Apps) = weniger mögliche Schwachstellen

Gesunder Menschenverstand und Misstrauen: die beste Waffe

Phishing ist zu einem weiteren großen Problem geworden. Um dieser Sicherheitsbedrohung entgegenzuwirken, Das beste Werkzeug, das Ihnen zur Verfügung steht, heißt gesunder Menschenverstand und Misstrauen. Sie können Sie vor ziemlich wichtigen Gefahren bewahren. Einige Tipps sind zum Beispiel:

- Nicht öffnen (geschweige denn herunterladen von Anhängen) aus verdächtige E-Mails. Die verdächtigsten stammen in der Regel aus betrügerischen E-Mails, die sich als Bankunternehmen, Postamt, Endesa, Telefónica, Steuerbehörde usw. ausgeben und so angebliche Schulden geltend machen, die Sie haben. Sie sind auch häufig diejenigen, die Ihnen etwas ohne Bedingungen geben. Manchmal können sie Nachrichten auf Spanisch sein, manchmal könnten sie in einer anderen Sprache wie Englisch sein, was noch verdächtiger ist.

- nicht aufpassen Spam-Anrufe oder dass sie Sie nach Bankdaten, Zugang zu Diensten usw. fragen. Eine Bank oder ein Unternehmen wird Sie niemals telefonisch nach diesen Anmeldeinformationen fragen. Wenn sie es tun, ist es ein Betrug.

- Dasselbe kann auf angewendet werden SMS und andere Nachrichten dass sie über Instant-Messaging-Apps wie WhatsApp ankommen können und Sie nach Passwörtern, Codes usw. fragen, oder dass es sich um Personen handelt, die Sie nicht in die Agenda aufgenommen haben. Seien Sie immer misstrauisch und senden Sie nichts. Oftmals versuchen sie, sich für Verbrechen als Ihre Identität auszugeben.

- Betreten verboten verdächtige Webseiten und noch viel weniger greifen Sie über Links, die Sie per E-Mail erhalten, auf Seiten Ihrer Bank oder anderer Dienste zu, bei denen Sie registriert sind. Sie können Köder für Sie sein, um Ihre Zugangsdaten einzugeben, und sie werden sie behalten und Sie auf das echte Web umleiten. Cyberkriminelle haben diese Methoden so perfektioniert, dass es manchmal sogar mit einem SSL-Zertifikat (HTTPS) unmöglich ist, die betrügerische Website mit bloßem Auge von der echten zu unterscheiden.

- Überprüfen Sie regelmäßig Ihre Konten, wenn Sie einen verdächtigen Zugriff vermuten, verwenden Sie nach Möglichkeit die Bestätigung in zwei Schritten oder ändern Sie Ihr Passwort.

- Im Zweifel, sei vorsichtig und riskiere es nicht.

Backup-Richtlinie

Obwohl in Android-Systemen viele Daten enthalten sind mit der Cloud synchronisierenB. Kontakte, Kalender, Nachrichten von Instant Messaging-Apps usw., ist es wichtig, dass Sie eine proaktive Sicherungsrichtlinie haben. Es schadet nicht, dass Sie von Zeit zu Zeit ein Backup all Ihrer Daten auf einem USB-Stick oder einem externen Speichermedium erstellen.

Dadurch werden Probleme vermieden, die beispielsweise zu einem Ausfall Ihres Mobilgeräts führen könnten, durch den Sie alle Daten verlieren, oder Bedrohungen wie z die Ransomware, mit dem sie Ihre Daten verschlüsseln und Sie um eine Zahlung bitten, wenn Sie Ihnen das Passwort geben, damit Sie wieder auf Ihre Daten zugreifen können.

Starke Passwörter

Die von Ihnen verwendeten Passwörter müssen eine Reihe von erfüllen Mindestanforderungen sicher sein:

- Sie sollten haben mindestens 8 oder mehr Zeichen lang. Je kürzer, desto anfälliger für Brute-Force-Angriffe.

- Verwenden Sie niemals leicht zu erratende Passwörter soziale Entwicklung, wie der Name Ihres Haustieres, ein bestimmtes Datum wie Ihr Geburtstag, Ihr Lieblingsteam usw.

- Verwenden Sie niemals Wörter, die im Wörterbuch stehen als Passwort, oder Sie werden anfällig für Wörterbuchangriffe.

- Verwenden Sie kein Master-Passwort für alle. Jeder Dienst (E-Mail, OS-Login, Bank usw.) muss ein eindeutiges Passwort haben. Wenn sie also einen von ihnen herausfinden, können sie nicht auf andere Dienste zugreifen. Wenn Sie jedoch ein Lehrer entdeckt, kann er auf alle Dienste zugreifen, mit dem damit verbundenen Schaden.

- Das starke Passwort muss eine Mischung aus Buchstaben sein Kleinbuchstaben, Großbuchstaben, Symbole und Zahlen.

Zum Beispiel kann ein starke passwortvorlage würde:

d6C*WQa_7ex

Um sich diese langen und komplizierten Passwörter gut merken zu können, empfehle ich Ihnen, a Passwortmanager wie KeePass. Auf diese Weise müssen Sie sich diese nicht merken und haben sie in einer verschlüsselten und sicheren Datenbank.

Datenschutz: ein Recht

La Privatsphäre ist ein Recht, aber es ist ein Recht, das Tag für Tag verletzt wird von großen Technologiekonzernen, die personenbezogene Daten verwenden, die sie mit Big Data analysieren, um einen Vorteil zu erzielen, oder die sie für sehr saftige Geldbeträge an Dritte verkaufen. Darüber hinaus kommen Cyberkriminelle hinzu, die diese gestohlenen persönlichen Daten für Diebstahl, Erpressung, Verkauf im Deep/Dark Web usw. verwenden könnten.

Versuchen Geben Sie so wenig Daten wie möglich an, und minimieren ihre Leckage. Bei Cybersicherheitsangriffen wird eine der ersten Phasen als „Informationsbeschaffung“ bezeichnet, und je mehr Informationen ein Angreifer über Sie hat, desto einfacher wird der Angriff und desto mehr Wirkung wird er erzielen.

Einige Tipps dafür sind:

- Verwenden Sie sichere Instant-Messaging-Apps.

- Auch verwenden sichere Webbrowser, die Ihre Privatsphäre respektieren. Einige Empfehlungen sind Brave Browser, DuckDuck Go Privacy Browser und Firefox. Vergessen Sie auch nicht, auf ihre Einstellungen zuzugreifen und Pop-ups, Cookies, Verlauf, gespeicherte Protokolldaten usw. zu blockieren. Surfen Sie nach Möglichkeit im Inkognito-Modus.

Diebstahlschutz

Viele Antivirus-Software haben Anti-Diebstahl-Funktion, mit dem Sie per GPS erkennen können, wo sich Ihr Mobilgerät befindet, und sogar einen Befehl senden, um alle Daten aus der Ferne zu löschen, damit der Dieb (oder wer auch immer Ihr Handy findet, falls es verloren geht) keinen Zugriff auf sensible Daten hat, wie Banken usw. Es ist wichtig, diese Art von Funktionen zu aktivieren, falls einer dieser Diebstähle auftritt. Sie sollten sich nicht auf PIN- oder Bildschirmmuster, Zugangspasswörter usw. verlassen, sie sind positive zusätzliche Barrieren, aber es ist am besten, den Einfallsreichtum des Verdächtigen nicht in Frage zu stellen.

Dazu empfehle ich Ihnen, die Google-App für Android zu installieren Finde mein Gerät, oder was Sie verwenden der Webservice. Wenn Sie den Standort auf Ihrem Mobiltelefon aktiviert haben, können Sie es lokalisieren, es klingeln lassen, falls Sie es verloren haben, damit Sie es finden können, und die Daten aus Sicherheitsgründen aus der Ferne löschen.

Sichere Netzwerke, dunkle Netzwerke

zu stärken Sie Ihre Netzwerke Auf Mobilgeräten sollten Sie drei grundlegende Punkte beachten, die die Android-Sicherheit verbessern:

- nicht verbinden nicht vertrauenswürdige drahtlose Netzwerke, von BT an Ihren Fingerspitzen oder kostenlose WiFi-Netzwerke. Sie können Köder sein, um einfacher auf Ihr Gerät zuzugreifen.

- Benutzt du sie nicht? Schaltet aus. Sie sparen nicht nur Batterie, Sie können auch WiFi-Netzwerk, Bluetooth, NFC, Daten deaktivieren. Der Flugmodus kann auch eine schnelle Lösung sein, um ihn zu aktivieren, aber denken Sie daran, dass Sie auch keine Leitung haben werden.

- Analysieren Sie, ob Sie Router hat eine Schwachstelle. Wenn ja, aktualisieren Sie Ihre Firmware, falls Sicherheitspatches vorhanden sind. Zum Beispiel mit der App WiFi Analyzer. Es gibt auch andere interessante Apps wie Fing, WiFi WPS/WPA Tester usw.

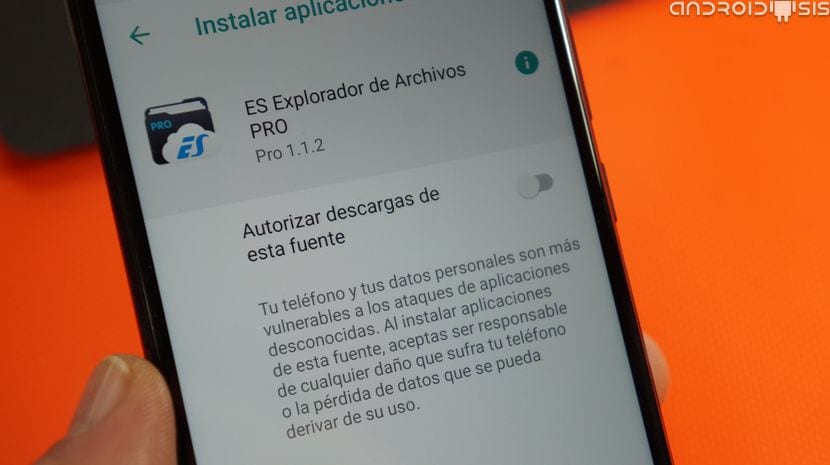

Unbekannte Quellen und ROMs

Natürlich sollten Sie immer die Berechtigung haben, Apps von zu installieren unbekannter Herkunft aus auf Ihrem Android-System:

- Gehe zu den Einstellungen.

- Das Auffinden von „unbekannten Quellen“ in anderen UI-Ebenen kann anders heißen, z. B. „unbekannte Apps installieren“ oder ähnlich.

- Gehen Sie hinein und Sie können es deaktivieren oder die aktuellen System-Apps sehen, die diese Berechtigung haben (es sollte keine geben).

In Bezug auf die roms, wenn Sie sich nicht entscheiden, selbst oder als Root eine andere Version zu installieren, sollten Sie in dieser Hinsicht kein Problem haben. Nur diejenigen, die sich entscheiden, ein anderes ROM zu installieren, können auf diese Probleme stoßen, indem sie ROMs von (inoffiziellen) Websites Dritter herunterladen, die mit bösartigem Code verändert wurden. Laden Sie daher immer von offiziellen Websites herunter.

Binäre Blobs, proprietäre Software und andere Risiken

Andere Sicherheitsprobleme, gegen die alle Benutzer völlig ungeschützt sind, unabhängig von den von Ihnen verwendeten Konfigurationen und Sicherheits-Plugins, sind die außerhalb der Kontrolle des Benutzers:

- Software:

- Proprietärer oder geschlossener Code: Wenn proprietäre oder Closed-Source-Apps oder -Dienste verwendet werden, gibt es keinen Zugriff auf den Quellcode des Programms und es ist nicht sicher bekannt, was es tatsächlich tut (Hintertüren, um den Fernzugriff ohne Zustimmung des Benutzers zu ermöglichen, Verfolgung von Daten, das berühmte bidirektionale Telemetrie, wie manche es nennen, absichtliche oder unbeabsichtigte Schwachstellen, Fehler usw.), abgesehen von den Funktionen, für die es anscheinend entwickelt wurde. Auch wenn ein Sicherheitsproblem erkannt wird, ist der Softwareentwickler der einzige, der es beheben und die entsprechenden Patches liefern kann. Aber dafür muss man auf die gute Arbeit des Entwicklers vertrauen und den Willen, es schnell zu tun.

- Manipulation in der Open-Source-Lieferkette: Freie und Open-Source-Software entgeht auch vielen dieser Übel nicht. Quellcodes könnten modifiziert werden, um absichtlich Schwachstellen oder Hintertüren sowie andere Arten von bösartigem Code usw. einzuführen. Es ist nicht das erste Mal, dass es passiert, also sollten Sie auch nicht zu 100% vertrauen. Das Positive ist jedoch, dass jeder in den Quellcode schauen und solche Probleme finden und sogar selbst patchen kann. Daher ist es viel schwieriger, etwas in Dateien zu verstecken, die der ganzen Welt ausgesetzt sind (offen), als in solchen, auf die nur ein Unternehmen oder Entwickler Zugriff hat (geschlossen).

- Kernel:

- binäre Blobs: Dies sind die Module oder Controller (Treiber) sowie die Firmware, die Closed Source oder proprietär ist und sich im Linux-Kernel befindet und von Unternehmen bereitgestellt wird, die bestimmte Funktionen zur Unterstützung ihrer Geräte enthalten. Viele sind misstrauisch gegenüber diesen undurchsichtigen Teilen, da sie die gleichen Gefahren wie geschlossene Software mit einem erschwerenden Umstand haben würden, sie laufen nicht im Benutzerbereich, sondern im privilegierten Bereich, weshalb sie viel schädlicher sein können.

- Fehler und Schwachstellen: Natürlich ist weder Linux noch ein anderer Betriebssystemkern 100% sicher, es hat auch Schwachstellen und Fehler, die mit neuen Versionen und Updates erkannt und behoben werden, obwohl es auch wahr ist, dass es Möglichkeiten gibt, wenn neue Versionen herauskommen andere mögliche Schwachstellen oder Fehler werden hinzugefügt, die vorher nicht vorhanden waren. Etwas, das mit allen Systemen und Software auf der Welt passiert, egal welcher Art.

- Hardware:

- Torjan-Hardware: In letzter Zeit wird immer häufiger davon gesprochen, Hardware zu modifizieren, um versteckte Funktionen einzubauen oder sie angreifbarer zu machen. Diese Arten von Modifikationen können von den RTL-Designs der Chips bis zu den letzten Entwicklungsstadien vorgenommen werden, selbst wenn das endgültige Design die Gießerei oder Halbleiterfabrik erreicht hat, indem die Masken für die Fotolithografie geändert werden. Und diese Probleme sind extrem schwer zu erkennen, wenn nicht gar unmöglich. Wenn also eine Regierung oder Einheit eine Sicherheitsbedrohung für ihre Feinde darstellen wollte, wäre dies die beste Methode.

- Sicherheitslücken: Selbst wenn unbeabsichtigt, kann es natürlich auch Hardware-Schwachstellen geben, wie bei Spectre, Meltdown, Rowhammer usw., und diese Art von Seitenkanalangriffen können stark gefährdete Daten wie Passwörter offenlegen .

Herausnehmbarer Akku, Laschen für Kameras und Sicherheitsschalter

Das sollte man auch wann wissen Das Handy schaltet sich aus und der Akku ist leer, es ist noch etwas Strom übrig und das Terminal könnte verfolgt werden. Daher verwenden viele Kriminelle, um eine Verfolgung zu vermeiden, alte Handys oder solche, die vom Akku entfernt werden können, um sie vollständig offline zu schalten. Selbst wenn es nicht darum geht, ein Verbrechen zu begehen, sondern um 100% sicher zu sein, dass das Mobiltelefon nichts meldet, ist es leider selten, dass Sie den Akku entfernen können, fast alle haben ihn integriert.

Einige Terminals, wie das PinePhone von Pine64, und andere Marken, die sich der Entwicklung sicherer Mobiltelefone und der Verbesserung der Privatsphäre verschrieben haben, wurden hinzugefügt Hardwareschalter zur Abschaltung empfindlicher Module. Das heißt, einige physische Schalter, mit denen Sie Teile wie die Kamera, das Mikrofon oder das WiFi / BT-Modem ausschalten können, um sicher zu sein, wenn Sie diese Elemente nicht verwenden.

Da die überwiegende Mehrheit der Modelle es nicht hat, ist es eines der wenigen Dinge, die wir tun können Abhören per Kamera verhindern des Geräts ist es einfach Kaufen Sie Tabs zum Abdecken dies, wenn Sie es nicht verwenden. Die aktuellen Multisensorsysteme für die Rück- oder Hauptkamera von Handys haben dies jedoch etwas erschwert, obwohl es auf der Vorderseite noch möglich ist. Einige Mobiltelefone enthalten Details zur Verbesserung der Privatsphäre, z. B. eine Kamera, die ausgeblendet werden kann, was auch geschätzt wird.

Ich möchte nicht im Tintenfass bleiben Biometrische Sensoren, wie Fingerabdruckleser, Gesichts- oder Augenerkennung. Diese Daten sind außerdem sensibel und einzigartig, daher ist es keine gute Idee, dass sie in die falschen Hände geraten. Leider machen es die Hersteller immer schwieriger, sie zu umgehen. Beispielsweise:

- Sie haben den Fingerabdrucksensor nicht mehr hinter dem Mobiltelefon oder an einem Ende platziert, sondern unter dem Bildschirm selbst oder in der Ein- und Ausschalttaste, sodass Sie keine andere Wahl haben, als ihn zu verwenden.

- Es gibt auch Entwicklungen und Patente für Kameras unter dem Bildschirm selbst, ein weiteres Hindernis, um ihn zu vertuschen.

Speicherkarte und USB-Kabel: Achten Sie darauf, wo Sie sie hinlegen

Über alles oben Gesagte hinaus noch ein weiterer Aspekt dazu Zu beachten ist die Speicherkarte und der USB-Datenanschluss. Sie sind Elemente, bei denen wir nicht vergessen dürfen, dass sie als Eintrittsvektoren für Malware verwendet werden können. Um es zu vermeiden:

- Schließen Sie das Android-Telefon nicht über ein USB-Kabel an einen unbekannten Computer an, z. B. ein Internetcafé, eine öffentliche Bibliothek usw.

- Legen Sie die microSD-Karte auch nicht in Computer ein, denen Sie nicht vertrauen, sie könnte infiziert werden und dann Ihr mobiles Gerät infizieren, wenn Sie sie einlegen.

- Und, geschweige denn, verwenden Sie eine microSD, die Sie finden, es könnte kein Versehen sein, sondern eine absichtliche Handlung für Sie, um sie zu verwenden und sich mit Malware zu infizieren.

Debug jetzt ausschalten!

El Debug-Modus oder Debugging, von Android, kann nützlich sein, um auf bestimmte Funktionen oder Informationen zuzugreifen, die für Entwickler wichtig sind, oder in bestimmten speziellen Fällen. Allerdings sollten Sie es in der Regel nicht aktiv haben, da einige Angriffe es ausnutzen könnten. So deaktivieren Sie diesen Modus:

- Gehen Sie in die Android-Einstellungen.

- Sie können die Suchmaschine nach „Entwickler“ durchsuchen und die Entwickleroptionen werden angezeigt.

- Gehen Sie hinein und deaktivieren Sie diese Option.

Spielt die Herkunft des Smartphones eine Rolle?

LG Wing mit schwenkbarem Display

Zu guter Letzt sollten Sie immer Wählen Sie Marken, die nicht auf schwarzen Listen stehen von bestimmten Regierungen wegen ihrer zweifelhaften Sicherheit (und ich beziehe mich nicht auf Marken, die durch geopolitische Kriege „bestraft“ wurden). Viel besser, wenn sie europäisch sind, obwohl es in diesem Sinne nicht viel Auswahl gibt. Zum Beispiel das FairPhone aus den Niederlanden, dessen Ziel es ist, die Sicherheit, den Datenschutz der Benutzer und mehr Nachhaltigkeit zu verbessern.

Eine weitere Möglichkeit ist die Verwendung von Geräten Mobiltelefone, die speziell auf Sicherheit, Privatsphäre und Anonymität ausgerichtet sind. Hervorragende Optionen für den professionellen Einsatz, wie die von Silent Circle, obwohl Sie, wenn Sie alle Tipps in diesem Tutorial berücksichtigen, diejenige auswählen können, die Sie bevorzugen, und ein gutes Sicherheitsniveau erreichen.