Si أنت قلق بشأن أمان Android، يجب أن تعرف كل شيء لم يتم إخبارك به ، لأن نظام التشغيل هذا يحتفظ ببعض الأسرار التي لا يعرفها سوى القليل. كل ما لم يخبروك به أو لم يخبروك به ، بخلاف خدمات Google GMS ، والنقاط الثنائية ، والجذر ، وتطبيقات الأمان المفترضة ، بعضها دون استخدام حقيقي كبير ضد الهجمات الإلكترونية.

علاوة على ذلك ، من المهم أيضًا تحديد ما إذا كان Android أكثر أو أقل أمانًا من iOS ، وما إذا كان بالفعل هل يمكننا فعل شيء كمستخدمين لتحسين أمان أجهزتنا المحمولة.

جذر أم لا جذر: هذا هو السؤال

يعتمد Android على نواة Linux ، لكنه ليس توزيعة GNU / Linux. نظام Google هذا محدود للغاية من حيث السعة التي يمتلكها المستخدم ، مع وجود العديد من القيود. يمكن التغلب على هذه القيود من خلال الوصول إلى الجذر ، أي مستخدم متميز يمكنه فعل أي شيء. ولكن مع ذلك، تجذير الهاتف المحمول له مخاطره الأمنية. لذلك ، لا يكون الهاتف المحمول المتجذر دائمًا أكثر أمانًا كما يعتقد البعض:

- ميزة:

- قدرة إدارية غير محدودة ، أي سيطرة أكبر على النظام.

- أداء خارق.

- القدرة على إلغاء تثبيت bloatware.

- وظائف أكبر.

- الوصول إلى محطة لينكس.

- القدرة على إجراء تغييرات أمنية.

- عيوب:

- إبطال الضمان.

- قد تكون عرضة لخطر توقف الجهاز عن العمل (أو لا يعمل كما ينبغي) إذا لم يتم بشكل صحيح.

- إذا قمت بتنزيل ROM من موقع خاطئ ، فقد يحتوي على برامج ضارة خطيرة.

- مشاكل مع تحديثات OTA.

- تتمتع التطبيقات الضارة بامتيازات التنفيذ ، لذلك لا يستطيع المستخدم فقط فعل ما يريد ، ولكن أيضًا التطبيقات. وهذا يعني أن عملية الوصول إلى الجذر تزيد من الضرر المحتمل للتعليمات البرمجية الضارة.

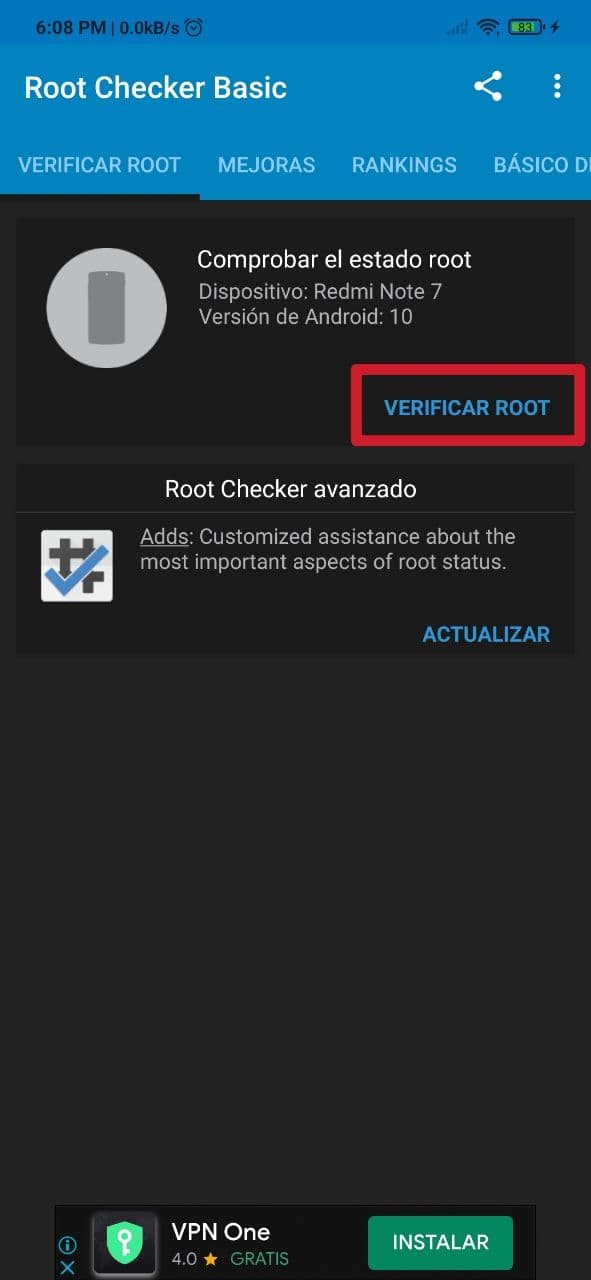

بعض الأحيان، قد يتم عمل روت لهاتفك المحمول دون علمك بذلك، نظرًا لأن شخصًا ما تمكن من الوصول إليه وقام بذلك من وراء ظهرك. قد يكون سبب القيام بذلك هو تثبيت نوع من برامج التجسس. على سبيل المثال ، لتتمكن من التحكم في هاتفك المحمول عن بعد ، والوصول إلى الميكروفون والاستماع إلى ما تقوله ، أو الكاميرا الخاصة بك ومعرفة ما تفعله ، وما إلى ذلك. إنه متكرر أكثر مما تتخيل ، خاصة في الأزواج الغيورين الذين لا يثقون ببعضهم البعض. لمعرفة ما إذا كان متجذرًا أم لا ، يمكنك استخدام تطبيقات مثل Root Checker ، فهو بسيط للغاية وسيخبرك ما إذا تم تثبيت الوصول إلى الجذر بنجاح أم لا. إذا تم تثبيته بنجاح ، فسيشكل ذلك خطرًا على أمنك.

أمان Android الفطري: SELinux

تستخدم أنظمة Linux بشكل عام AppArmor أو SELinux كوحدات أمان. في حالة Android ، يتم استخدام SELinux. وحدة تم تطويرها في البداية من قبل Red Hat و NSA ، وهو أمر يولد عدم الثقة في العديد من حالات جنون العظمة الأمنية. أيضًا ، أولئك الذين يفضلون AppArmor لا يختارونه لهذا الغرض فحسب ، بل يسهل إدارته أيضًا ، في حين أن SELinux يمكن أن يكون معقدًا للغاية بحيث لا يمكن فهمه والاستفادة منه بشكل جيد.

المشكلة هي أن Android يأتي بالفعل مع التكوين الافتراضي ، وأنت لا يمكنك تغييره إلا إذا كنت الجذر. إذا رأيت بعض التطبيقات التي تعد بإجراء تغييرات على SELinux ، فهي إما عملية احتيال أو تحتاج إلى الوصول إلى الجذر للقيام بذلك. الشيء الوحيد الذي يمكن القيام به هو مراجعة إعدادات الخصوصية والأمان التي لديك في إعدادات Android لمعرفة ما هو مسموح به وما هو غير مسموح به بعناية ، وترك الهاتف مصفحًا قدر الإمكان.

جوجل بلاي: سيف ذو حدين

La متجر تطبيقات Google Play هو سيف ذو حدين. من ناحية أخرى ، من العملي جدًا تثبيت التطبيقات التي تحتاجها من مصدر موثوق ، وتجنب تنزيل .apk الخطير من جهات خارجية أو مصادر غير معروفة. قد لا تكون ملفات APK ضارة ، ولكن في كثير من الحالات سيتم تعديلها برمز ضار لسرقة كلمات المرور والوصول إلى التفاصيل المصرفية واستخدام موارد هاتفك المحمول لتعدين العملات المشفرة وما إلى ذلك.

لكن الوجه المخفي هو أن هناك الملايين من التطبيقات المتاحة ، وعلى الرغم من فلاتر Google ، يمكنك دائمًا الهروب من بعض التطبيقات الضارة التي ستكون متاحة للتنزيل (بعضها يحمل أسماء مشابهة أو نفس التطبيقات غير الضارة) وستكون كذلك تثبيت برامج ضارة دون أن تدرك ذلك، مع عواقب يمكن أن تكون خطيرة للغاية ، مثل استخدام تطبيقات وأصول غير معروفة. لهذا السبب ، من الأفضل التحقق مما إذا كان مطور التطبيق الذي ستقوم بتثبيته جديرًا بالثقة من خلال البحث عن معلومات عنه على الإنترنت.

لتحسين الأمان على Google Play الخاص بك ، يجب عليك ذلك اتبع هذه النصائح:

- حماية نظام الدفع التي تستخدمها حتى لا يتمكن الأشخاص الآخرون (أو القصر) الذين يمتلكون هاتفك المحمول من شراء تطبيقات أو خدمات دون موافقتك. للقيام بذلك ، انتقل إلى إعدادات Google Play> المدفوعات والاشتراكات> طرق الدفع> هناك يمكنك إدارة طرق الدفع النشطة. من ناحية أخرى ، لحماية المدفوعات ، انتقل إلى إعدادات Google Play> الإعدادات> المصادقة> طلب كلمة مرور لعمليات الشراء> لجميع عمليات الشراء التي تتم من خلال هذا الجهاز.

- استخدم الخيار اللعب حماية لتحليل التطبيقات الضارة.

مكافحة البرامج الضارة التي لا تعمل

مشكلة أمان Android الأخرى هي برامج مكافحة الفيروسات أو البرامج الضارة موجود على Google Play. لا يعمل كل الأشخاص الذين تراهم أو لا يعملون كما ينبغي. لذلك ، لا تثق في هذه الحزم التي تفحص النظام بحثًا عن البرامج الضارة ، لأنها قد تفوتك تهديدات خطيرة للغاية. لتكون آمنًا ، أوصيك باستخدام هذه التطبيقات:

- كونان موبايل: هو تطبيق مجاني تم تطويره بواسطة INCIBE وهو مسؤول عن تحليل إعدادات أمان Android ، وتحليل التطبيقات ، والأذونات ، والمراقبة الاستباقية للشبكة ، وتحليل ما إذا كانت عناوين بريدك الإلكتروني معرضة للخطر ، ويقدم نصائح OSI. إنه ليس برنامجًا مضادًا للبرامج الضارة في حد ذاته ، كما أنه ليس برنامجًا مضادًا للفيروسات ، ولكنه الرفيق المثالي لهم.

- مضاد الفيروسات AVIRA: إنه تطبيق مضاد فيروسات مجاني وسهل الاستخدام ، على الرغم من أنه يحتوي على إصدار Premium مدفوع ، مع وظائف إضافية. سبب هذه التوصية هو أنه تطبيق تم تطويره في أوروبا ، لمزيد من الثقة ، ويقوم بعمله بشكل جيد.

- برنامج BitDefender لأمن الأجهزة المحمولة: أوروبي آخر ، وواحد من أفضل التطبيقات التي يمكنك العثور عليها عندما يتعلق الأمر بتطبيق مدفوع لمكافحة الفيروسات. يحتوي على نظام حماية ضد البرامج الضارة والتهديدات عبر الإنترنت وحماية المعلومات وما إلى ذلك.

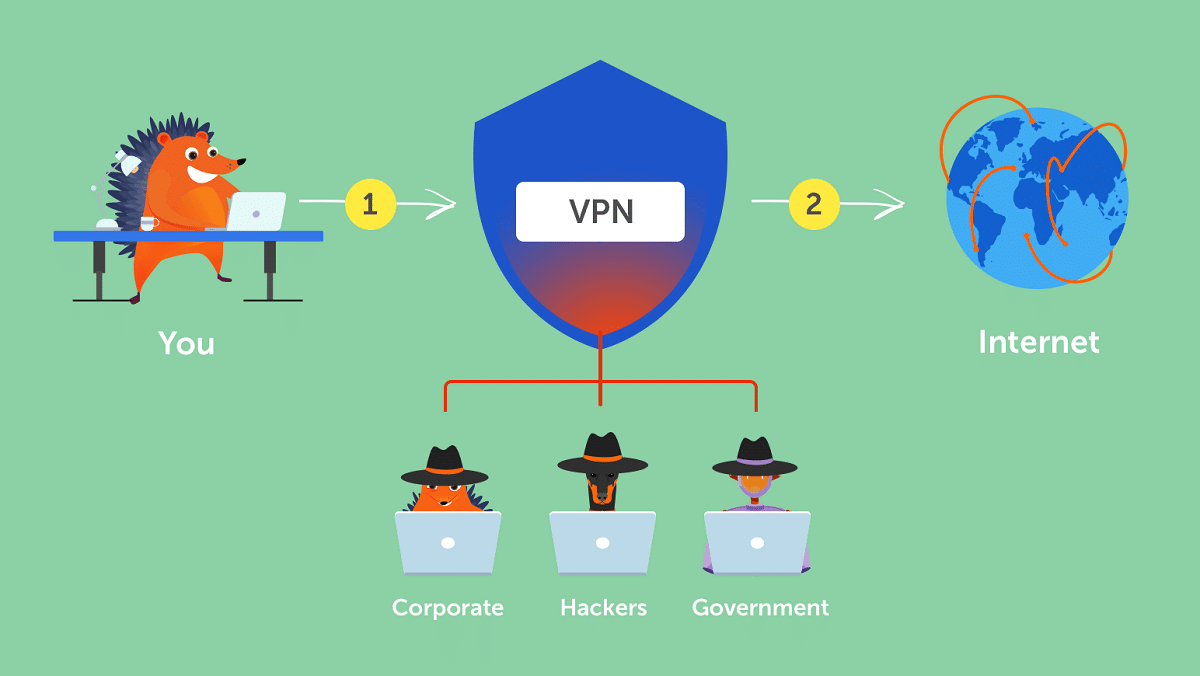

استخدم VPN

بغض النظر عن مدى جودة إعدادات أمان Android ، وبغض النظر عن مدى جودة برنامج الحماية الذي قمت بتثبيته ، للتأكد من أنك لست عرضة لهجمات من نوع MitM ، أو التجسس على كلمات المرور الخاصة بك ، وما إلى ذلك ، من الأفضل استخدام VPN، لسبب أكثر بكثير إذا كنت تعمل عن بعد بجهازك المحمول وتعاملت مع بيانات الشركة أو العملاء الحساسة.

بفضل هذه الخدمات ، التي ليست باهظة الثمن على الإطلاق ، ستتمكن من تشفير كل حركة مرور الشبكة الواردة والصادرة ، إلى مزيد من الأمن وأن لا أحد يستطيع الوصول إليه بالإضافة إلى توفيره قدر أكبر من عدم الكشف عن هويته، مع عنوان IP مختلف عن العنوان الحقيقي وبدون أن تتمكن IPS الخاص بك من جمع البيانات على استخدام الشبكة على خوادمها.

هناك العديد من تطبيقات VPN الأصلية لنظام Android، ولكن الثلاثة الأفضل التي يجب أن تفكر فيها والتي ستسمح لك باستخدام منصات البث دون مشاكل ، هي:

- ExpressVPN: ربما الأكثر أمانًا والأسرع والأكثر اكتمالًا وملاءمة للاستخدام المهني ، على الرغم من أنها أيضًا أغلى من الخدمات الأخرى.

- CyberGhost: الأفضل إذا كنت تبحث عن شيء رخيص وسهل وعملي وآمن وبسيط.

- PrivateVPN: بديل جيد إذا لم تكن راضيًا عن سابقاتها.

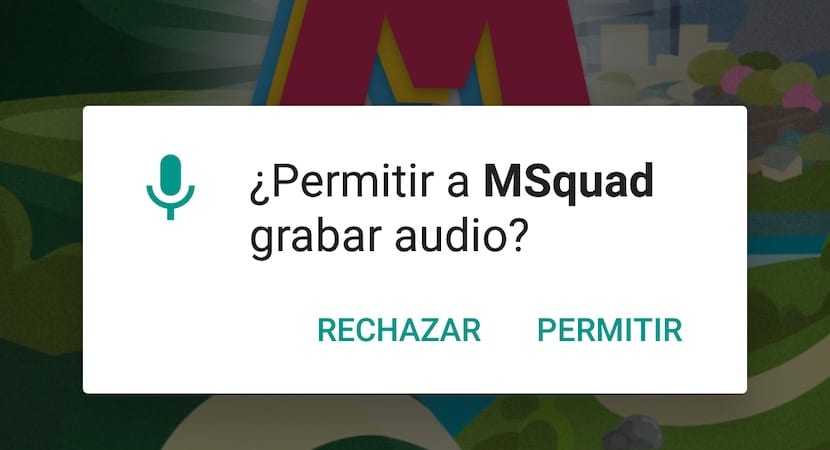

إدارة أذونات التطبيق

هناك نقطة أساسية أخرى للحفاظ على الأمان والخصوصية الجيدين وهي إدارة أذونات التطبيقات المثبتة بشكل جيد. لا يكفي أن نقول أعلاه فقط ، لتثبيت تلك التطبيقات التي تحتاج إلى أذونات أقل ، ولكن أيضًا إدارة هذه الأذونات. تلعب هنا أيضًا معرفة المستخدم والفطرة السليمة. على سبيل المثال ، بالعودة إلى الحالة السابقة ، فإن تطبيق المصباح B الذي يحتاج إلى إذن للكاميرا ، وقائمة جهات الاتصال الخاصة بك ، والتخزين ، سيشير إلى أنه يفعل شيئًا أكثر من الإضاءة. الوصول إلى الكاميرا له ما يبرره ، لأنك بحاجة إليها لتشغيل ضوء الفلاش أو إيقاف تشغيله. بدلاً من ذلك ، من المحتمل أن يكون الوصول إلى دفتر العناوين أو التخزين بسبب الإبلاغ عن البيانات (باستخدام أدوات التتبع).

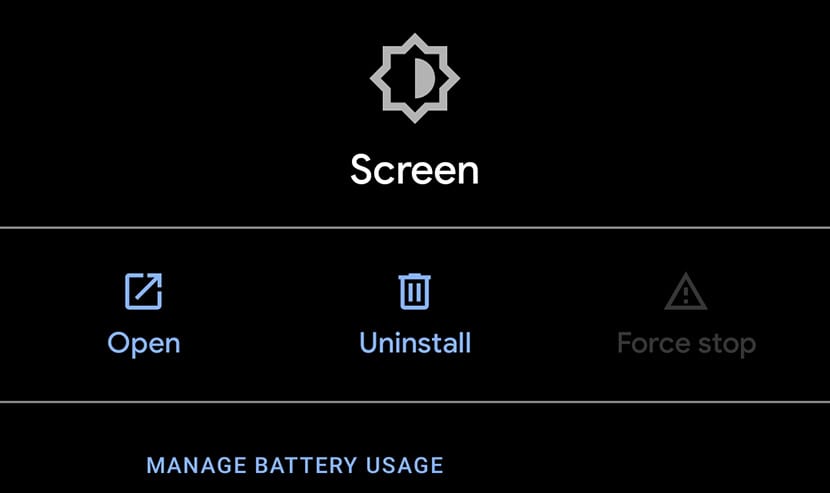

هناك بعض التطبيقات على Google Play لإدارة الأذونات ، على الرغم من أنها ليست ضرورية ، إلا أنها تمتلكها إعدادات Android كافية:

- انتقل إلى تطبيق إعدادات Android.

- ابحث عن قسم التطبيقات.

- أذونات

- وهناك يمكنك رؤية وتعديل الأذونات التي يمتلكها كل تطبيق.

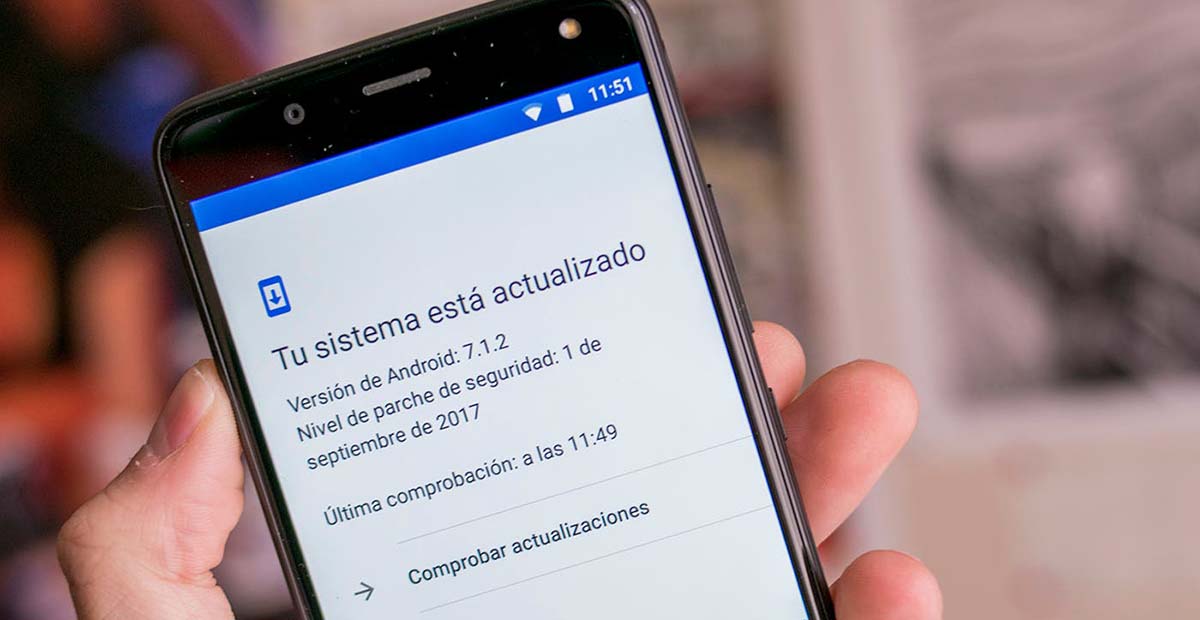

نظام محدث

بالطبع هذا شيء لن أتعب من قوله ، حافظ على تحديث نظام التشغيل (والبرامج الثابتة) ، وكذلك التطبيقات المثبتة، هو أيضًا تحسين أمان رائع. ضع في اعتبارك أن نظام Android أو أي من عناصره قد يكون به ثغرات أمنية. نظرًا لكونك آخر التحديثات ، ستتمكن من الحصول على أحدث تصحيحات الأمان المتاحة ، بحيث يتم حل هذه الثغرة الأمنية ولا يمكن لمجرمي الإنترنت استغلالها.

لا تهمل هذا الجزء ، فهو أهم مما يعتقده الكثيرون. دائما تذكر مراجعة التحديثات المعلقة. لتحديث نظام Android الخاص بك عن طريق OTA (إذا كان مدعومًا):

- انتقل إلى تطبيق الإعدادات.

- ابحث عن محدث النظام (قد يختلف في الاسم اعتمادًا على طبقة واجهة المستخدم المخصصة).

- تحقق من وجود تحديثات متوفرة.

- قم بتنزيل التحديثات وتثبيتها.

En حالة التطبيقات:

- اذهب إلى Google Play.

- ثم انقر فوق حسابك للوصول إلى قائمة التكوين.

- انتقل إلى إدارة التطبيقات والأجهزة.

- ثم انتقل إلى علامة التبويب إدارة.

- وقم بتحديث التطبيقات الموجودة في القائمة التي لها تحديثات معلقة.

في حالة ما إذا كان نظام التشغيل Android الخاص بك من إصدار أقدم ولم يعد له دعم ولم يتم إصدار تحديثات ، فإن الخيارات هي تثبيت ROM أحدث بنفسك ، وهو أمر غير موصى به على الإطلاق ، لأنه قد لا يعمل بشكل صحيح إذا لم يكن يدعم أجهزتك ، أو ضع في اعتبارك التبديل إلى هاتف محمول جديد آخر بإصدار أحدث لديه تحديثات OTA (عبر الهواء).

قلل وستفوز

يعد الحفاظ على الهاتف المحمول بأكبر قدر من البساطة ميزة أخرى واضحة لأمان Android. هذا هو من الأفضل أن تترك فقط التطبيقات التي تستخدمها بشكل متكرر فقط، وقم بإلغاء تثبيت كل تلك التي لم تعد تستخدمها ، بالإضافة إلى برامج bloatware التي يأتي معها الهاتف عادةً من المصنع. سيؤدي هذا إلى منع أي من نقاط الضعف التي قد تكون موجودة في أي من هذه التطبيقات من الاستغلال لخرق جهازك. تذكر الصيغة:

رمز أقل (تطبيقات أقل) = نقاط ضعف محتملة أقل

الفطرة السليمة وعدم الثقة: أفضل سلاح

أصبح التصيد مشكلة كبيرة أخرى. لمكافحة هذا التهديد الأمني ، يُطلق على أفضل أداة تحت تصرفك الفطرة السليمة وعدم الثقة. يمكنهم أن ينقذك من مخاطر مهمة للغاية. على سبيل المثال ، بعض النصائح هي:

- لا تفتح (ناهيك عن تنزيل المرفقات) من رسائل البريد الإلكتروني المشبوهة. عادةً ما تأتي أكثر الأشياء إثارة للريبة من رسائل البريد الإلكتروني الاحتيالية التي تتظاهر بأنها كيانات مصرفية ، أو مكتب بريد ، أو إنديسا ، أو Telefónica ، أو وكالة الضرائب ، وما إلى ذلك ، وبالتالي تطالب بالديون المزعومة التي لديك. كما أنهم يترددون على أولئك الذين يعطونك شيئًا بدون شروط. في بعض الأحيان يمكن أن تكون رسائل باللغة الإسبانية ، وأحيانًا أخرى يمكن أن تكون بلغة أخرى مثل الإنجليزية ، وهو شيء مثير للريبة.

- لا تنتبه مكالمات البريد العشوائي أو يطلبون منك التفاصيل المصرفية ، والوصول إلى الخدمات ، وما إلى ذلك. لن يطلب منك أي بنك أو شركة بيانات الاعتماد هذه عبر الهاتف. إذا فعلوا ذلك ، فهذه عملية احتيال.

- يمكن تطبيق نفس الشيء على الرسائل القصيرة والرسائل الأخرى يمكنهم الوصول من خلال تطبيقات المراسلة الفورية مثل Whatsapp ، وأن يطلبوا منك كلمات المرور والرموز وما إلى ذلك ، أو أنهم أشخاص لم تقم بإضافتهم في جدول الأعمال. كن دائمًا متشككًا في ذلك ولا ترسل أي شيء. في كثير من الأحيان يسعون لانتحال هويتك لجرائم.

- لا تدخل المواقع المشبوهة وأقل بكثير من صفحات الوصول إلى البنك الذي تتعامل معه أو الخدمات الأخرى التي يتم تسجيلك فيها من الروابط التي تأتي إليك عبر البريد الإلكتروني ، وما إلى ذلك. يمكن أن تكون طُعمًا لك لإدخال بيانات الوصول الخاصة بك وسوف يحتفظون بها ، ويعيدون توجيهك إلى الويب الحقيقي. لقد أتقن مجرمو الإنترنت هذه الأساليب لدرجة أنه في بعض الأحيان يكون من المستحيل تمييز موقع الويب الاحتيالي عن الموقع الحقيقي بالعين المجردة ، حتى مع شهادة SSL (HTTPS).

- مراجعة حساباتك بشكل دوري، إذا كنت تشك في وصول مشبوه ، فاستخدم التحقق المكون من خطوتين حيثما أمكن ذلك ، أو قم بتغيير كلمة المرور الخاصة بك.

- في حالة الشك، كن حذرا ولا تخاطر به.

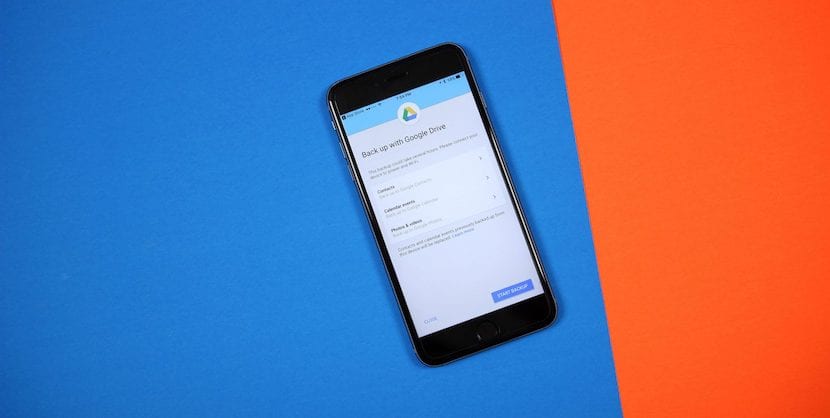

سياسة النسخ الاحتياطي

على الرغم من وجود الكثير من البيانات في أنظمة Android تزامن مع السحابةمثل جهات الاتصال والتقويم والرسائل من تطبيقات المراسلة الفورية وما إلى ذلك ، من المهم أن يكون لديك سياسة نسخ احتياطي استباقية. لا يضر أنك تقوم من وقت لآخر بعمل نسخة احتياطية لجميع بياناتك على محرك أقراص محمول أو وسيط تخزين خارجي.

سيؤدي ذلك إلى تجنب المشكلات ، مثل تلك التي قد تؤدي إلى حدوث عطل في جهازك المحمول مما يجعلك تفقد جميع البيانات أو التهديدات مثل فيروسات الفدية، حيث يقومون بتشفير بياناتك ويطلبون منك الدفع مقابل إعطائك كلمة المرور حتى تتمكن من الوصول إلى بياناتك مرة أخرى.

كلمات مرور قوية

يجب أن تتوافق كلمات المرور التي تستخدمها مع سلسلة من الحد الأدنى من المتطلبات لتصبح بمأمن:

- يحب ان يحصلوا على 8 أحرف على الأقل أو أكثر. أقصر ، وأكثر عرضة لهجمات القوة الغاشمة.

- لا تستخدم أبدًا كلمات مرور يسهل تخمينها الهندسة الاجتماعية، مثل اسم حيوانك الأليف ، وتاريخ محدد مثل عيد ميلادك ، وفريقك المفضل ، وما إلى ذلك.

- لا تستخدم الكلمات الموجودة في القاموس ككلمة مرور ، أو ستكون عرضة لهجمات القاموس.

- لا تستخدم كلمة مرور رئيسية للجميع. يجب أن يكون لكل خدمة (البريد الإلكتروني ، تسجيل الدخول إلى نظام التشغيل ، البنك ، ...) كلمة مرور فريدة. وبالتالي ، إذا اكتشفوا أحدهم ، فلن يتمكنوا من الوصول إلى الخدمات الأخرى. من ناحية أخرى ، إذا اكتشفك المعلم ، فيمكنه الوصول إلى جميع الخدمات ، مع الضرر الذي ينطوي عليه ذلك.

- يجب أن تكون كلمة المرور القوية عبارة عن مزيج من الأحرف الأحرف الصغيرة والأحرف الكبيرة والرموز والأرقام.

على سبيل المثال ، قالب كلمة مرور قوي سيكون:

d6C * WQa_7ex

لتتمكن من تذكر كلمات المرور الطويلة والمعقدة هذه جيدًا ، أوصيك باستخدام ملف مدير كلمات المرور مثل KeePass. بهذه الطريقة لن تضطر إلى تذكرها ، وستكون لديك في قاعدة بيانات مشفرة وآمنة.

الخصوصية: حق

La الخصوصية حق ولكنه حق ينتهك يوما بعد يوم من قبل شركات التكنولوجيا الكبيرة التي تستخدم البيانات الشخصية التي تحللها باستخدام البيانات الضخمة للحصول على نوع من الفوائد ، أو تبيعها لأطراف ثالثة مقابل مبالغ طائلة للغاية من المال. بالإضافة إلى ذلك ، تتم إضافة مجرمي الإنترنت إليهم ، الذين يمكنهم استخدام هذه البيانات الشخصية المسروقة للسرقة والابتزاز للبيع على شبكة الإنترنت العميقة / المظلمة ، وما إلى ذلك.

محاولة إعطاء أقل قدر ممكن من البياناتوتقليل تسربها. في هجمات الأمن السيبراني ، تُسمى إحدى المراحل الأولى "جمع المعلومات" ، وكلما زادت المعلومات التي يمتلكها المهاجم عنك ، كان الهجوم أسهل وزاد تأثيره.

بعض نصائح لذلك هي:

- استخدم تطبيقات المراسلة الفورية الآمنة.

- أيضا استخدام متصفحات الويب الآمنة التي تحترم خصوصيتك بشكل أكبر. بعض التوصيات هي Brave Browser و DuckDuck Go Privacy Browser و Firefox. أيضًا ، لا تنس الوصول إلى إعداداتهم وحظر النوافذ المنبثقة وملفات تعريف الارتباط والمحفوظات وبيانات السجل المخزنة وما إلى ذلك. إذا استطعت ، تصفح في وضع التصفح المتخفي.

الحماية من السرقة

العديد من برامج مكافحة الفيروسات لديها وظيفة مكافحة السرقة، بحيث تكون قادرًا على اكتشاف مكان جهازك المحمول بواسطة نظام تحديد المواقع العالمي (GPS) ، وحتى إرسال أمر بمسح جميع البيانات عن بُعد حتى لا يتمكن السارق (أو من يجد هاتفك المحمول في حالة فقده) من الوصول إلى البيانات الحساسة ، مثل البنوك ، إلخ. من المهم تفعيل هذا النوع من الوظائف في حالة حدوث إحدى هذه السرقات. لا تعتمد على رمز PIN ، أو أنماط الشاشة ، أو كلمات مرور الوصول ، وما إلى ذلك ، فهي حواجز إيجابية إضافية ، ولكن من الأفضل عدم تحدي براعة المشتبه به.

لهذا ، أوصيك بتثبيت تطبيق Google لنظام Android العثور على جهازي، أو ما تستخدمه خدمة الويب. إذا تم تنشيط الموقع على هاتفك المحمول ، فستتمكن من تحديد موقعه وجعله يرن في حالة فقده حتى تتمكن من العثور عليه ومسح البيانات عن بُعد من أجل الأمان.

شبكات آمنة ، شبكات مظلمة

إلى تقوية شبكاتك على الأجهزة المحمولة ، يجب أن تضع في اعتبارك ثلاث نقاط أساسية تعمل على تحسين أمان Android:

- لا تتصل شبكات لاسلكية غير موثوق بها ، من BT في متناول يدك ، أو شبكات WiFi المجانية. يمكن أن تكون خدع لتسهيل الوصول إلى جهازك.

- ألا تستخدمها؟ اغلاق. لا يقتصر الأمر على حفظ البطارية فحسب ، بل يمكنك أيضًا تعطيل شبكة WiFi و Bluetooth و NFC والبيانات. يمكن أن يكون وضع الطائرة أيضًا حلًا سريعًا للتنشيط ، ولكن ضع في اعتبارك أنه لن يكون لديك خط أيضًا.

- حلل إذا كنت جهاز التوجيه لديه بعض نقاط الضعف. إذا كان الأمر كذلك ، فقم بتحديث البرنامج الثابت الخاص بك إذا كانت هناك تصحيحات أمان. على سبيل المثال ، مع تطبيق WiFi Analyzer. هناك أيضًا تطبيقات أخرى مثيرة للاهتمام مثل Fing و WiFi WPS / WPA Tester وما إلى ذلك.

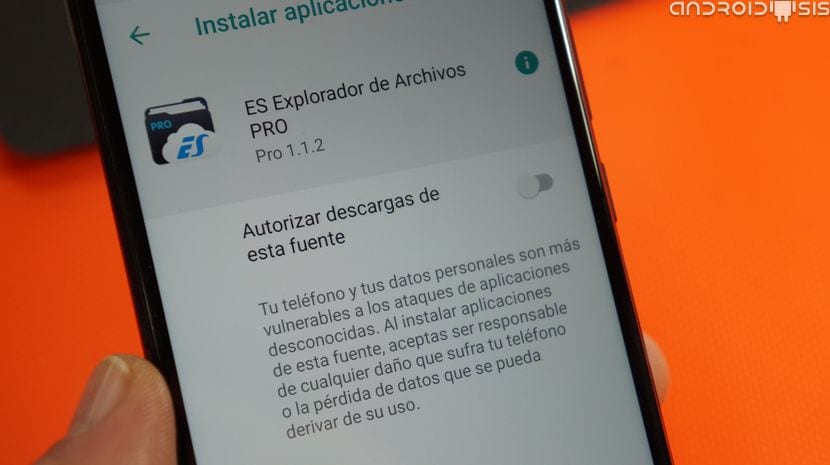

مصادر غير معروفة و ROMs

بالطبع ، يجب أن تحصل دائمًا على إذن لتثبيت التطبيقات من أصول غير معروفة قبالة على نظام Android الخاص بك:

- اذهب للاعدادات.

- قد يسمى البحث عن "مصادر غير معروفة" في طبقات واجهة المستخدم الأخرى شيئًا مختلفًا ، مثل "تثبيت تطبيقات غير معروفة" أو ما شابه.

- انتقل إلى الداخل ويمكنك تعطيله أو الاطلاع على تطبيقات النظام الحالية التي لديها هذا الإذن (لا ينبغي أن يكون هناك أي).

فيما يتعلق الروم، إذا لم تقرر تثبيت إصدار مختلف بنفسك أو الجذر ، فلن تواجه مشكلة في هذا الصدد. فقط أولئك الذين يقررون تثبيت ROM مختلف يمكنهم مواجهة هذه المشكلات ، عن طريق تنزيل ROM من مواقع ويب تابعة لجهات خارجية (غير رسمية) ، والتي تم تغييرها باستخدام تعليمات برمجية ضارة. لذلك ، قم دائمًا بالتنزيل من المواقع الرسمية.

النقاط الثنائية والبرامج الاحتكارية والمخاطر الأخرى

مشاكل الأمان الأخرى التي يكون جميع المستخدمين غير محميين تمامًا ضدها ، بغض النظر عن التكوينات ومكونات الأمان الإضافية التي تستخدمها ، هي تلك التي خارج سيطرة المستخدم:

- تطبيقات الكمبيوتر:

- رمز الملكية أو مغلق: عند استخدام تطبيقات أو خدمات مملوكة أو مغلقة المصدر ، لا يوجد وصول إلى الكود المصدري للبرنامج ولا يُعرف على وجه اليقين ما يفعله بالفعل (الأبواب الخلفية للسماح بالوصول عن بُعد دون موافقة المستخدم ، وتتبع البيانات ، والميزة ثنائية الاتجاه الشهيرة القياس عن بُعد الذي يسميه البعض ، نقاط الضعف المتعمدة أو غير المقصودة ، الأخطاء ، إلخ) ، بصرف النظر عن الوظائف التي تم تصميمها من أجلها على ما يبدو. حتى إذا تم اكتشاف مشكلة أمنية ، فإن مطور البرامج هو الوحيد الذي يمكنه تصحيحها وتوفير التصحيحات المناسبة. ولكن من أجل ذلك ، عليك أن تثق في العمل الجيد للمطور والإرادة للقيام بذلك بسرعة.

- التلاعب في سلسلة التوريد مفتوحة المصدر: البرمجيات الحرة ومفتوحة المصدر لا تفلت من الكثير من هذه الشرور أيضًا. يمكن تعديل رموز المصدر لإدخال ثغرات أمنية عمدًا ، أو إدخال أبواب خلفية ، بالإضافة إلى أنواع أخرى من التعليمات البرمجية الضارة ، وما إلى ذلك. ليست هذه هي المرة الأولى التي يحدث فيها ذلك ، لذا يجب ألا تثق أيضًا بنسبة 100٪. ومع ذلك ، فإن الشيء الإيجابي هو أنه يمكن لأي شخص الاطلاع على الكود المصدري والعثور على مثل هذه المشكلات وحتى تصحيحها بمفرده. لذلك ، يصعب إخفاء شيء ما في الملفات التي تتعرض للعالم بأسره (المفتوحة) مقارنة بالملفات التي يمكن لشركة أو مطور فقط الوصول إليها (مغلق).

- نواة:

- النقط الثنائية: هذه هي الوحدات أو وحدات التحكم (برامج التشغيل) ، بالإضافة إلى البرامج الثابتة ، وهي مصدر مغلق أو مملوكة وموجودة في Linux kernel ، وضعتها الشركات التي تتضمن وظائف معينة لدعم أجهزتها. يشك الكثيرون في هذه الأجزاء غير الشفافة ، نظرًا لأنها ستكون لها نفس مخاطر البرامج المغلقة ذات الظروف المشددة ، فهي لا تعمل في مساحة المستخدم ، ولكن في مساحة مميزة ، وهذا هو السبب في أنها يمكن أن تكون أكثر ضررًا.

- البق ونقاط الضعف: بالطبع ، لا Linux ولا أي نواة نظام تشغيل أخرى آمنة بنسبة 100٪ ، فهي تحتوي أيضًا على نقاط ضعف وأخطاء يتم اكتشافها وتصحيحها بإصدارات وتحديثات جديدة ، على الرغم من أنه من الصحيح أيضًا أنه مع ظهور إصدارات جديدة ، هناك احتمالات تتم إضافة نقاط الضعف أو الأخطاء المحتملة الأخرى التي لم تكن موجودة من قبل. شيء يحدث مع جميع الأنظمة والبرامج في العالم ، مهما كان نوعه.

- أجهزة التبخير:

- أجهزة Torjan: في الآونة الأخيرة ، هناك المزيد والمزيد من الحديث عن الأجهزة المعدلة لتضمين وظائف مخفية فيها ، أو لجعلها أكثر عرضة للخطر. يمكن إجراء هذه الأنواع من التعديلات من تصميمات RTL للرقائق ، خلال المراحل الأخيرة من التطوير ، حتى بمجرد وصول التصميم النهائي إلى المسبك أو مصنع أشباه الموصلات ، مع تغيير الأقنعة للطباعة الحجرية الضوئية. وهذه المشاكل من الصعب للغاية اكتشافها ، إن لم تكن مستحيلة. لذلك إذا أرادت أي حكومة أو كيان أن يشكل تهديدًا أمنيًا لأعدائهم ، فستكون هذه أفضل طريقة.

- نقاط الضعف: بالطبع ، حتى لو كان ذلك غير مقصود ، يمكن أن يكون هناك أيضًا ثغرات أمنية ، كما هو موضح في Specter و Meltdown و Rowhammer وما إلى ذلك ، ويمكن أن تكشف هذه الأنواع من هجمات القنوات الجانبية بيانات شديدة الاختراق ، مثل كلمات المرور.

بطارية قابلة للإزالة وعلامات تبويب للكاميرات ومفاتيح الأمان

يجب أن تعرف ذلك حتى عندما ينطفئ الموبايل ونفاد شحنة البطارية، هناك بعض الطاقة المتبقية ويمكن تعقب المحطة. لذلك ، لتجنب التعقب ، يستخدم العديد من المجرمين الهواتف المحمولة القديمة أو تلك التي يمكن إزالتها من البطارية لإيقاف تشغيلها تمامًا. لسوء الحظ ، حتى لو لم يكن الأمر يتعلق بارتكاب جريمة ، ولكن لكي تكون متأكدًا بنسبة 100٪ أن الهاتف المحمول لا يبلغ عن أي شيء ، فمن النادر أن تتمكن من إزالة البطارية ، فجميعهم تقريبًا مدمجون.

أضافت بعض المحطات الطرفية ، مثل PinePhone من Pine64 ، والعلامات التجارية الأخرى المخصصة لإنشاء هواتف محمولة آمنة ولتحسين الخصوصية مفاتيح الأجهزة لإغلاق الوحدات الحساسة. بمعنى ، بعض المفاتيح المادية التي يمكنك من خلالها إيقاف تشغيل أجزاء مثل الكاميرا أو الميكروفون أو مودم WiFi / BT ، لتكون آمنة عند عدم استخدام هذه العناصر.

نظرًا لأن الغالبية العظمى من النماذج لا تمتلكها ، فهذا أحد الأشياء القليلة التي يمكننا القيام بها منع التنصت بالكاميرا للجهاز ، إنه ببساطة شراء علامات التبويب لتغطية هذا عندما لا تستخدمه. ومع ذلك ، فإن أنظمة الاستشعار المتعددة الحالية للكاميرا الخلفية أو الكاميرا الرئيسية للهواتف المحمولة جعلت هذا الأمر أكثر صعوبة ، على الرغم من أنه لا يزال ممكنًا في المقدمة. تتضمن بعض الهواتف المحمولة تفاصيل لتحسين الخصوصية مثل الكاميرا التي يمكن إخفاؤها، وهو موضع تقدير أيضًا.

لا أود أن أغادر في المحبرة أجهزة الاستشعار البيومترية، مثل قارئات بصمات الأصابع أو التعرف على الوجه أو العين. هذه البيانات أيضًا حساسة وفريدة من نوعها ، لذا فليس من الجيد أن تقع في الأيدي الخطأ. لسوء الحظ ، يجعل المصنعون الأمر أكثر صعوبة وأصعب من الالتفاف عليهم. فمثلا:

- لقد انتقلوا من وضع مستشعر بصمات الأصابع خلف الهاتف أو في أحد طرفيه إلى وضعهم تحت الشاشة نفسها ، أو في زر التشغيل والإيقاف ، لذلك ليس لديك خيار سوى استخدامه.

- هناك أيضًا تطورات وبراءات اختراع للكاميرات الموجودة أسفل الشاشة نفسها ، وهي عقبة أخرى للتستر عليها.

بطاقة الذاكرة وكابل USB: كن حذرًا في المكان الذي تضعهما فيهما

وراء كل ما قيل أعلاه ، هناك جانب آخر يجب الانتباه إلى بطاقة الذاكرة ومنفذ بيانات USB. إنها عناصر يجب ألا ننسى أنها يمكن أن تستخدم كمتجهات دخول للبرامج الضارة. لتجنب ذلك:

- لا تقم بتوصيل هاتف Android عبر كابل USB بأجهزة غير معروفة ، مثل مقهى الإنترنت والمكتبة العامة وما إلى ذلك.

- لا تدخل بطاقة microSD في أجهزة الكمبيوتر التي لا تثق بها أيضًا ، فقد تصاب بالعدوى ثم تصيب جهازك المحمول عند وضعه.

- وأقل من ذلك بكثير ، استخدم بطاقة microSD التي تجدها ، لا يمكن أن تكون رقابة ، ولكنها فعل متعمد لاستخدامها وإصابة نفسك ببعض البرامج الضارة.

أوقف التصحيح الآن!

El وضع التصحيح أو التصحيح، لنظام Android ، يمكن أن يكون مفيدًا للوصول إلى وظائف أو معلومات معينة مهمة للمطورين ، أو في بعض الحالات المحددة. ومع ذلك ، لا يجب أن تكون نشطًا كقاعدة عامة ، حيث يمكن لبعض الهجمات الاستفادة منها. لتعطيل هذا الوضع:

- انتقل إلى إعدادات Android.

- يمكنك البحث في محرك البحث عن "المطور" وستظهر خيارات المطور.

- اذهب وقم بتعطيل هذا الخيار.

هل أصل الهاتف الذكي مهم؟

جناح إل جي بشاشة دوارة

أخيرًا وليس آخرًا ، يجب عليك دائمًا اختر علامات تجارية غير مدرجة في القوائم السوداء من حكومات معينة بسبب أمنها المشكوك فيه (وأنا لا أشير إلى العلامات التجارية التي "عاقبتها" الحروب الجيوسياسية). ومن الأفضل أن يكونوا أوروبيين، رغم أنه بهذا المعنى لا يوجد الكثير للاختيار من بينها. على سبيل المثال، هاتف FairPhone، وهو من هولندا ويهدف إلى تحسين الأمان وخصوصية المستخدم والمزيد من الاستدامة.

خيار آخر هو استخدام الأجهزة الهواتف المحمولة الموجهة خصيصًا للأمان والخصوصية وإخفاء الهوية. خيارات رائعة للاستخدام المهني ، مثل تلك الخاصة بـ Silent Circle ، على الرغم من أنك إذا أخذت في الاعتبار جميع النصائح الواردة في هذا البرنامج التعليمي ، يمكنك اختيار الخيار الذي تفضله ، والحصول على مستويات جيدة من الأمان.