Lo curioso de que una serie de investigadores han hackeado a Google Home, Siri y Alexa al proyectar luz de láser en ellos no es la noticia en si, que tiene lo suyo, sino que todavía no se sabe a ciencia cierta porque estos asistentes responden a la luz como si fuera sonido.

Hablamos de que estos tres asistentes son vulnerables a los ataques que sufren mediante unos láseres que «inyectan» comandos de luz inaudibles y a veces invisibles en los dispositivos para causar el desbloqueo de puertas, visitar sitios web o localizar incluso vehículos.

Assistant, Siri y Alexa hackeados

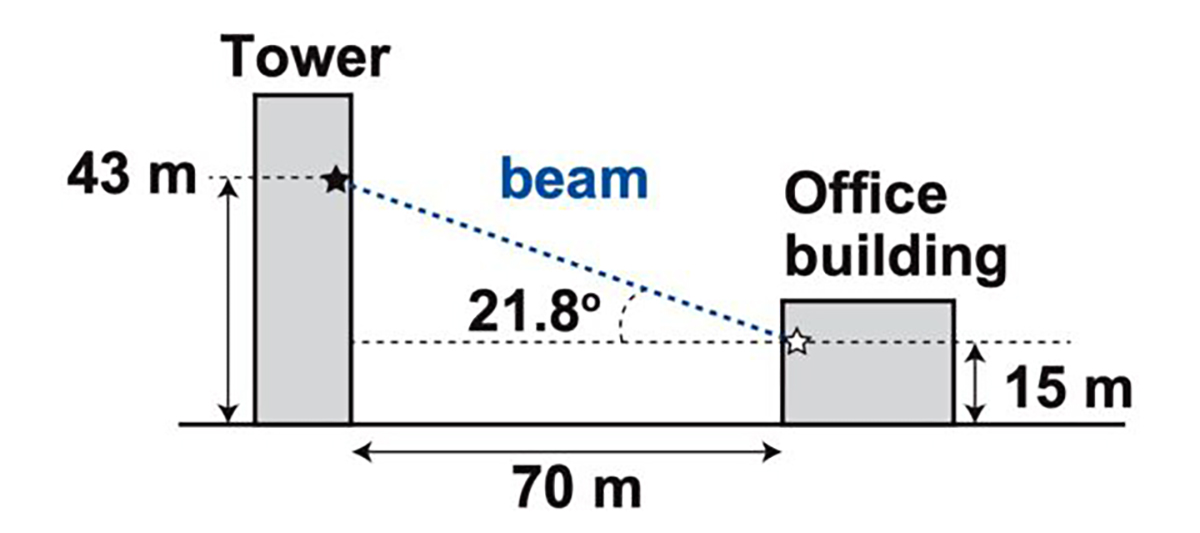

Y es a una distancia de 110 metros desde la que se puede proyectar luz láser de baja frecuencia para activar esos sistemas de voz en los que se «inyecta» comandos que luego ejecutan acciones muy variadas. Estos investigadores incluso han sido capaces de enviar este tipo de comandos de luz desde un edificio a otro y atravesar el cristal para llegar al dispositivo con Google Assistant o Siri.

Por lo que podemos saber, el ataque se aprovecha de una vulnerabilidad existente en los micrófonos y que usa lo llamado como MEMS (micro-electro-mecánicos sistemas). Los componentes microscópicos MEMS involuntariamente responden a la luz como si fuera sonido.

Y mientras que los investigadores han probado este tipo de ataque sobre Google Assistant, Siri, Alexa, como incluso en el portal de Facebook y una serie pequeña de tablets y teléfonos, empiezan a creer que todos los dispositivos que usan micrófonos MEMS son susceptibles de poder ser atacados por estos llamados como «Comandos de Luz».

Una nueva forma de ataque

Este tipo de ataques tienen una serie de limitaciones. El primero es que el atacante ha de tener línea directa de visión con el dispositivo al que quiere atacar. El segundo, y es que la luz ha de ser enfocada de forma muy precisa en una parte muy específica del micrófono. También hay que tener en cuenta que a no ser que el atacante use un láser infrarrojo, la luz se vería de forma fácil por cualquiera que esté cerca del dispositivo.

Lo hallado por esta serie de investigadores tiene bastante importancia por algunas razones. No solamente por el hecho de poder atacar a esta serie de dispositivos controlados por voz que en un hogar gestionan algunos aparatos de importancia, sino que también muestra cómo se pueden realizar los ataques en entornos casi reales.

Lo que llama mucho la atención es que no se entiende totalmente la razón de las «físicas» de los comandos de luz que entran a formar parte del «exploit» o vulnerabilidad. De hecho, que se supiera realmente por qué ocurre, significaría en un mayor control y daño sobre el ataque.

También llama la atención que esta serie de dispositivos controlados por voz no llevan consigo algún tipo de requerimiento de contraseña o PIN. Es decir, que si eres capaz de «hackearlos» con este tipo de emisión por luz, puedes controlar todo un hogar en el que un Google Assistant o Siri controle las luces, el termostato, cierre de puertas y más. Casi de película.

Ataque de bajo coste

Y nos podríamos imaginar que tener un proyector de luz láser puede costar lo suyo. O que al menos el coste fuese elevado de poder perpetrar un ataque de este estilo. Para nada. Una de las configuraciones para los ataques conlleva un gasto de 390 dólares con la adquisición de un puntero láser, un conductor láser y un amplificador de sonido. Si ya nos ponemos más sibaritas, añadimos unas lentes de telefoto por 199 dólares y podremos apuntar a distancias mayores.

Os preguntaréis quienes son los investigadores detrás de este hallazgo tan sorprendente y que muestra una forma nueva de atacar una serie de dispositivos que estamos metiendo todos en nuestros hogares. Pues hablamos de Takeshi Sugawara de la Univeridad de Electro-Comunicaciones en Japón, y de Sara Rampazzi, Benjamin Cyr, Daniel Genkin y Kevin Fu de la Universidad de Michigan. O sea, que si en algún momento pensastéis que hablábamos de fantasía, para nada, toda una realidad.

Una nuevo ataque para los dispositivos accionados por voz de Google Assistant, Siri y Alexa con comandos de luz y que va a traer cola en los próximos años; un Google Assistant que se integra con WhatsApp, así que imaginad un poco que se puede hacer con esos ataques.