Den mærkelige ting, som et antal forskere Google Home, Siri og Alexa er blevet hacket ved at projicere laserlys i dem er det ikke selve nyheden, der har sin egen ting, men det vides det stadig ikke med sikkerhed, fordi disse assistenter reagerer på lyset som om det var sundt.

Vi taler om disse tre assistenter er sårbare over for angreb de lider af lasere, der "injicerer" uhørbare og undertiden usynlige lyskommandoer i enheder for at få døre til at låse op, besøge websteder eller endda lokalisere køretøjer.

Assistent, Siri og Alexa hacket

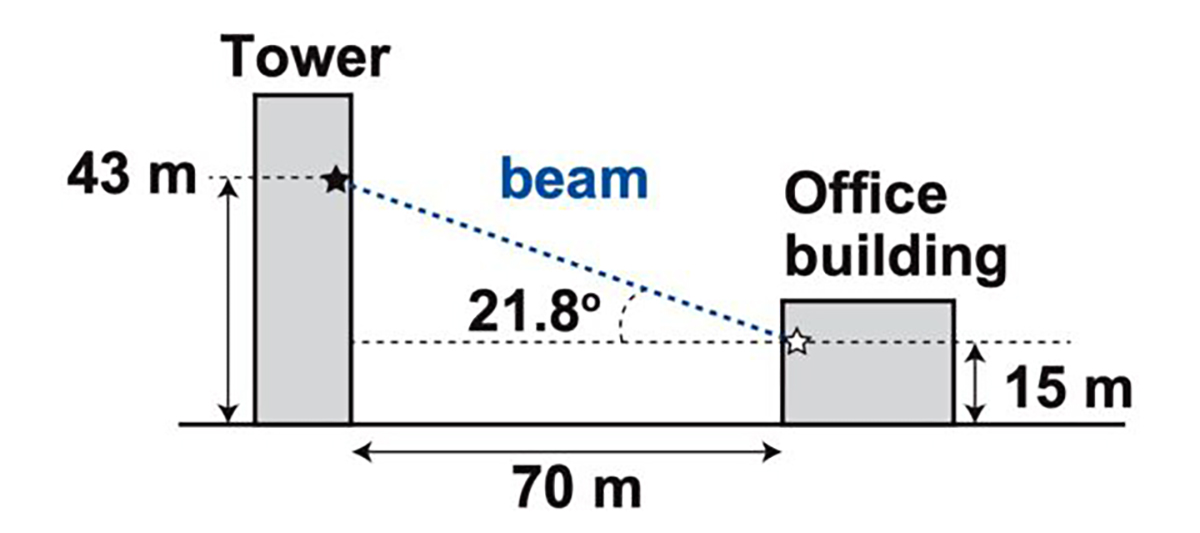

Og det er i en afstand af 110 meter, hvorfra du kan projicere lavfrekvent laserlys for at aktivere disse stemmesystemer hvor kommandoer "injiceres", som derefter udfører en lang række handlinger. Disse forskere har endda været i stand til at sende disse typer lyskommandoer fra en bygning til en anden og gå gennem glasset for at nå enheden med Google Assistant eller Siri.

Så vidt vi kan se, udnytter angrebet en eksisterende sårbarhed i mikrofonerne og det brug det, der kaldes MEMS (mikro-elektro-mekaniske systemer). Mikroskopiske MEMS-komponenter reagerer utilsigtet på lys som lyd.

Og mens forskere har testet denne type angreb på Google Assistant, Siri, Alexa, såsom selv på Facebook-portalen og en lille række tablets og telefoner, de begynder at tro, at alle enheder, der bruger MEMS-mikrofoner, er modtagelige for at blive angrebet af disse såkaldte «Light Commands».

En ny form for angreb

Disse typer angreb har en række begrænsninger. Den første er det angriberen skal have en direkte sigtelinje til enheden hvem du vil angribe. Det andet er, at lyset skal fokuseres meget præcist på en meget specifik del af mikrofonen. Det skal også bemærkes, at medmindre angriberen bruger en infrarød laser, ville lyset let ses af alle tæt på enheden.

Resultaterne af denne serie forskere er ret vigtige af nogle få grunde. Ikke kun på grund af at være i stand til at angribe denne serie af stemmestyrede enheder, der i et hjem administrerer nogle vigtige enheder, men også viser, hvordan angreb kan udføres i næsten virkelige miljøer.

Hvad der tiltrækker stor opmærksomhed er at årsagen til det "fysiske" ikke forstås fuldt ud af de lyskommandoer, der bliver en del af "udnyttelsen" eller sårbarheden. Faktisk at vide, hvorfor det sker, ville faktisk betyde større kontrol og skade over angrebet.

Det er også slående, at denne serie stemmestyrede enheder bærer ikke en slags adgangskode eller PIN-kode. Det vil sige, at hvis du er i stand til at "hacke" dem med denne type lysemission, kan du styre et helt hjem, hvor en Google Assistent eller Siri styrer lysene, termostaten, dørlåse og mere. Næsten som en film.

Lavpris angreb

Og vi kunne forestille os, at det at koste en laserlysprojektor kan koste dig. Eller at omkostningerne i det mindste var høje for at kunne begå et angreb af denne stil. Slet ikke. En af indstillingerne for angreb involverer en udgift på $ 390 med erhvervelse af en laserpeger, en laserdriver og en lydforstærker. Hvis vi allerede får flere foodies, tilføjer vi et teleobjektiv til $ 199, og vi kan sigte mod større afstande.

Du undrer dig måske over, hvem forskerne står bag dette overraskende fund, der viser en ny måde at angribe en række enheder, som vi alle bringer i vores hjem. Nå, vi taler om Takeshi Sugawara fra University of Electro-Communications i Japanog Sara Rampazzi, Benjamin Cyr, Daniel Genkin og Kevin Fu fra University of Michigan. Med andre ord, hvis du på et eller andet tidspunkt troede, at vi talte om fantasi, slet ikke en realitet.

en nyt angreb for Google Assistant, Siri og Alexa stemmestyrede enheder med lette kommandoer, og som vil have en hale i de kommende år; en Google Assistant, der integreres med WhatsApp, så forestil dig lidt, hvad der kan gøres med de angreb.